XSSの対策

XSSの対策は、一言でいうと、入力データをHTTPレスポンスとして返すときに、適切にエスケープ処理することだ。エスケープ処理とは、特別な意味を持つデータを一定のルールに従って、データの内容を変えないように変換することだ(危険なデータを削除することではない)。

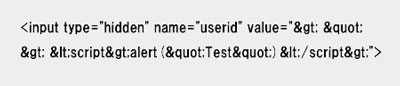

XSS対策の基本は、HTMLで特別な意味を持つデータである「<」「>」「"」「'」「&」をそれぞれ、「<」「>」「"」「'」「&」に変換すること。正しく変換を行っているアプリケーションで先の例のように入力データが利用されている場合、

ダブルクォートを利用したケースのデータを入力されると、以下のようなHTTPレスポンスが得られる。

この結果、INPUTタグが意図せず閉じられないため、alert("Test")が実行されることはない。

しかし、残念ながらこの対策だけでは、すべてのXSSの脆弱性に対応することはできない。入力データを出力する場所に応じて、異なる対応が必要であることがXSSの脆弱性対策の難しいところだ。

たとえば、Aタグのリンクに入力データを使用したい場合、URLを絶対パスで記述するといった対策などが必要となる。また、スクリプトのコード内に入力データを使用している場合は、対策が非常に困難になる。従って、このような作りになるべくならないように設計する必要がある。

特殊なケース

このようなアプリケーションのHTTPレスポンスによるXSS以外にも、IEなどブラウザの仕様に依存して、XSSが発生するケースがある。たとえば、IEのデフォルト設定では拡張子ではなく、ファイルの内容によってファイルタイプを決定する。

HTTPレスポンスのContent-Typeがimage/bmpであり、かつ拡張子がbmpであっても、ファイルの内容がHTMLであれば、HTMLと判断し、スクリプトが実行される。

本来であれば、このような脆弱性は、ブラウザの開発元が修正すべきだが、ブラウザの仕様として開発元が認識していると修正されないことがある。このためアプリケーション側で対策を行ったほうがより安全なアプリケーションを作成することができる。

先の例であれば、ファイルのアップロードが可能なアプリケーションでは、ファイルの内容にHTMLタグが含まれていないことなどアップロードしても安全なファイルであることを確認する必要がある。

このように、ブラウザの仕様や脆弱性に依存して脆弱性が発生するケースがあるのでブラウザの脆弱性についても常に確認し、対策を行うことが必要になる。

今回は、XSSの脆弱性について検査手法を具体的に説明した。次回以降も脆弱性の具体的な検査手法について説明していきたいと思う。

■著者プロフィール

池田雅一テクマトリックス シニア・エンジニア

テクマトリックス シニア・エンジニア。2000年よりウェブアプリケーションやネットワークに関する脆弱性検査に従事。Watchfireのウェブアプリケーション脆弱性評価ツール「AppScan」を活用し、大手企業に対してウェブアプリケーションのセキュリティコンサルを実施した経験を持つ。

■関連ホワイトペーパー

・WEBアプリケーションのセキュリティ:自動スキャンと手動による侵入テストの比較

・WEB アプリケーションにおける権限拡張の自動テスト