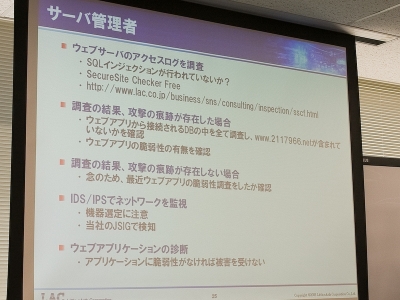

川口氏は、サーバ管理者に対してWebサーバのアクセスログを確認してSQLインジェクションが行われていないかを確認するとともに、Webアプリケーションの脆弱性診断、IDS/IPSの導入も推奨する。

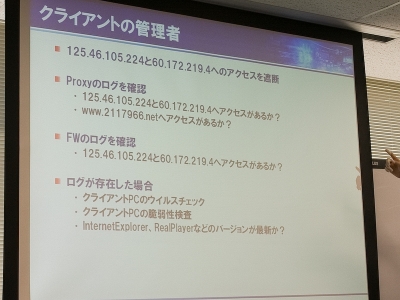

システム管理者については、攻撃に使われるIPアドレスへのアクセスを遮断するとともに、Proxyやファイアウォールのログをチェックし、過去にアクセスされていないかどうかを調べ、アクセスがあった場合はウイルスチェックや脆弱性検査を行うよう勧めている。

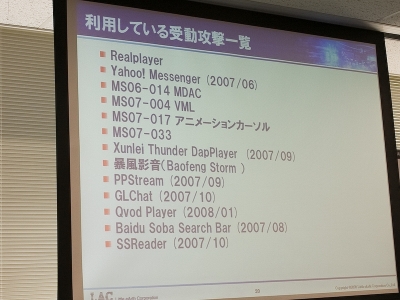

一般ユーザーについても、Microsoft Updateを行ってOSを最新の状態に保つとともに、PCにインストールされているそのほかのアプリケーションも最新の状態にアップデートする、ウイルス対策ソフトを導入して最新の状態に保つ、という対策を求めている。

なお、現時点では24日に再開された攻撃で使われたホストは稼働中で、攻撃自体は終息していない。今後も継続的な注意が必要だ。