トレンドマイクロのセキュリティエバンジェリストである岡本勝之氏

トレンドマイクロが日本国内における標的型サイバー攻撃の分析結果を発表した。これは4月15日、「国内標的型サイバー攻撃分析レポート 2015年版」の公開に合わせて開催された記者向けセミナーで発表されたもの。

同社では標的型 サイバー攻撃を「特定組織に対し、時間、手段、手法を問わず、目的達成に向け、その標的に特化して行われる一連の攻撃」と定義している。

同社のセキュリティエバンジェリストである岡本勝之氏は、標的型サイバー攻撃は「事前準備」「初期潜入」「端末制御」「情報探索」「情報集約」「情報送出」の6段階に分けることができ、それぞれの段階において「入口」「内部」「出口」など適切な対策が必要であるとした。

標的型サイバー攻撃の攻撃段階

また、標的型サイバー攻撃の本質を表すキーワードとして「継続・隠蔽・変化」を挙げ、特に2014年は攻撃の発見や追跡を困難にする隠蔽工作が高度化しているという。

レポートは、入口、出口については同社が2014年に国内の法人ユーザーから入手した、標的型サイバー攻撃に使用された不正ファイルから100ファイルを抽出、調査している。また内部においては、2014年に同社が実施したネットワーク監視事例から100件を抽出している。

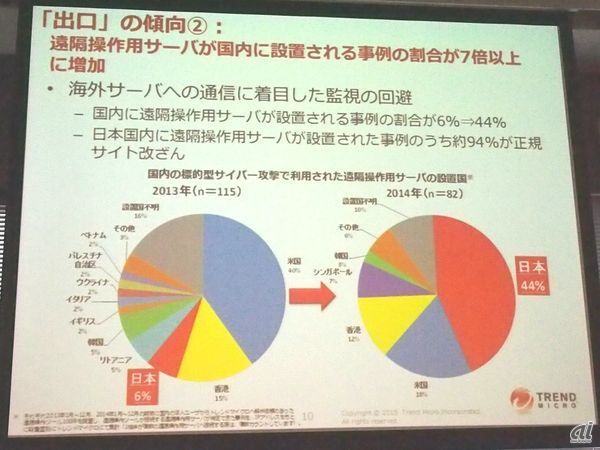

岡本氏は、2014年の標的型サイバー攻撃の傾向として、出口(外部との通信)においては「攻撃者の遠隔操作ツールが標的の環境変化に迅速に対応していること」「遠隔操作用サーバーが国内に設置される事例の割合が7倍以上に増加したこと」「遠隔操作ツールの大多数が外部との通信にウェルノウンポートと標準プロトコルを使用していること」を挙げた。

また内部(社内ネットワークでの活動)においては、「正規ツールを用いたネットワーク探索・情報窃取」「標的ネットワーク内の管理設定を悪用した攻撃」が目立った。

標的の環境変化への対応では、確認された遠隔操作ツールが2013年は「POISON」が23%でもっとも多かったのに対し、2014年は「EMDIVI」が35%で最も多くなった。これは、標的の環境がWindows XPから7あるいは8に移行したことで、遠隔操作ツールも最新のものに移行していることを表している。

遠隔操作ツールの変化

また、日本国内に設置された遠隔操作用のサーバは、2013年には6%だったのが、2014年には44%と7倍以上に増加している。これは、海外サーバからの通信を遮断する対策手法が一般的になったことへの攻撃者の対応とみられる。なお、国内の正規サイトが改ざんされ、サーバを設置されるケースがほとんどだという。

遠隔操作用サーバの国内設置