日本マイクロソフトは、8月の月例セキュリティ更新プログラムで対処したNetlogonプロトコルにおける特権昇格の脆弱性(CVE-2020-1472)関する詳しい情報を公開した。2021年2月にも追加対応する計画を明らかにし、Active Directory(AD)管理者に脆弱性対策を実施するよう勧告している。

この脆弱性は、ADで利用されるNetlogon Remote Protocol(MS-NRPC)の実装に起因する。認証されていない攻撃者が特別に細工されたアプリケーションなどを使って脆弱性を悪用した場合、ドメインコントローラーに対する脆弱なNetlogonセキュアチャネル接続が確立され、特権の昇格につながる恐れがある。

マイクロソフトによると、攻撃者がこの脆弱性を悪用するには、MS-NRPCを使用してドメインコントローラーに接続する必要がある。脆弱性を発見したSecuraは、Netlogonの認証トークンを偽造することによってドメインコントローラーのパスワードを既知の値に設定する関数を呼び出すことが可能だとし、攻撃者が新しいパスワードを使用してドメインコントローラーを不正に制御し、ドメイン管理者の資格情報を窃取し得ると解説する。同社はこの脆弱性に「Zerologon」という名称を付けた。

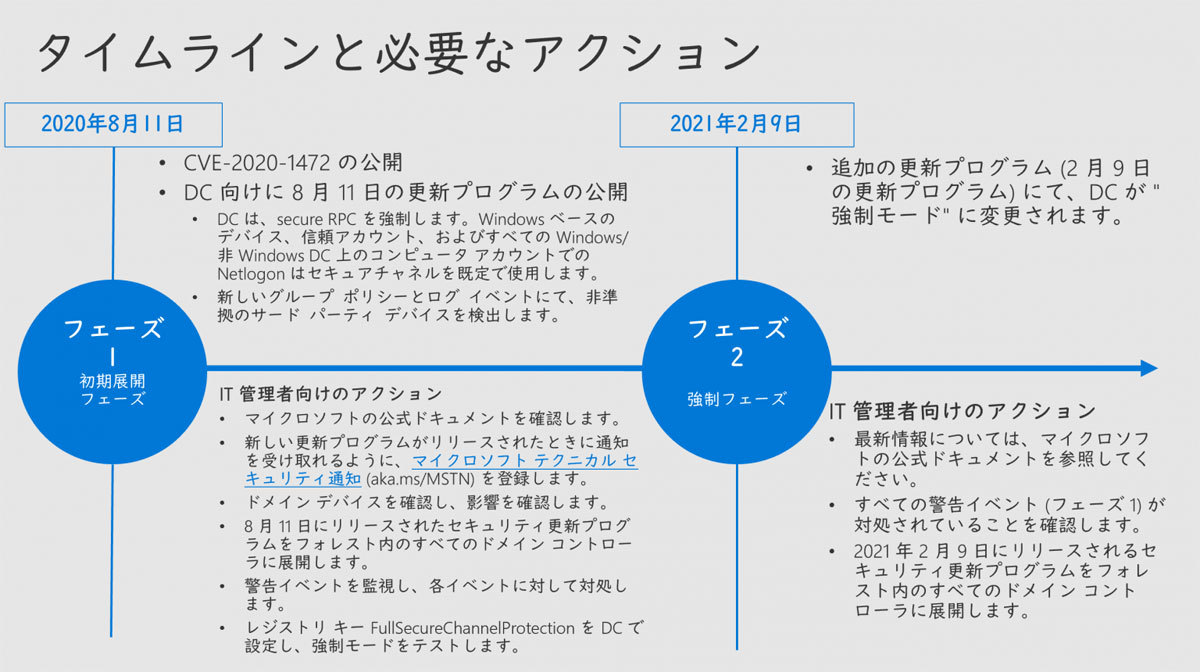

マイクロソフトは、Netlogon Remote ProtocolがWindowsデバイスだけではなく、非Windowsデバイスでも実装されていることから、脆弱性への対処を2段階に分けて実施するとしている。

第1段階では、8月の月例セキュリティ更新プログラムにおいてWindowsドメインコントローラー用の更新プログラムをリリースしており、同社はAD管理者へ速やかに適用するよう勧告する。更新はフォレスト内の全てのドメインコントローラーで行う必要があり、適用後は、Netlogonセキュアチャネル接続で「安全なRPC(Secure RPC)」が既定で利用されるようになる。

第2段階は2021年2月9日に開始される予定で、同社では追加のセキュリティ更新プログラムを公開し、ドメインコントローラーにおいてNetlogonセキュアチャネル接続でSecure RPCの利用が強制になる。これによりSecure RPCを利用できない非準拠デバイスはドメインコントローラーと接続できなくなる(グループポリシーで指定したデバイスは接続を許可される)としている。

(出典:日本マイクロソフト)

(出典:日本マイクロソフト)

※クリックすると拡大画像が見られます