トレンドマイクロは1月5日、2022年のサイバー脅威動向を総括するオンライン説明会を開催した。セキュリティエバンジェリストの岡本勝之氏は、「サイバー脅威がビジネスリスクであることを強く再認識させられた1年。被害は防げないので、企業や組織は早期に復旧、回復できる事業継続策を真剣に考えないといけない」と指摘した。

2022年も国内外でさまざまなサイバーの脅威による被害が多発したことで岡本氏は、「2年前の総括でもITが社会インフラとなり、『サイバーリスク=ビジネスリスク』と認識する必要性を指摘したが、この間に認識が十分に浸透しなかった。2022年も事業停止などの被害が相次ぎ、セキュリティ対策とビジネスの整合性がとれていない状況が背景にある」と述べた。

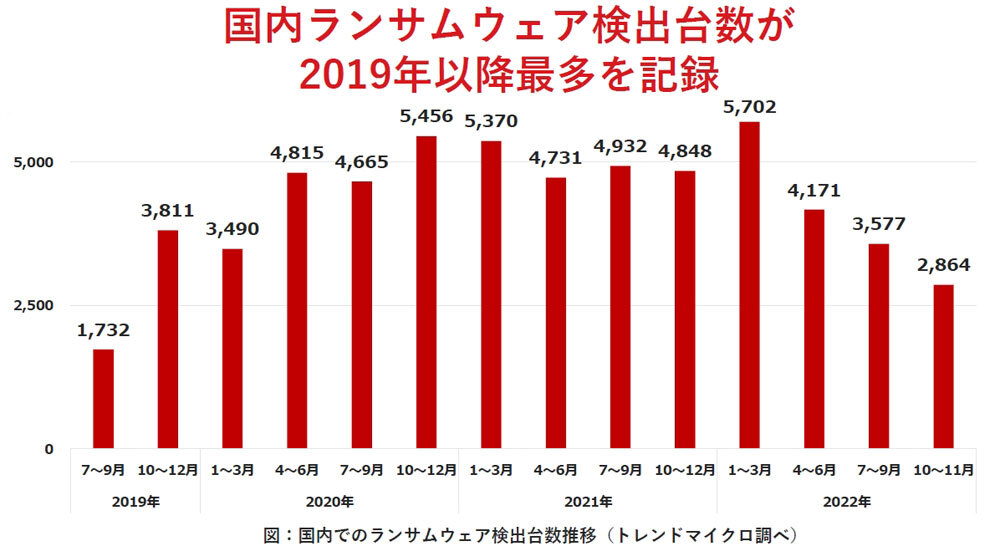

トレンドマイクロ製品が検出したランサムウェア(コンピューター台数ベース)。2019年頃まで攻撃の傾向は標的型よりバラマキ型が主流で、標的型が主流の現状で検出数が多いのは脅威だという

2022年で特に顕著だった脅威がランサムウェアだとしつつも、ランサムウェア自体は脅威の全体の一部に過ぎないという。実際には、サイバー攻撃者が企業や組織を標的にして、まずITシステムやネットワークに侵入し、金銭につながる情報を窃取する。その後にランサムウェアを実行して企業や組織を脅迫する。脅迫手法も情報を格納したデータを暗号化するだけでなく、事前に窃取している情報をインターネット上で暴露したり、システムやネットワークをダウンさせる分散型サービス妨害(DDoS)攻撃を仕掛けたり、標的の企業や組織の取引先や顧客などの関係者にも脅迫したりするなど幾つも用いて、標的に金銭を支払うように仕向ける傾向が強まっているとした。

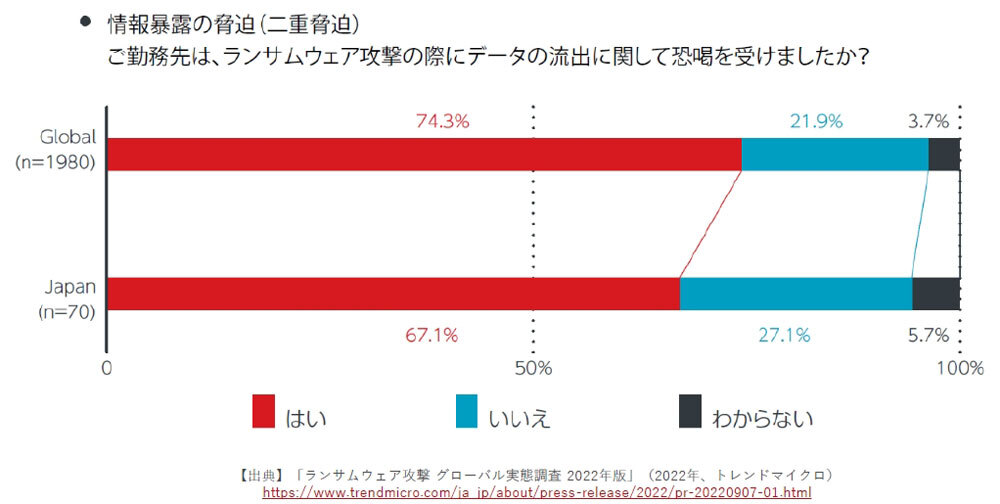

攻撃者に「情報を暴露する」とも脅迫された組織の割合

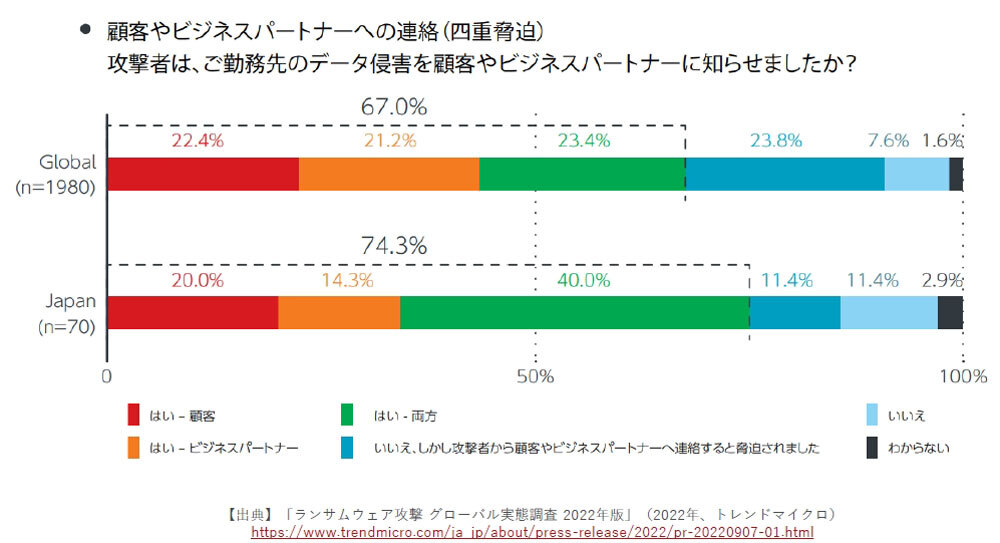

同社の調査では、2022年にこうした攻撃を受けた組織の割合が世界では66.9%、国内では34.5%だった。しかし、「情報を暴露する」とも脅迫された割合だと、世界では74.3%、国内では67.1%に上り、関係者にまで脅迫が及んだ割合は、世界では67.0%、国内では74.3%に上るなど、攻撃者から多重脅迫を受けた組織は、日本も世界平均とほぼ同じ状況で、岡本氏は「日本にとってかなりショッキングな実態ではないか」と話した。

攻撃者に「取引先や顧客も脅迫された」とする組織の割合

岡本氏は、特に部品を調達している取引先でのランサムウェア被害から全国の工場の操業を一時停止した国内大手自動車メーカーと、取引先企業のデータセンター経由でランサムウェア攻撃を受けて診療を停止した大阪市の医療機関での被害が、「サイバーリスク=ビジネスリスク」を国内の企業や組織に強く認識させる事案だったとする。

近年は、取引先などで発生したサイバー脅威の被害がつながりのある企業や組織に広く波及することを、サイバーセキュリティ業界では「サプライチェーン(調達網)リスク」と呼ぶようになった。サプライチェーンリスクとは、正しくは調達網が戦争や紛争、政治情報、自然災害などのさまざまな要因で正常に機能せず事業に影響することを指す。サイバー脅威はサプライチェーンリスクの要因の1つに過ぎないが、岡本氏は2022年までの状況を踏まえると、先述した「セキュリティ対策とビジネスの整合性がとれていない」ことが、リスクを顕在化させる大きな要因になっていると解説する。

同社は、セキュリティインシデントが発生した国内組織での対応を支援しているという。インシデントを発生させた脅威の侵入経路を分析した結果、2019~2020年はメールが28.2%で最多(判明分)だったが、2021~2022年9月末では4.0%に減少した。一方で、リモートデスクトッププロトコル(RDP)や脆弱性、仮想私設網(VPN)の合計が20.5%から52.0%に増加した。コロナ禍での在宅勤務拡大などオフィス以外から社内のシステムやネットワークにアクセスする機会が増えたことが原因と見られるが、岡本氏は「『整合性がとれていない状況=弱点』がサイバー攻撃者に把握された」と指摘する。

トレンドマイクロが実際に対応を支援したインシデントの侵害原因の割合

こうした近年の状況を踏まえて岡本氏は、企業や組織では、サイバーの脅威と被害を防ぐことが難しいとの前提に立ち、早急復旧や回復を図る事業継続のための計画や対策を再考すべきだと述べる。「国内組織はこれまで『(大規模地震などの)自然災害による被害は防げない』と想定して事業継続計画(BCP)や災害復旧策(DR)を講じてきている。サイバー攻撃者の不正侵入といった脅威による被害も自然災害と同様に防ぎ切れないと考えて対応すべき」(岡本氏)

岡本氏の指摘する「サイバーリスク=ビジネスリスク」を考慮すれば、本来は経営戦略のレベルでサイバーセキュリティを組み入れ、ビジネス(事業)の安全性などを担保しなければならないという。「セキュリティ対策とビジネスの整合性がとれていない」状況の背景にはさまざまな要因が考えられるが、同氏は、これまで経営層の関与が不十分だった点が1つにあるだろうとする。

同社が以前に行った調査では、国内組織の経営層のセキュリティへの関与度は世界平均に比べ低調で、DR対策とプライバシー対策の取り組みがサイバー攻撃分析や脆弱性対応など対策領域よりも進んでいることが分かった。プライバシー対策が進んでいるのは、個人情報保護法への対応などコンプライアンスが大きく関係していると見られる。

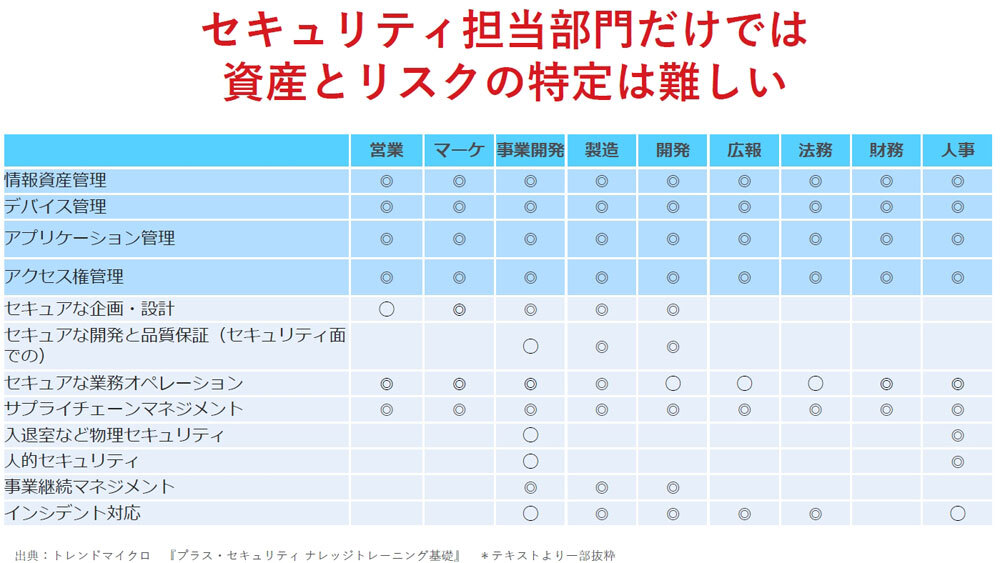

岡本氏は、サイバーリスクの特定では「脅威」「脆弱性」「資産」の各要素を把握し勘案する必要があるとし、セキュリティ担当者(セキュリティ専門人材)にできるのは「脅威」と「脆弱性」までで、「資産」は事業の担当部署・担当者の協力がなければ非常に難しいと指摘する。「『サイバーリスク=ビジネスリスク』なので、事業側の協力を得られなければ、セキュリティ対策は不可能。今後のセキュリティ対策は、特に脅威の識別や対応、復旧の部分でセキュリティ専門人材以外の人材を組み入れていなければ難しい」

セキュリティ担当者だけでは難しい対策領域は各部署と連携が不可欠になるため、部署ごとに協力する領域を把握していくことがポイントになるという

現在のサイバー脅威動向を踏まえた企業や組織のセキュリティ対策は、セキュリティ専門人材に依存するばかりではなく、事業側の人材が協力していく意識の向上やそのリソースを生かす教育・研修などが鍵になり、それらを推進する経営層の音頭が欠かせないという。岡本氏は、「2022年は国内組織でこうした取り組みがまだ不十分であるために、リスクが顕在化して被害が起きているとも感じる」と話す。