現在、ワームによる被害が広まっている。特に、外部でインターネットに接続した際にワームに感染したPCを、企業ネットワーク内に持ち込むことにより、内部から感染が広まるケースが後を絶たない。このような場合の対策として有効だと言われているのが、「検疫ネットワーク」である。本稿では、検疫ネットワークの仕組みや効果について、2回に分けて解説する。

ワーム対策の種類

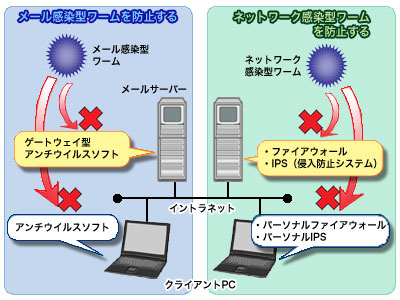

現在、企業ネットワークでは、増加するワームへの対策を行うために、様々な製品を導入している。主なワーム対策製品としては、以下のものがある。

- クライアントPCにインストールするもの

- アンチウイルスソフト(ウイルス対策ソフト)

- パーソナルファイアウォール

- パーソナルIPS(Intrusion Prevention System:侵入防止システム)

- ネットワーク側に導入するもの

- ゲートウェイ型アンチウイルスソフト

- ファイアウォール

- IPS

クライアントPCには、アンチウイルスソフトやパーソナルファイアウォール、パーソナルIPSなどがセットになった製品が多く導入されているだろう。そして、企業ネットワーク側には、NetskyやMydoomなどのメール感染型ワームをメールサーバ上で駆除するためのゲートウェイ型ウイルス対策製品を導入している企業が多いはずだ。

また、セキュリティホールを狙って直接感染を広げるタイプのネットワーク感染型ワームの侵入を防ぐために、ファイアウォールを適切に設定してフィルタリングすることはもちろん、IPSを導入してワームの攻撃を検知し、遮断している企業もあるかもしれない(図1)。

Blasterの教訓から出現した検疫ネットワーク

以上のような対策をし、適切に運用していれば、インターネットから企業ネットワークに侵入してくるワームによる被害はほとんどのものが防げるだろう。しかし、このような対策をしていても、2003年8月に発生した「Blaster」と呼ばれているワームの被害が広まってしまった。

これは、企業ネットワーク側でこれまで述べたような対策を導入していても、自宅などで使用している、セキュリティ管理の甘いノートPCを、ワームに感染した状態で会社に持ち込み、ネットワークに接続することによって、内部から感染が広まってしまったからである。

現在は、このBlasterの教訓から、持ち込みPCからの感染に対する対策として、「検疫ネットワーク」製品が各社からリリースされ、一通り出揃ってきたところである。

新規接続PCは検疫ネットワークに隔離してチェック

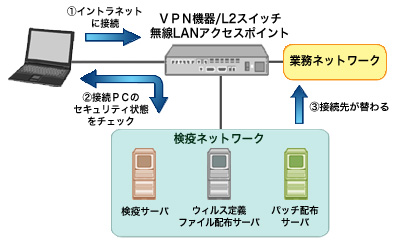

検疫ネットワークの目的は2つある。「ワームに感染したPCをネットワークに接続させないこと」と「ワームに感染しそうなPCに対して、ネットワークに接続させる前に対策を徹底させること」である。

このために、PCを有線LANや無線LAN、リモートアクセスVPNなどで企業ネットワークに接続すると、最初に、通常の業務ネットワークとは論理的に隔離された、検疫ネットワークに接続される(図2)。

ここでは、検疫サーバにより、接続PCのアンチウイルスソフトの稼動状況(ウイルス定義ファイルのバージョンが最新かどうかや、リアルタイム保護機能が有効になっているかどうかなど)や、パッチの適用状況が調べられる。

アンチウイルスソフトが適切に動作していることを確認することで、そのPCがワームに感染していないことを間接的にチェックしているといえる。また、パッチの適用状況をチェックすることで、そのPCが接続された後に、万が一、ワームが企業ネットワークに侵入した場合でも被害が広がらないような対策を徹底することが可能となる。

もし、チェックがNGとなった場合には、検疫ネットワークにおいて、最新のウイルス定義ファイルをダウンロードしたり、最新のパッチを適用したりすることができるようになっている。

この検疫サーバによるセキュリティチェック方式には大きく以下の2つがある。

- 専用エージェント方式

- ActiveX方式

専用エージェント方式では、クライアントPCに、あらかじめ専用のソフトウェアをインストールしておく必要がある。しかし、このエージェントにより、PC接続時に、自動的に検疫サーバとの間でセキュリティチェックを行うことが可能となるため、ユーザの手を煩わせることがないというメリットがある。

これに対して、ActiveX方式は、ネットワーク接続後に、ユーザがWebブラウザ(Internet Explorer)にて、検疫サーバにアクセスし、セキュリティチェック用のActiveXコントロールをダウンロードすることで、チェックを行うものである。ユーザがWebブラウザを開いて検疫サーバにアクセスする必要はあるが、あらかじめ専用のソフトウェアをインストールする必要がないというメリットがある。

ユーザにとっては、毎回検疫サーバに接続してチェックを受けるのは面倒くさい作業だろう。しかし、管理者にとっては、すべてのPCにエージェントをインストールするのは非常に手間のかかる作業である。

導入する規模や、ユーザのスキルなどを考慮しつつ、どちらの方式が自身の環境にあっているのかを見極めて方式を選択することが必要であるだろう。

次回は、検疫ネットワークと業務ネットワークを隔離する方式の仕組みと、そのメリット・デメリットについて説明する。