ボットに感染しやすいISP

ちなみに、小山氏によればボットに「感染しやすいISP」と、「感染しにくいISP」があるという。

ボットは1つのIPアドレスに感染すると、同じIPアドレスの範囲に攻撃を仕掛けるのだが、同じ条件でハニーポットを仕掛けた場合、2%しか感染しないISPと21%感染するISPがあったそうだ。これは、ワームがまん延した時期に一部のポートをブロックしたISPが、そのままポートを閉じたままにしていたり、ADSLモデムがルータタイプではなくブリッジタイプだったり、いくつかの要因が推測できるそうだ。

また、感染しやすいのはP2Pユーザーであり、Winnyユーザーの多くがAntinnyに感染しているという。同様に、ポートを開放しているオンラインゲームのユーザーも同様だと小山氏は話し、ISPの中にそうしたユーザーが1%いるだけで脅威になっているのが実態だと強調する。

とはいえ、ISPが特定ポートをブロックすればいいというわけではないと小山氏。「ポートを閉めた瞬間は感染を減らせるが、すべてのISSPが同じ対策を打つと脅威の手法が変化するだけ」(小山氏)。今、ISPらは総務省などと今後の施策を検討しているところだという。

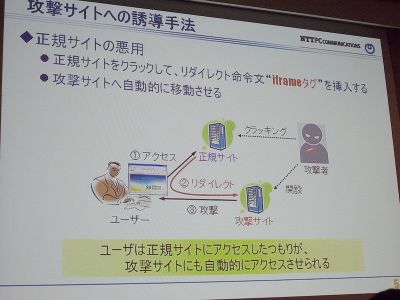

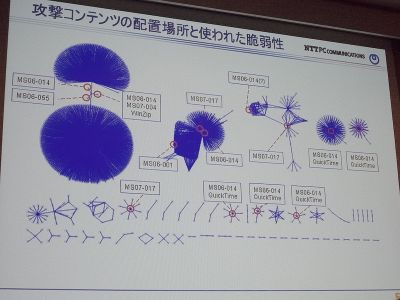

さらに、最近のボットは「見えない化」が進んでいるという。現在主流のウェブサイトをクラッキングしてマルウェアをダウンロードさせる攻撃の場合、直接ボットを配布して感染させる攻撃に比べて攻撃を把握しにくいからだ。「攻撃する側に有利なのがウェブサイト感染型」(小山氏)。

小山氏がマイクロソフトに提供してもらった攻撃サイト3万件以上を調査したところ、転送を繰り返すことで、最終的には3つのURL(FQDN)に集約されたそうだ。

あくまで「法律が許せば」と前置きしつつ、小山氏はこの3つのURLへのアクセスをISPがブロックできれば、攻撃が防げると話す。小山氏は、日本のユーザーに適した攻撃サイトのデータベースを作成する必要性を訴える。

セキュリティの必要性を訴えても対策をしないユーザーを、小山氏は「永遠のビギナー」と表現。こうした永遠のビギナーの感染を防止するためには、例えば攻撃サイトへアクセスしようとすると、ISPがデータベースを元に自動的に注意喚起のサイトへリダイレクトさせるといった仕組みを提案する。

「通信の秘密を犯すというのは、電話の時代とは違う」と小山氏は主張する。「ISPのルーティングも本来は通信の秘密を犯しているが、ユーザーのリクエストに応じているから違反に問われていない」と小山氏は指摘し、「汚れたインターネットをキレイにするためには、これが必要」と言い切る。

小山氏は、現在のインターネットの状況を「交通戦争前夜、または水道ができる前」と表現。法律・制度、ISPと利用者の運用力の向上、教育・啓発とコンセンサス、科学・技術の進歩というキーワードから産官学連携のPDCAモデルの必要性を挙げ、「セキュリティ関係者が取り組みを一歩向上させるとユーザーの認識も変わり、セキュリティレベルが良くなるのではないか」と話して講演を締めくくった。