シマンテックは7月3日、2012年上半期に同社が把握したセキュリティ関連の情報をまとめた。前年同期と比べて世界のスパムメールの流通量が半減した代わりに標的型攻撃が増加し、モバイル関連の攻撃も拡大するなど、時代に即した攻撃に移行している現状が浮き彫りになっている。

シマンテックでは、グローバルでセキュリティ関連情報を収集する「Global Intelligence Network」を構築。同社の製品やサービスの利用者などを使った200カ国以上6400万以上のセンサ、1億3500万のシステムの監視、500万以上のおとりアカウント、1日80億通以上のメール監視といった情報をもとに毎年脅威レポートを発行している。

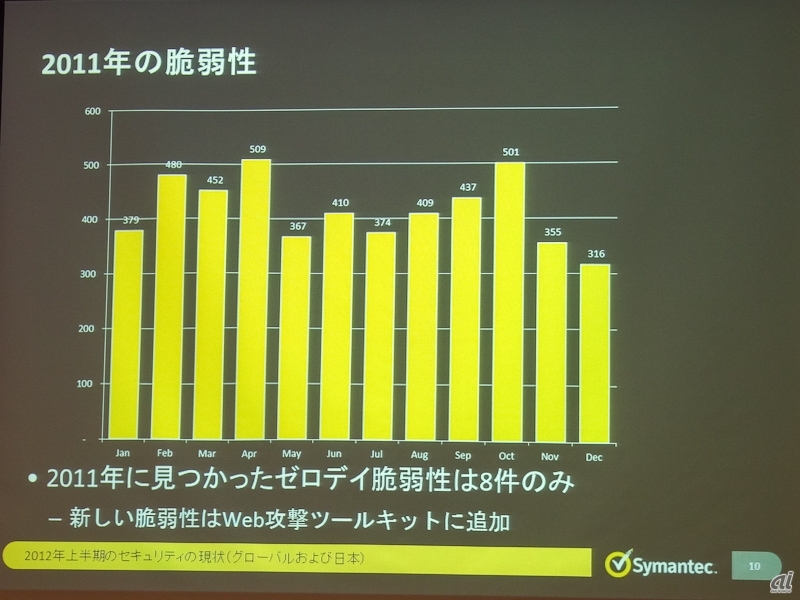

2011年のレポートでは、対前年比81%増の55億件の攻撃を観測し、同41%増の4億300万種のマルウェアを確認。ウェブベースの攻撃は同36%増の1日あたり4595件が観測された。逆に脆弱性は同20%減の4989件、ゼロデイ脆弱性は同43%減の8件、全メール流通量に対するスパムメールの割合は75%にそれぞれ減少した。ただし、モバイル端末の脆弱性は同93%増の315件の急増している。

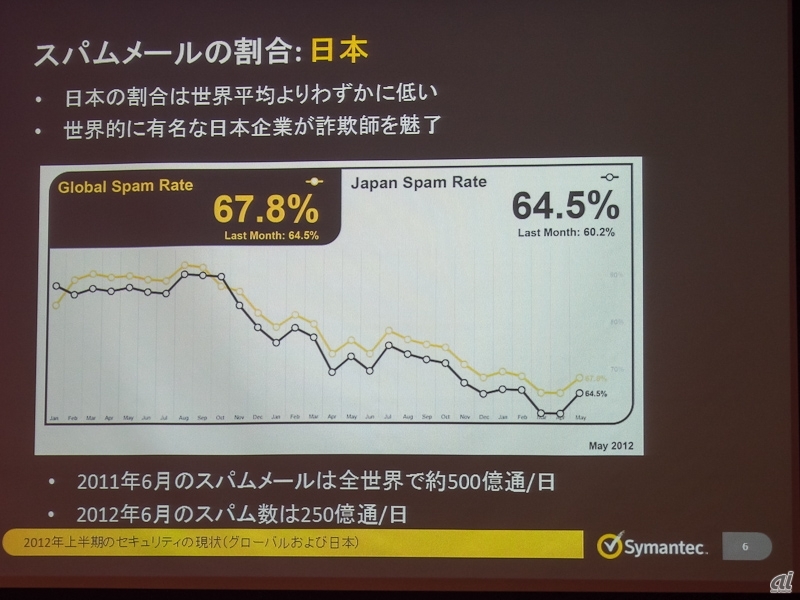

今年6月には、スパムメールの流通量が1日あたり250億通で、前年同期の500億通から半減。全体のスパムの割合はグローバルで67.8%、日本は64.5%だった。米SymantecのサイバーセキュリティインテリジェンスマネージャーのPaul Wood氏は、「スパムメールの件数が減っているのは、より標的型になってきているから」と話す。

標的型の攻撃手法としては、「ほかのプラットフォームを使うようになってきた」(Wood氏)。ソーシャルエンジニアリングとソーシャルメディアを組み合わせることで、より効果的なスパムが送信できるようになってきた、と指摘する。

上半期のセキュリティの現状を説明する米SymantecのPaul Wood氏

上半期のセキュリティの現状を説明する米SymantecのPaul Wood氏

ソーシャルメディアは、友人や知り合いがコンテンツを共有し、広める特性があり、「もともと感染性がある」(Wood氏)。知り合いからのメッセージには信頼性、説得力があって拡散しやすく、さらに流行のトピックによってターゲットも絞りやすいという。短縮することで、元のURLのドメインなどを隠ぺいできる短縮URLも悪用されており、Wood氏は「スパマーやサイバー犯罪者にとってソーシャルメディアは魅力的」だと指摘する。

メール全体におけるマルウェア攻撃の数は、今年5月でグローバルは365.1通に1件、日本は2036.0通に1件の割合で、「以前はほとんどなかった」悪意のあるウェブサイトに誘導するURL付きのメールがそのうちの4割に達した点がトピックスだ。

こうしたURL付きメールでは「従来型の手法では検知が難しい」(Wood氏)。通常のウェブサイトを乗っ取るなどしてマルウェアを配布するような攻撃では特にセキュリティソフトなどでの検知が難しくなるという。

2011年には、ソフトウェアやアプリケーションなどで毎月300~500件の脆弱性が発見されてきたが、こうした脆弱性の多くは攻撃ツールキットに含まれ、特別な技術がなくても、脆弱性をついてウェブサイトを攻撃するなどが可能になっている。ツールキットはネット上で販売され、メンテナンスサービスも提供されている場合が多く、「商売のモデルができている」とWood氏は指摘する。

その中で、ゼロデイの脆弱性を狙った攻撃は昨年8件しか観測されていない。こうしたゼロデイの脆弱性は強力な攻撃が行えるために、一般に販売されるツールキットには含まれず、「プライベートツールキット」としてひそかに使われるのだという。そのプライベートツールキットとしては、「NumDir」があり、これは闇市場にも「あまり流通していない」という。