遠隔操作ツールが遠隔操作用のサーバとの通信に使用するポートは、「80:HTTP」が69%を占め、通信プロトコルでは標準のプロトコルが84%を占めた。これは、通信ポートとプロトコルの関係に着目した監視を回避するためとみられる。

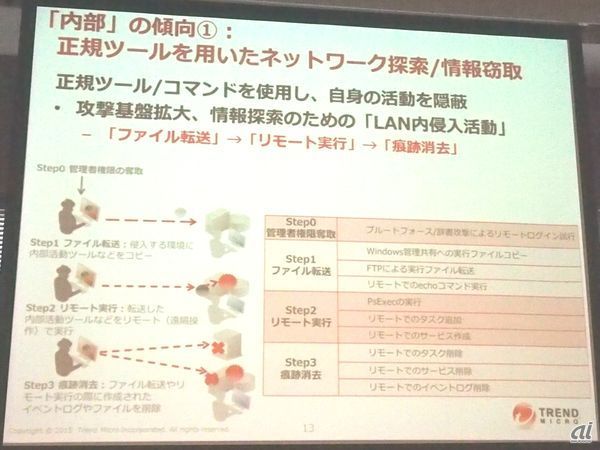

内部における傾向では、攻撃基盤の拡大と情報探索のための「LAN内侵入活動」において正規のツールやコマンドを使用し、自身の活動を隠ぺいするケースが多くみられた。

「LAN内侵入活動」の隠蔽

攻撃者は組織内部に侵入すると、管理者権限の奪取、ファイル転送、リモート実行、痕跡消去を行うが、ここで正規のツールやコマンドを使用し、短い場合は10分ほどで一連の行動が完了するという。

管理設定に便乗した活動では、IT管理者が設定する「ログオンスクリプト」やサーバのバッチ処理を改ざんする例が確認されている。SIEMなどによるシステムログ保全のためのタスク実行前に、ログを改ざんしたり消去する例も確認されたという。

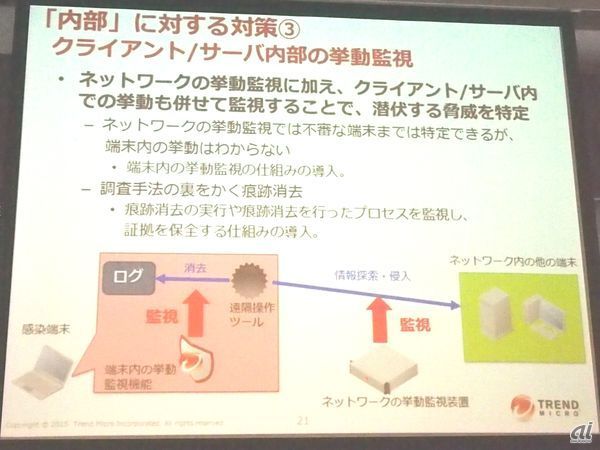

こうした2014年にみられた標的型サイバー攻撃への対策として岡本氏は、出口対策では通信先や通信内容によって接続を遮断する対策、内部対策では異常数値や相関分析によりネットワーク内およびサーバー・クライアントでの不審な挙動を監視できる対策が必要であるとした。

内部対策での挙動監視

さらに、隠ぺいのために変化を続ける活動をとらえ、継続して対策していくために、スレットインテリジェンスが重要であるとした。