ベライゾンジャパンは6月10日、英語版で4月15日に発表された「2015年度データ漏洩/侵害調査報告書(略称:DBIR)」の日本語版エグゼクティブサマリー(要約版)を公開した。

今年分析した約8万件のセキュリティインシデントのほとんど(96%)が、業界ごとに異なる9種類の基本攻撃パターンに分類できるという。

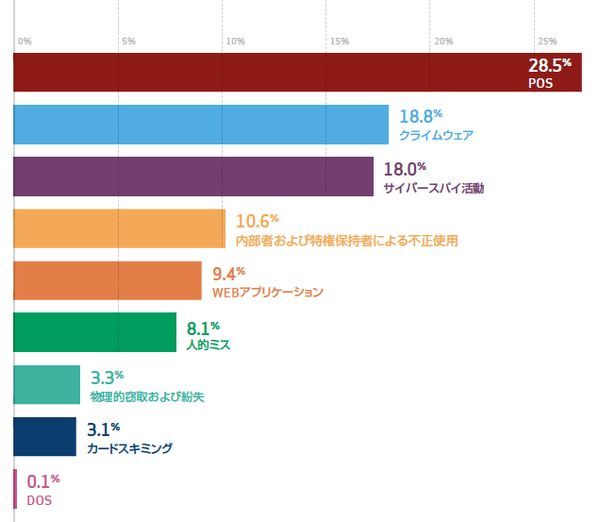

9種類の脅威パターンは、「誤った相手へのメールの送信などの人的ミス」「クライムウェア(システムの乗っ取りを目的とした各種マルウェア)」「内部者および特権保持者による不正使用」「物理的窃取および紛失」「ウェブアプリケーション攻撃」「DoS攻撃」「国家スパイ活動」「POSへの侵入」「ペイメントカードスキミング」。

この調査結果は昨年のレポートで初めて取り上げられ、2015年度では業界別のセキュリティインシデントの83%に上位3種類の脅威パターンが関連していたことを示している(2014年は76%)。

インシデント分類パターン別のデータ漏洩/侵害発生頻度 (ベライゾン提供)

本報告書においてベライゾンのセキュリティアナリストは、約200件のサイバー損害賠償保険金の実際の請求金額情報に基づいて、セキュリティ侵害の被害額を計測する新しい評価モデルを使用した。

このモデルは、漏えいしたデータのタイプと総数によって影響度を評価し、窃取されたデータ(クレジットカード番号、医療記録など)の被害額の範囲を示しており、それによると1000万件の記録に関連する侵害のコストは210万ドルから520万ドルで(95%のケース)、状況によっては7390万ドルに達すると予測した。

1億件の記録に関連する侵害のコストは500万ドルから1560万ドルで(95%のケース)、最大で1億9900万ドルに達する。

その他の主な結果は以下の通り。

- サイバー攻撃の洗練度は向上しているものの、サイバー攻撃の大半(70%)はフィッシングやハッキングなどの旧来の手法を組み合わせて二次的被害者を関与させ、複雑な侵害を行っている

- 既存の脆弱性の多くが対策のないまま残されていることを問題点として指摘。主に、長期間にわたって利用可能なセキュリティパッチが一度も実装されていないことによる。多くの脆弱性は2007年までさかのぼることができ、約8年間ものギャップが存在

- 今年の調査結果でも、侵害の発生から検出までに経過した時間を意味する「detection deficit」(発見までの時間的差異)とベライゾンの研究者が呼んでいる問題を指摘。報告書によると、侵害の60%において攻撃者は数分以内に組織に侵入していることが分かった。一方、サイバーセキュリティに対してより用心深いアプローチを採用することで、多くのサイバー攻撃を防止できることも指摘

- モバイルセキュリティの概要、Internet of Things(IoT)、侵害の経済的影響を初めて取り上げている

- 一般的にモバイルの脅威は誇張されていると指摘。すべてのモバイルプラットフォーム全体で、セキュリティの脆弱性が悪用された総件数は少数にとどまる

- 2015年版ではシステム侵害の入り口としてネット接続デバイスが使用されたインシデントを分析。2014年版では、M2M(Machine to Machine)のセキュリティ侵害は取り上げられていなかった。また、DoS攻撃のためにボットネット(ソフトウェアに感染し、所有者が知らないうちに制御されているプライベートコンピューターのネットワーク)にIoTデバイスが組み込まれたことについても分析している。このデータは、次世代のインテリジェントデバイスを展開する際に、組織がセキュリティに高い優先度を持たせる必要性を再確認させるもの

本報告書は今回で8年目の発行となり、ベライゾンを含む世界中の70の組織から提供された約8万件のセキュリティインシデントおよびデータ侵害が確認された2100件以上の情報を分析して作成されたほか、報告書では企業・組織にサイバーセキュリティの状況に対する理解を深めるべくデータ漏洩に至らなかったセキュリティインシデントも取り上げている。なお、日本語の完全版は7月中旬の公開を予定しているという。