カスペルスキーは8月21日、調査分析チームが、日本を狙った標的型攻撃「Blue Termite」に新しい動きを観測したと発表した。

今回カスペルスキーが観測した変化は三点。一点目は感染の手法で、これまでの標的型攻撃メールに加えて、ユーザーが気付かないようにソフトウェアなどをダウンロードさせる「ドライブバイダウンロード」の利用を確認したという。二点目は、攻撃に用いられるマルウェアの変化で、より標的型に特化したカスタマイズが施されているとした。三点目は、感染被害が数の上でも範囲においても拡大している点とした。

このような状況からカスペルスキーでは、Blue Termiteの攻撃は進行中であり被害拡大の懸念があるとみる。

Blue Termiteは日本国内の組織に標的を絞った持続的標的型攻撃(APT)で、感染は多くの業種に広がっている。通常は国外に設置されている攻撃者の指令サーバのほとんどが国内に設置されているのも特徴的という。これは日本の組織が海外からの通信を遮断したり、特定を困難にしたりするための処置と考えられるとした。

新たな感染手法とマルウェアの進化

Blue Termiteの主な感染手法は、これまでメールだった。7月には、同月にHacking Teamから流出したAdobe Flash Playerのゼロデイ脆弱性を悪用。クラウドホスティング会社をはじめ複数の改ざんサイトにマルウェアを設置したドライブバイダウンロードの利用のほか、特定のサイトにアクセスしたユーザーに対して、マルウェアを感染させる「水飲み場型攻撃」が取り入れられていることも確認したという。

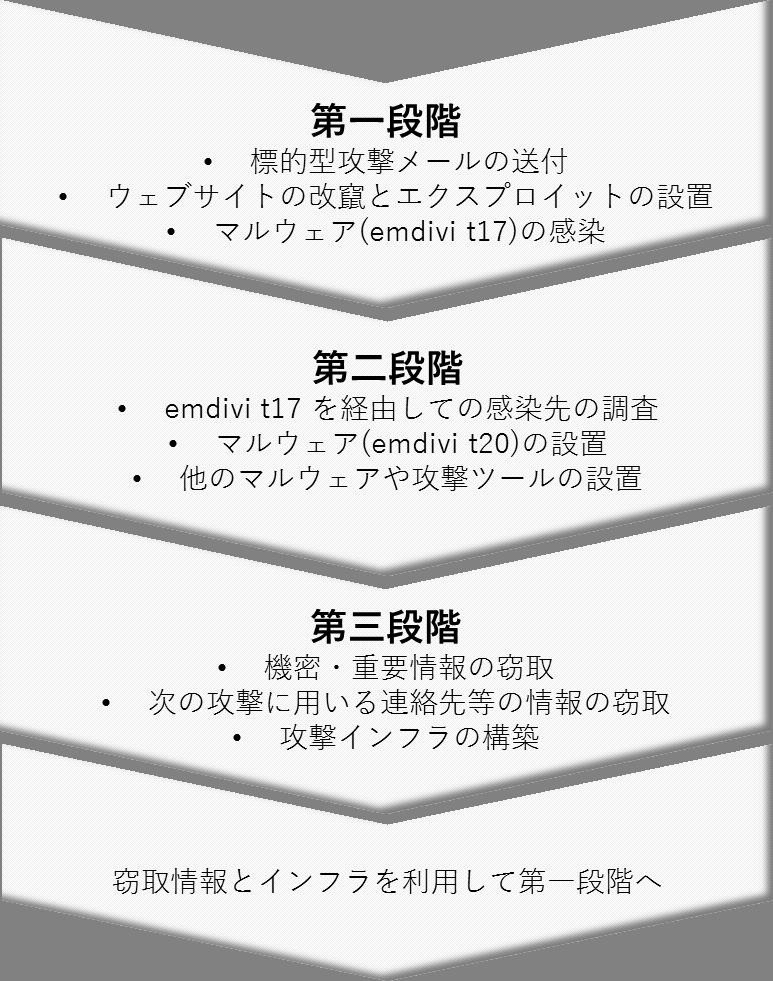

カスペルスキーでは、攻撃を段階ごとに分析しており、それぞれの段階において目的を達成するために用いられるマルウェアやツール類が異なることを確認している。

<第一段階>ソーシャルエンジニアリングやそれまでに窃取した情報を元に標的を定め、メールやドライブバイダウンロードなどの手段を使いマルウェア「Emdivi t17」に感染させる。バックドアを仕掛け、感染先の端末を指令サーバの配下におく。

<第二段階> Emdiviを経由して感染先の情報を調査・収集し、上位版である「Emdivi t20」に感染させる。次の段階で用いられるほかのマルウェアや攻撃ツールも設置され、組織内の別の端末に感染を広げるケースもあるという。

<第三段階> 感染先の端末内で収集した機密情報や重要情報を窃取する。収集、窃取した情報を元に、次の標的へと攻撃を拡大するとともに、ホスティング事業者などに侵入した場合は、新たな指令サーバとしてのインフラを構築することもあるという。

図1:「Blue Termite」の活動手順

Emdivi t17は、[GET FILE]、[UPLOAD] などの最大9つのコマンドにしか対応しないが、Emdivi t20は、[RUNAS](特定の権限で実行)や[ZIP](圧縮)ほか、最大40近くのコマンドに対応。7月以降は、特定の標的の環境でのみ動作する新しい仕組みを取り入れており、まさに標的型攻撃用のマルウェアであると説明した。

感染組織の拡大

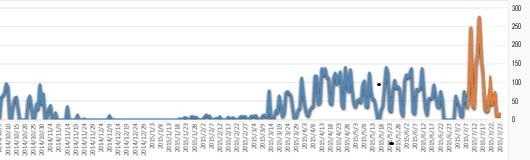

攻撃者の指令サーバと感染したとみられる端末との通信数の推移をみると、6月時点での固有のIPアドレス数は300を数え、1日あたり最大の通信数は約140という。しかし、7月に入ると固有のIPアドレス数は3倍以上の1000まで急増し、通信数は約280と倍増した。

図2:指令サーバと感染したとみられる端末との通信数

カスペルスキーでは、指令サーバとの通信数が倍増した主な要因としては、前述の通り、新たにドライブバイダウンロードが感染手法として利用されたこと、マルウェアのカスタマイズが進み、感染した組織が被害に気づきにくくなっているためとみる。

また、すでに収集、窃取した情報を元に次の標的へと攻撃を広げていることから、被害組織の業種が拡大している。6月までは政府・行政機関、地方自治体、公益団体、大学、銀行、金融サービス、エネルギー、通信、重工、化学、自動車、電機、報道・メディア、情報サービス分野だったが、7月から新たに医療、不動産、食品、半導体、ロボット、建設、保険、運輸が加わったとしている。