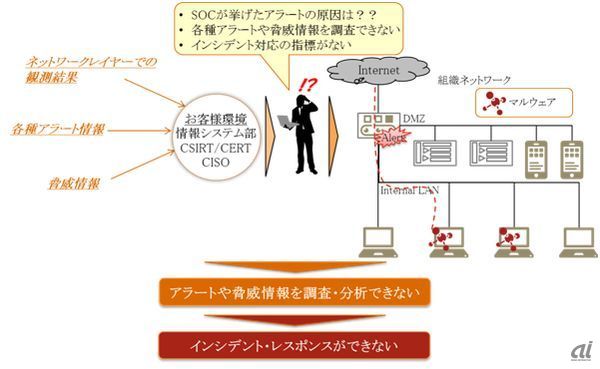

脅威情報を調査・分析できない

第4回でも触れた通り、昨今は各業界においてサイバー攻撃情報を共有するための枠組み「ISAC(アイザック)」や内閣サイバーセキュリティセンター(NISC)が運用する「GSOC」、重要インフラ事業者の情報共有組織である「セプターカウンシル」、日本シーサート協議会など、積極的な情報共有の取り組みがなされている。

これらの有用な情報は、リスクを把握する上で必要となる情報であることはいうまでもない。しかし、これらの共有情報の多くは、マルウェアや不正サイトなどの情報であり、つまりはエンドポイントが起因する情報である場合が多い。提供情報を組織ネットワーク下で調査したい場合、先に触れたとおりエンドポイントを調査する術がなく、適切なオペレーションができないケースが多くみられる。

また、エンドポイントレイヤでの調査ができないがために、他の通信ログなどでどうにか分析する形を取るしかできず、結果として必要以上の調査時間を要していることも見受けられる。

この他、脆弱性脅威情報(ウェブ)やサイバー攻撃情報などの情報も多々公開されている。これらの情報もリスクを把握する上で必要となる情報であるが、エンドポイントを調査する術がなく、かつオペレーションできる枠組みがないために、有効に利用できていない。

インシデントレスポンスができない

最後に、仮にネットワークレイヤでの観測や各種アラート、脅威情報を調査・分析できたとしても、インシデントレスポンスを実現できないことが挙げられる。昨今のサイバー攻撃はエンドポイントを狙い、エンドポイントを起点として攻撃を仕掛けてくる。

これより、例えばネットワークレイヤでマルウェアやRATの通信を一部ブロックできたとしても、マルウェア駆除といった根本対策はできず、対策の長期化や二次被害、場合によっては別のRATなどを仕込まれ、情報漏えいにつながるケースもある。つまり、エンドポイントに対してマルウェアの不活性化や駆除といったオペレーションができなければ、適切なインシデント・レスポンスができているとは言えない。

この他、SOCやCSIRT/CERTが上手く機能しない、運用ポリシーが実務と合わないといった運用面での課題も散在しているが、ここでは割愛する。

サイバー攻撃の特徴を考慮した現状のセキュリティオペレーション

以上のように、昨今のサイバー攻撃の特徴を踏まえると、現状のセキュリティオペレーションの課題が見えてくる。そして、課題を克服する1つのキーワードがエンドポイントである。