AWSを含む、すべてのクラウドサービスは利用前に評価すること

利用するクラウドサービスが安全かどうか、まずは机上で評価することが重要だ。もし自社に評価基準がない場合は、IPA(独立行政法人 情報処理推進機構)が公開している中小企業のためのクラウドサービス安全利用チェックシートの27ページが参考になる。cloudpackでは、この基準に独自の基準を加えたチェックシートを作成し、AWSを含むすべてのクラウドサービスを定期的に評価している。

ハイレベルで高セキュアなAWS運用

cloudpackが実践するPCI DSS/SOC 2運用

AWS上でのクレジットカード番号の取り扱いの有無に関わらず、PCI DSSのようなハイレベルなセキュリティ基準に適合した運用を望む顧客は増加傾向にある。その要望に応えるため、cloudpackでは専用のセキュリティルームを設け、さらに物理回線から社内ネットワークとは隔離してセキュアな環境で運用している。

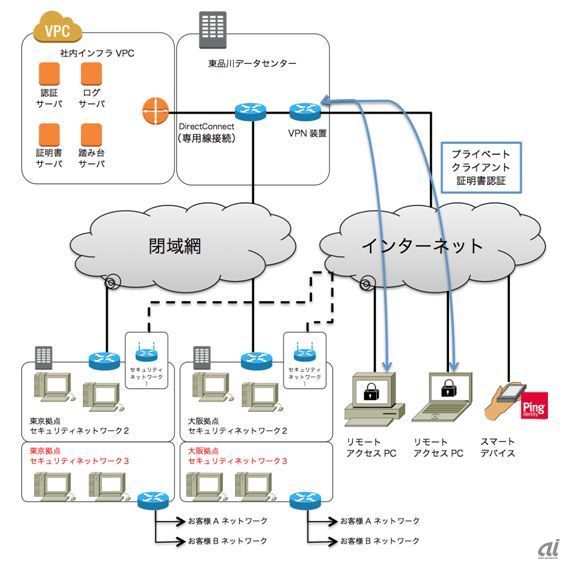

さらに、米国公認会計士協会が定める内部統制の有効性に関する保証報告書であるSOC 2(Service Organization Controls 2 )の運用を行うために、物理インフラからAWSへのアクセスは専用線による完全な閉域網で構成されている。

参考:cloudpackネットワーク構成図

AWSに対して利用する認証情報はすべて、閉域網内のVPC上に存在するActive Directoryサーバが保有しており、ここからSAML認証を使ってAWSへのログインを試みる仕組みになっている。

このため、AWSアカウントごとに必要なアカウント名および、パスワードが存在しない。したがって、悪意のある第三者が、われわれが管理するAWSアカウントにインターネット経由でログインすること自体が不可能となっている。

複数の認証システムを併用する

悪意のある第三者が、cloudpackの閉域業務ネットワークに接続してきて、特定AWS環境へのアクセス権を有する社員のアカウント名、およびパスワードが漏えいしていたとしよう。これだけでも条件は厳しいが、それでもログインを防ぐ仕組みを導入している。

- ハードウェア認証:閉域業務ネットワークに接続する端末が、cloudpackに属するものであるかを認証する

- ユーザー認証:ログインするユーザーが、cloudpackのスタッフである事を認証する

- 多要素認証:ログインするユーザーしか持ち得ない情報、もしくは知り得ない一時的な情報を利用した認証をする

さらに、認証経路の暗号化、パスワード複数回の失敗によるアカウントロックアウト、一定期間に非アクティブなアカウントの自動無効化、などの運用を実施している。