Windows 10登場の背景には、ワークスタイル変革などのキーワードに象徴されるPCの利用シーンの拡大があり、もちろんWindows 10自体も、場所や時間を問わず、さまざまな用途に利用できるような機能を提供している。その機能の1つがPCを管理する仕組みだ。連載7回目の今回は、Windows 10を管理するためのインフラと手法についてお伝えしたい。

オンプレミスでのWindows 10の管理

Windows OSを管理するインフラとしてまず挙げられるのは、従来からおなじみのActive Directoryだ。ユーザーアカウントやPCを対象にコンピュータアカウントを管理する「認証基盤」と、PCの設定を一元管理するための構成管理基盤「グループポリシー機能」を提供している。Windows 2000以降、Windows OSが利用できる共通の認証管理基盤であり、もちろんWindows 10でもその管理手法はそのまま踏襲されている。

連載2回目でも取り上げた通り、グループポリシーは「グループポリシーオブジェクトテンプレート」で任意に拡張することが可能なので、Windows 10用のテンプレートを導入すれば、既存のActive Directory上でWindows 10の新機能や追加された設定項目も一元的に管理することが可能だ。

しかし、このActive Directoryにも苦手な点が1つある。もともと社内イントラネット、すなわちLANの中での管理を想定しているため、要件としてActive Directoryと管理対象のPCが直接IPで双方向接続している必要がある。そのため、通信経路にNATなどのアドレス変換が介在する構成では、PCをActive Directoryから管理できない。つまり、社外に持ち出されている端末をActive Directoryから管理するためには一度、仮想私設網(VPN)などでイントラネットに接続する必要があるわけだ。

Windows 7で導入されたVPN機能「Direct Access」を使えば、PCの起動後、イントラネットに自動で接続できるため、この制約をスムーズに回避することはできる。しかし、非武装地帯(DMZ)上にアクセスポイントを設置するなどの対応が必要になる分、ハードルが高いのも事実だ。結果、社外に持ち出されたPCの管理には手間がかかるということになってしまい、「業務で用いるPCは管理が必須」→「社外に持ち出されたPCは管理できない」→「PCの社外持ち出しは禁止」という悲しい三段論法に至るケースも少なくなかったと思われる。

SaaSベースの認証・管理基盤への対応

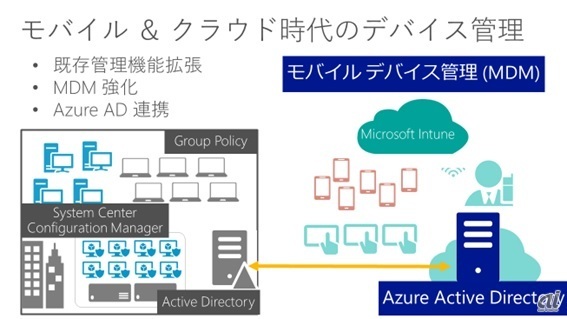

Windows 10は、SaaSで提供されている認証基盤「Azure Active Directory(Azure AD)」と管理基盤「Microsoft Intune」による管理に対応している。管理インフラをインターネット上に置くことになるため、Active Directoryでは管理できなかった社外に持ち出されたPCや個人所有のPCをインターネットに接続できさえすれば管理可能になる。

Azure ADとIntuneによるモバイルデバイス管理

上記の図にある通り、これまでのオンプレミスでActive DirectoryとSystem Center Configuration Managerが提供していた、「認証」「構成管理」「インベントリ収集」といったデバイス管理機能が、SaaSのAzure ADやIntuneで提供される形になっている。このことで、先述したPCの利用シーン拡大に伴って発生する社内イントラネットに接続されていないPCを管理できないという課題が解決される。