ここ数年来、企業のITインフラは標的型攻撃に代表されるさまざまなサイバー攻撃にさらされている。連載8回目の今回は、Windows 10が新たに搭載したセキュリティ強化機能に触れ、どんな機能でどのような脅威や攻撃手法からPCを保護するのかについて紹介したい。

サイバーセキュリティの現状と課題

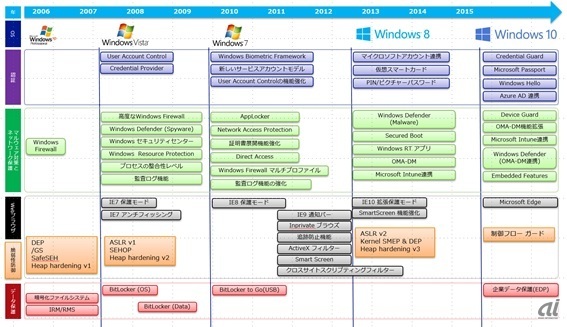

もともと、Windowsの進化をたどると、当時どのような脅威が存在し、OSとしてそれをどう守っていくのか、という点が実際のセキュリティ機能の強化によって実現されてきていることがわかる。

Windowsのセキュリティ機能の進化

Windows XPのService Pack 2では、OSの標準機能としてファイアウォール機能が実装され、外部から内部に向かうInbound通信はデフォルトで遮断されるようになった。この背景には、MS Blaster、CodeRed、Nimda、Slammerなどに代表されるネットワーク感染型のマルウェアが猛威を奮っていた状況がある。

そして、Windows VistaではUser Account Control(UAC)が実装された。この機能によって、Windows XPまでは管理者ユーザーはログオン直後から管理者権限を常に行使することができていたが、Windows Vista以降、管理者ユーザーであっても通常の操作時は一般ユーザーの権限を行使するようにし、必要な時だけ管理者権限への昇格をすることで権限が行使できるような仕組みに切り替えられた。これにより、マルウェアが管理者権限を容易に行使することを防ぐことができ、システムの安全性が大きく高められることが実現していた。

また、UACの機能の一部としてIEに保護モードが追加され、ウェブブラウザ経由で不正なサイトへの誘導や悪質なアドオンの導入などを防ぐことが可能となっている。Windows Vistaではその他、ハードディスク全体を暗号化するBitLockerが搭載された。これは、PCのモバイル利用の増加にあわせて、社外にPCが持ち出され始めた背景のもと盗難紛失にともなう情報漏えいを防ぐために活用されている。Windows 8では標準でWindows Defenderによるアンチマルウェアの機能も実装され、OSの導入直後からシステムの保護がなされるようになった。このようにWindowsはさまざまな脅威にこれまでも機能の強化で対応を進めてきたことがご理解いただけるだろう。

では、Windows 10が登場した昨今の背景を見てみたい。IPAのサイトにもあるが、法人などの組織では情報セキュリティにおける脅威は「標的型攻撃による情報流出」が1位になっている。

標的型攻撃の手法については、不正なプログラムが電子メールやウェブのサービスを通じてあたかも正規なコンテンツをふるまいながらユーザーの端末に送り込まれ、ユーザーがそれを実行することで活動を開始し、さまざまな組織内の情報へのアクセスや外部への転送を行うといった形が一般的だ。

そして、実際に狙われる情報も従来はPCのハードディスク上に存在するデータだったものが、PC上のユーザーの認証情報を狙うように変化してきている。組織の重要なデータはPC上にはほとんど存在せず、サーバ上に存在する。そのため、攻撃プログラムはPC上にある認証情報を取得しながら、その認証情報を用いて別のPCへの感染を拡大しつつ最終的にドメインの管理者の認証情報を入手し、サーバ上にある大量かつセンシティブな情報を取得しようとするような動作になっている傾向がある。

ここで問題になるのは、従来のアンチマルウェアやファイアウォールによる境界での防御が通用しない点だ。送り込まれるマルウェア自体は、短時間で多くの亜種に分化し、パターンマッチによる検出が困難となっている。また、ユーザーへの「怪しいファイルは実行しないように」といったルールによる対応も、そもそも怪しくない振りを装ったファイルとして送り込まれるので、ユーザーは怪しいとは認識できない。これが標的型攻撃への対応が難しいと言われる所以だ。

これら標的型攻撃に対応するため、Windows 10ではさまざまな新機能が搭載されている。ここからは各機能について紹介していこう。