脅威情報共有基盤の構築と求められる要素

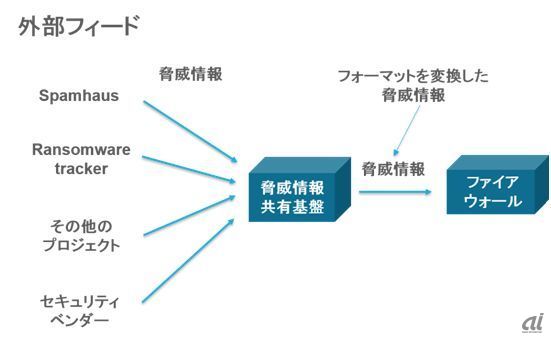

外部フィードから脅威情報を収集し、自社のファイアウォールにその情報を共有できる仕組みを作ることで、初めてその悪い通信をブロックできるようになり、自社のセキュリティ向上に寄与できます。この仕組みが「脅威情報共有基盤」です。

この基盤を自社で作り込むには非常に多くの労力を要しますが、セキュリティベンダーによっては、これを実現するための無償のツールを提供しているところもあります。この基盤の主な役割は、さまざまな外部フィードから脅威情報を収集し、その情報のフォーマットを自社のファイアウォールが取り込める形式に変換することです。

さて、より効果的にセキュリティを向上させるために、脅威情報共有基盤に求められる要素としては何が挙げられるでしょうか。まずは、公開されている脅威情報のフォーマットは、外部フィードごとにまちまちなので、その違いを吸収できる柔軟な仕組みを備えていることです。

また、情報にアップデートがあった際にも、少ないタイムラグで最新の情報をファイアウォールに共有できるよう、定期的に脅威情報を収集できることも重要です。さらに、収集した情報が間違っている場合(False Positive)の対策として、その情報を基盤内で例外として処理できる機能があればなお良いです。

外部フィードの提供元に報告することで、その情報を削除してもらうこともできますが、時間がかかったり、その根拠を説明するのに手間がかかったりしますので、自社の基盤内で対処できれば運用も楽になります。

図3:脅威情報の共有の仕組みイメージ図

脅威情報共有基盤の運用と併せて行いたいこと

脅威情報共有基盤を運用する際に、同時に行いたいのが、過去に不審な宛先への通信がなかったかを調査することです。一度脅威情報の共有の仕組みを構築してしまえば、それ以降の不審な通信はファイアウォールでブロックできますが、その通信が過去に行われていたかを通信ログを検索して確認することで、過去のインシデントについても調査できます。

もう1つ運用と併せて行いたいのが、どの外部フィードから収集した脅威情報が、自社のファイアウォールの配置場所で、効果的に悪い通信を見つけてブロックしているかの調査です。ただ脅威情報をもらってファイアウォールに適用するのではなく、どの外部フィードからの脅威情報が効果を発揮したのかがわかれば、自社にどのような脅威があるのかの傾向を掴むことができます。

例えばランサムウェアに関する脅威情報を元に悪い通信をたくさん見つけているのであれば、ランサムウェアに感染しないように、ユーザーへの教育を施したり、クライアント上での未知の脆弱性を突く攻撃や未知のマルウェアに対処できる製品の導入を検討したりと、今必要なセキュリティ対策が見えてきます。