ガイドラインと診断からITインフラの堅牢化

同社におけるウェブサイトのセキュリティ対策の取り組みは、3つのフェーズで進められた。1990年代後半からの第1フェーズでは、インフラ面におけるシステムの設定やパッチ適用などに関するガイドラインを策定し、1年ごとに脆弱性診断を実施するようにした。

この当時は、サイトのトップページが改ざんされる被害が多く、SQLインジェクション攻撃によって情報が漏えいしかねないリスクにもさらされた。対策に取り組む過程から、先進国市場の拠点ではウェブサイトのセキュリティが進んでいたものの、それ以外では遅れている実態が分かってきたという。また、IT部門がセキュリティを呼び掛けても、拠点のウェブ担当者が十分に理解できなかったり、外部委託先に対策が十分に浸透していなかったりといった課題も浮上する。

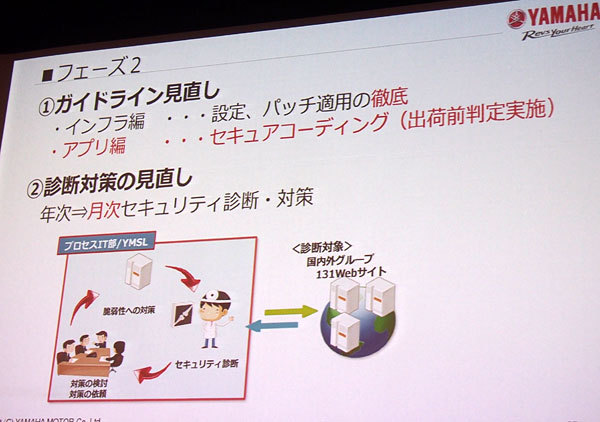

第2フェーズでは、第1フェーズの状況を受けてガイドラインの見直しや診断の強化を進めた。ガイドラインではインフラに加えて、セキュアコーディングによるコンテンツの脆弱性の排除を推進し、脆弱性診断では実施頻度を年次から月次とすることで、問題の発見と対応を迅速化している。

フェーズ2における対策の変更点

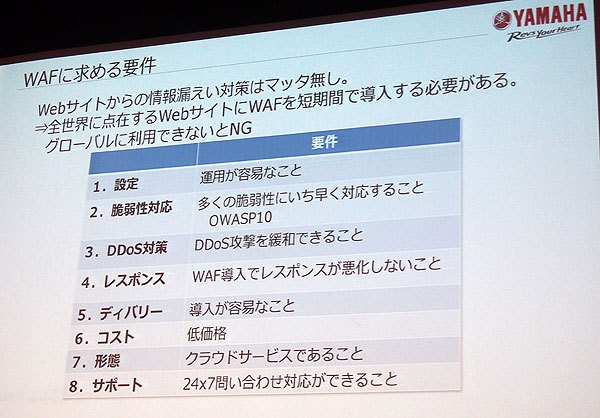

しかしながら、ウェブサイトに対するサイバー攻撃が増加し、IT部門では毎月発生するインシデントの調査や対応に追われる状況となった。そこで2010年から2011年にかけてウェブアプリケーションファイアウォール(WAF)の導入に踏み切る。「当時のWAFは高額で使いづらいという評価が聞かれたものの、世界中にある多数のウェブサイトをすぐに保護しなければならい状況から導入を決めた」(原子氏)

WAFの導入では、拠点のドメインやDNSの担当者が分かりづらかったり、海外ベンダーとの英語によるやり取りが煩雑だったりするなどの難しさがあった。遠方の拠点ではWAFによるレスポンスの低下も懸念された。だがWAF導入後は、2016年後半までインシデントの発生がゼロ件と、大きな効果を得た。

この頃はウェブサイトインフラのクラウド化も進んでおり、WAFの導入によって、クラウドに構築しているサイトの管理や防御の難しさも見えてきたという。WAF導入後に唯一発生したインシデントは、他社のウェブサイトに対する攻撃が同社のサイトにも影響しえてしまったというものだった。「ホスト先の全てのサイトにWAFを導入しておかなければ、攻撃に巻き込まれてしまう。また、WAFで防御策を講じているとはいえ、脆弱性が無くなるわけではない」(原子氏)

WAF導入におけるポイント

WAFの導入によってウェブサイトのセキュリティレベルが向上したことから、同社はさらに積極的なセキュリティ対策を実施できるよう、2013年11月にYMC-CSIRTを立ち上げた。