悪意あるハッカーの間で普及した攻撃手法であるランサムウェアだが、あるグループが新しい方法を試している。最小の努力で最大の収穫を得るべく、他人からランサムウェアのコードを盗んでいるというのだ。Kaspersky Labのセキュリティ研究者が報告している。

提供:Trend Micro

Petyaは、高度な暗号化アルゴリズムを利用して被害者のファイルを暗号化するだけでなく、マスターブートレコードを上書きすることでハードドライブを丸ごと暗号化するという、特に悪質なランサムウェアファミリだ。こうなるとコンピュータはOSの読み込みができなくなる。

そして、他のランサムウェアと同様に、Petyaは被害者に対し、システムの暗合化を解除する代わりにBitcoinによる身代金の支払いを要求する。

Petyaは、作成者が収益の一部を得る代わりにユーザーにオンデマンドで提供する「ランサムウェア・アズ・ア・サービス」というモデルで拡散に成功した最初のランサムウェアの1種だ。作成したコードが他者に悪用されないように、Petyaは無許可のサンプルを阻止する仕組みを備えている。

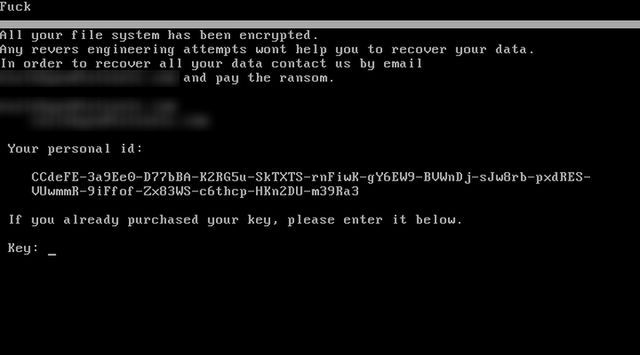

しかし、「PetrWrap」という新しいマルウェアの作者がPetyaのコードをクラッキングし、これを使ってランサムウェア攻撃を展開しているという。明らかにPetyaの作者に支払っていないとKaspersky Labは記している。

Kaspersky Labによると、PetrWrapは2017年に入って活動が検出されており、Petyaの暗号鍵ではなく、独自の暗号鍵を利用するという。

提供:Kaspersky Lab

現時点では、PetrWrapを拡散しているグループの正体や分散の方法は分かっていない。しかし、その存在はアンダーグラウンドのサイバー犯罪者の間で競争意識が高まっていることを示している。誰が支配するのかの覇権争いに神経を注いでいる可能性があるようだ。

「脅威アクターがお互いを意識し始めたとわれわれは見ている。ランサムウェアのギャング集団の間で競争が起こっている兆候があるというのがわれわれの見解だ」とKaspersky Labのシニアセキュリティ研究者Anton Ivanov氏は述べている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。