警察庁は5月15日、Windowsの脆弱性「MS17-010」を狙う攻撃ツール「Eternalblue」もしくはバックドア「DOUBLEPULSAR」に感染したコンピュータの探索が目的とみられるアクセスを継続的に観測していると発表した。アクセスは4月19日以降から続いているという。

EternalblueやDOUBLEPULSARは、「Shadow Brokers」を名乗るハッカー集団が米国時間4月14日に公開した米国家安全保障局(NSA)のハッキングツールや脆弱性情報に含まれていた。Eternalblueは、MS17-010でMicrosoftが対処したSMB v1の脆弱性を悪用し、コンピュータにDOUBLEPULSARを感染させる。MS17-010の脆弱性は、5月12日頃から15日にかけて世界的な被害が発生したランサムウェア「WannaCry」も感染拡大に使用する。

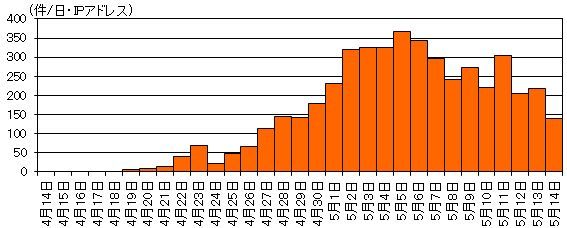

警察庁では、ポート445/TCPをあて先とするアクセスを14日までに連日観測しており、5日には最多となる350件以上が確認された。ポート445/TCPは、SMBのファイル共有などに使われる。

「Eternalblue」を悪用した攻撃などと考えられるあて先ポート445/TCPに対するアクセス件数の推移(出典:警察庁)

同庁は、DOUBLEPULSARやWannaCryなどが、Eternalblueとの組み合わせによってネットワーク経由で遠隔から感染させることができることを確認したといい、こうした手法による不正プログラムの感染攻撃が行われている可能性があると警鐘を鳴らしている。

DOUBLEPULSARについては、米Below0DayやスイスのBinaryEdgeが4月中旬に、世界で数十万台規模の感染が発生していると指摘。日本国内では少なくとも1000台以上が感染していると報告していた。

DOUBLEPULSARとWannaCryの関連性は、はっきりしていないが、ともにMS17-010の脆弱性を悪用して感染を広げる点が共通点として挙げられる。

分からないWannaCryの初期侵入の経路

JPCERT コーディネーションセンター(JPCERT/CC)やトレンドマイクロによると、WannaCryについては感染拡大の手口こそ明らかになったものの、初期の侵入手口については今なお判明しておらず、引き続き解析を進めているという。

情報処理推進機構(IPA)などが、不審なメールや添付ファイルに警戒するよう呼び掛けている。これらはマルウェア感染を狙ったサイバー攻撃の一般的な手口であり、基本的な対策として心掛けるべき点となるが、攻撃メールによってWannaCryに感染したという報告は少ないようだ。

トレンドマイクロは15日に開催した説明会で、WannaCryの最初のサンプルを2月に入手していたことを明らかにした。一方、Kasperskyは15日に公開したブログで、2月時点におけるWannaCryには、北朝鮮との関係が疑われる攻撃組織「Lazarus」が過去のサイバー攻撃で用いたマルウェアと類似性がみられると指摘。

Lazarusは、2014年のソニー・ピクチャーズに対する標的型攻撃や2016年のバングラデシュ中央銀行に対する標的型攻撃などに関与したとみられている。

トレンドマイクロの分析では、WannaCryが段階的に機能を強化していることが判明している。各社の情報からは、初期のWannaCryでは身代金を要求するランサムウェアとしての機能がメインだったものの、途中でWannaCryの開発者がShadow Brokersの公開情報をもとに感染を拡大させるためのワーム機能などを追加し、これが世界的な被害につながった可能性もある。

国内では企業や組織などにWannaCryの感染被害が出ている模様だが、トレンドマイクロは15日午後4時点で感染が9件、JPCERT/CCでは15日までに約600のIPアドレスと約2000台の感染報告があったことを明らかにしている。