中身を見られないジレンマ

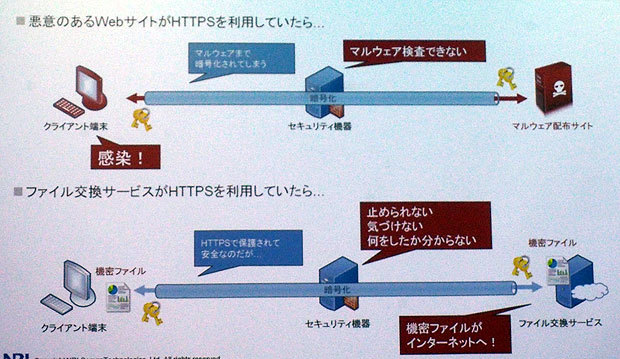

原則として暗号化通信は、クライアントとサーバ間の正規の通信内容を対象に適用する。通信内容に問題が一切なければ、暗号化通信は理想的なセキュリティ対策だが、現在ではマルウェアに感染したクライアントからの通信に不正な情報が含まれたり、サーバ側からの通信に第三者が配信する広告などの情報が含まれたりする。

もし通信が暗号化されていない平文通信であれば、通信経路の途中にセキュリティ機器を配備して通信内容を検査し、不正な情報をブロックして正規の情報だけを転送させることができる。あるいは、ユーザーがアップロードする情報に機密性の高いものが含まれていれば、セキュリティ機器に設定されたポリシーに基づいてそうした情報をブロックし、情報漏えいを未然に防ぐことも可能だ。

暗号化通信であっても内部には不正な内容が含まれている場合がある

しかしHTTPSで通信が暗号化されていると、通信経路上でセキュリティ機器による検査が基本的には行えず、不正な情報がクライアントとサーバの間でやり取りされてしまい、マルウェア侵入や情報漏えいのリスクが高まってしまう。つまり、平文通信では盗聴や不正通信などのリスクが高く、経路上などでセキュリティ機器による検査などの対策を講じる。暗号化通信では盗聴のリスクを低減できるが、不正な情報が含まれた場合の対策が困難になるという"ジレンマ"が生じてしまう。

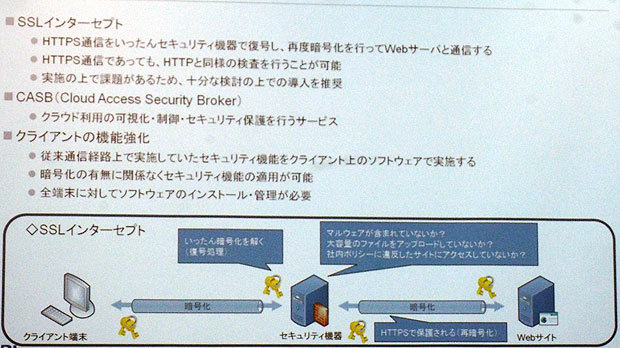

このため、不正な情報が含まれた暗号化通信における経路上の対策では、セキュリティ機器が検査できるように暗号化通信を一度復号し、内容を検査してから再び暗号化して転送する「SSLインターセプト」「SSL可視化」などと呼ばれる方法が実現している。この方法であれば、平文通信と同様に暗号化通信でも経路上におけるセキュリティを確保できる。

ただしセキュリティ機器での「復号・検査・再暗号化」という処理が加わるため、特にクライアント側からみれば、追加処理に伴う通信速度の低下によってユーザーが「遅い」と感じる可能性が高まる。これは体感的なものだが、「遅い」と感じたユーザーの不満は、セキュリティ機器の管理者やサーバ側に向けられてしまう。また、ECサイトや動画配信などのサービスではユーザーの体感が収益に大きく影響するとされ、「遅い」と思われたサービスからユーザーが離脱しかねない。

セキュリティ機器を管理する側やサービス提供側には、ユーザーとの通信を保護しなければならず、同時に「遅い」と感じることがないようにパフォーマンスも高めないという別の"ジレンマ"も発生する。SSLインターセプトを導入してもパフォーマンスを維持するには、高い処理能力を持つ機器を導入するのが手っ取り早いが、それではその高額なコストをどうするのかという、さらなる"ジレンマ"が生まれてしまう。

こうしたさまざまな"ジレンマ"を抱える暗号化通信のセキュリティ対策について、内藤氏は「やはり自社の状況やニーズに合わせた対策をしっかり検討し、講じるしかない」と話す。例えば、SSLインターセプトの導入では、効果と懸念される影響を見極めた検討が求められる。また通信経路上での対策は難しいなら、クライアント側でソフトウェアによる検査を実施したり、ゲートウェイに「Cloud Access Security Broker」(CASB)と呼ばれる利用の可視化や認証、アクセス制御、検査などを行ったりするソリューションもあるという。

暗号化通信における対策ではバランスが求められる

「可視化」は基本

このように通信内容を外側から見えなくする暗号化通信は、盗聴などの不正行為から情報を保護できるものの、安全のための監視行為も難しくさせてしまう。情報自体を守るという観点からは、企業や組織の管理が届く範囲はできれば可視化し、そうではない範囲は暗号化によって見えないようにする。さまざまな対策手法をうまく組み合わせ、このバランスを確保していくことになるだろう。

この他にも内藤氏は、IT部門が把握しないまま、暗号化通信を前提とするようなSaaSなどのITツールが一般の従業員や部門によって利用されてしまう「シャドーIT」の拡大にも注意を呼び掛ける。重要な情報が管理や保護の不十分な状態で外部のSaaS環境などに置かれてしまうと、情報漏えいのリスクが高まるのはいうまでもない。

通信経路などにおける可視化に加えて、組織内に「シャドーIT」がはびこらないように、こうしたサービスやツールの利用実態も可能な限り可視化する対応が必要だ。