企業や組織を狙うサイバー攻撃は、スパイ活動や金銭の搾取、妨害工作など、さまざまな目的で実行される。米FireEye 脅威インテリジェンス・コンサルティング ディレクターのTim Wellsmore氏は、特に国家間の政治情勢にまつわるサイバー攻撃者グループの動きに注目している。

2017年夏の「APT 10」の動き

FireEye アジア太平洋地域担当脅威インテリジェンス・コンサルティング ディレクターのTim Wellsmore氏

Wellsmore氏は、20年以上にわたってオーストラリアの国防省や犯罪委員会、情報機関で、サイバー犯罪調査やセキュリティ脅威の分析などを担当し、現在は同社でアジア太平洋地域の脅威動向分析を手掛ける。

同社は7月に開催したカンファレンスで、中国を拠点する「APT 10」グループが日本に対する攻撃を活発化させていると報告。Wellsmore氏によれば、APT 10の主な目的は、政府や大手企業が持つ先端技術など知的財産に関する情報の窃取という。同社が確認したAPT 10による攻撃の17%が日本を標的にしており、米国の54%に次いで2番目に多い。

APT 10は、最終目的の組織から情報を窃取するまでに、幾つかの段階を経る特徴がある。まず最終目的の組織と取引関係のあるマネージドサービスプロバイダー(MSP)のシステムに侵入する。ここではAPT 10が最終目的とする組織のシステムが稼働していたり、あるいはネットワークが接続されたりしている。

そして、各所にバックドアや遠隔操作型マルウェア(RAT)を仕掛け、アクセス可能なシステムやネットワークの範囲を徐々に広げる。目的に沿う機密情報を見つけると、マルウェアを使ってそのデータやファイルをコピーし、APT 10の用意する外部サーバへ転送して、情報を入手する。これらの情報は、国家間や企業間などの交渉で事を有利に進める、ライバル企業を出し抜くといった材料に使われているようだ。

同社が、APT 10を中国の攻撃者グループだとする根拠として、APT 10が攻撃で使用するマルウェアのコードに中国語の特徴がみられる点を挙げる。また、攻撃活動の度に使用するマルウェアやツールを新しいものに入れ替える。過去の攻撃で使ったものは、セキュリティ企業が把握しており、検知されてしまうの避けるためだという。

Wellsmore氏によれば、8月のAPT 10の活動ではRATを送り込むためのツールを「SPOOLSOUT」と呼ばれるものに差し替えたことが分かった。APT 10は、RATを送り込むために、まず上述のMSPのシステムやネットワーク、なりすましメールを使ってSPOOLSOUTを標的の組織に侵入させる。コンピュータにSPOOLSOUTを感染させる際には、Adobe Flashや一太郎(日本語ワープロソフト)、Microsoft Officeの既知の脆弱性を悪用していた。

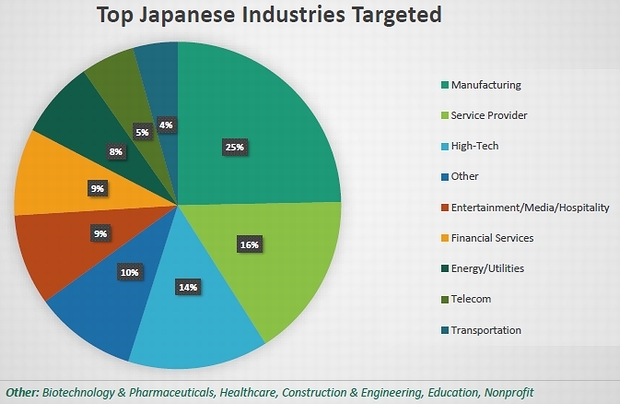

2017年5月~9月に日本でサイバー攻撃の標的にされた業種の内訳(出典:FireEye)

APT 10は過去数年に渡って日本に対する攻撃を続けているが、ここ数カ月の間では「APT 17」という別の中国の攻撃者グループが活発な攻撃を展開し、特にITや航空、防衛関連の企業が狙われている。この他にも「APT 12」「TEMP.DragonOK」と呼ばれるグループが、主に米国、日本、台湾のハイテク、防衛、金融関連の企業や組織に攻撃を仕掛けているという。