2017年第2四半期に観測されたウェブアプリケーションに対する攻撃は、前四半期から5%増加した。前四半期に発覚したApache Struts の脆弱性などが大きな関心を集めたが、同社の観測ではSQLインジェクションが51%、Local File Inclusion(LFI)が33%を占めた。中西氏は特定のアプリケーションだけでなく、SQLインジェクションのような一般的な攻撃についても警戒や対策が重要だとした。

また同社のサービス上で処理されたログインを伴うトランザクションの3割を、不正なログインを試行する攻撃が占めた。この種の攻撃では1日あたり40万以上のIPアドレスが使われ、このうち25%は1度だけ使われたものだった。

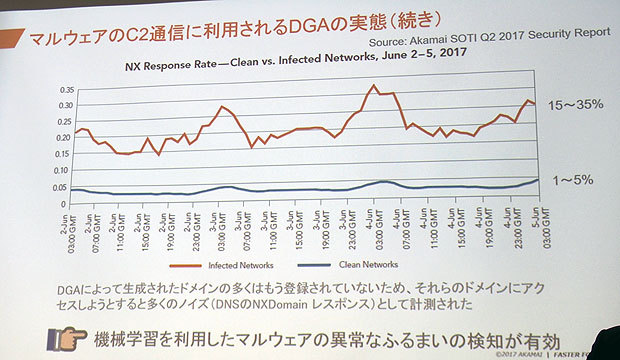

攻撃にはボットネットなどが使われ、ボットネットと攻撃者のコマンド&コントロール(C&C)との通信には、大量に生成される一時的なIPアドレスが使われる。ボットネットの活動がみられるようなネットワークでは、DNSルックアップの頻度がクリーンなネットワークに比べて約15倍も高いことが分かった。

ボットネットでは大量のIPアドレスが生成され、使い捨てにされている

こうしたことから中西氏は、攻撃元IPアドレスリストに依存する対策だけでは不十分だと指摘。キー入力の間隔や、機器のセンサあるいはマウスやキータッチの動きなどをもとに、アクセスがボットからか、人間からなのかを判別するような方法が必要だと解説する。

さらにログインの試行は、ウェブよりもAPIの方が3.7倍も多かった。2月にはWordPressのREST APIの処理に起因する脆弱性が発覚しており、中西氏はAPIにおけるセキュリティ対策の必要性も提起している。現状で同社顧客のウェブサイトの4%にAPIが利用されているものの、APIのトラフィック自体は25%を占めているという。