本連載「企業セキュリティの歩き方」では、セキュリティ業界を取り巻く現状や課題、問題点をひもときながら、サイバーセキュリティを向上させていくための視点やヒントを提示する。

最も利用されているシステムとなったOSS

今回からセキュリティ分野のニュースなどで取り沙汰されることの多いオープンソースソフトウェア(OSS)の脆弱性について述べたい。ここ数年、Apache StrutsやBINDなどの脆弱性が原因となるさまざまなサイバー攻撃の被害がニュースなどで散見される。「OSSのような脆弱なソフトウェアはセキュリティの観点から利用しない方がよい」という意見を持っている人も少なからずいる。OSSが本当に脆弱なシステムなのかという観点で考察する。

私たちの利用するシステムには、全てではないにしろ、多くのOSSが利用されている。その中でも、ApacheやTomcatのようなウェブのフロントにあるソフトウェアは、その存在自体がウェブという仕組みの第一世代ということもあって、登場時点でデファクトスタンダードになっていたものも多い。

OSSとは、「Open Source Initiative」よって定義されたオープンソースの概念に基づいてソースコードが無償で公開され、改良や再配布を自由に行えるソフトウェアだ。ライセンス形態はGNUやGPLなど複数あるが、根本的な考え方は「ソフトウェアという資産は全世界の誰でもが自由に利用できることが世の中のためである」という理想に基づく。

しかしながら、そのような理想や高尚な考え方は、一般の人にそれほど意識されていない。あくまで、単に「無料で使えるソフトウェアだから利用している」というのが、個人ユーザーはもちろん、企業での利用であっても大きく変わらない感覚だろう。OSSで済むならわざわざ高いライセンス料を支払わなければならない商用ソフトウェアを使おうとは思わない。もちろん、無料のソフトウェアは商用のソフトウェアのように製造責任を持ってくれるメーカーが存在しない。そのため、ある程度は利用者が運用責任を持つ必要がある。

そのようなOSSにまつわる心配は、一定の規模の利用者を持つようになれば、取り越し苦労に終わるだろう。なぜなら、ウェブには利用者の賞賛や不具合報告などのさまざまな情報が溢れている。ごく特殊な利用方法などの場合を除いて、ウェブを検索するだけで大概の問題は解消できるだろう。特にバグなどについては、ソースコードが公開されていることから、世界中の目によって常にブラッシュアップされ続け、商用ソフトウェアなどより、はるかに早く品質が向上していくことも多いのだ。もちろん、利用者の少ないOSSについては、上記のようにはなりにくいが、“世の中一般に普及した”という接頭語がつくOSSであれば、世界中の誰もが利用できる非常に優れた機能と品質を持つソフトウェアといってもいいだろう。

脆弱性情報の公開とその後の対応

しかし、このOSSにも脆弱性が多く発見され、その脆弱性の悪用によるサイバー攻撃の被害などがニュースなどに登場する機会が多くなった。

脆弱性が発見されたサーバは直ちに対策をする必要がある。なぜなら、攻撃者がその脆弱性を利用し、不正に侵入するための「エクスプロイト」と呼ばれるスクリプトやプログラムを作成するからだ。そして、エクスプロイトをインターネット上のサーバへ手当たり次第に送信すれば、その脆弱性があるサーバであれば容易く侵入できてしまえる。

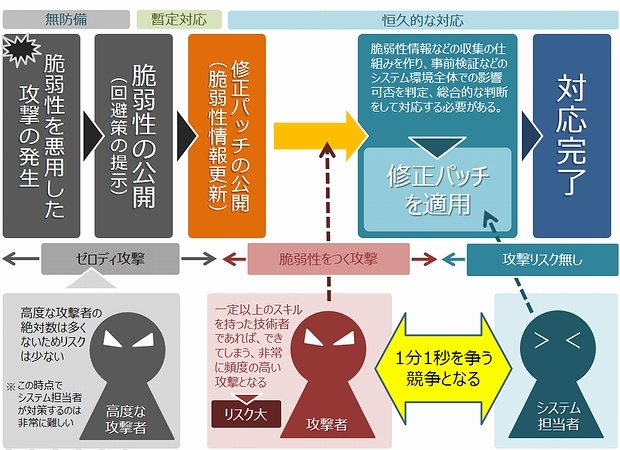

特に、その対象がウェブサーバなどのように外部公開するものであれば、より緊急度が高まる。こうなると、攻撃者による不正侵入とシステム運用管理者による脆弱性の修正パッチ適用は1分1秒を争う競争だ(※)。脆弱性情報の公開からほんの数時間で侵入された例もあり、情報公開によってシステム運用管理者が徹夜の作業に追われ、タイミングによってはゴールデンウィークなどの長期休暇が台無しになり、彼らの悲鳴がサーバルームに響き渡るような状況にもなってしまうのだ。

※脆弱性情報が公開される前に発生した攻撃は「ゼロディ攻撃」と呼ばれ、対応には別次元とも言える非常に高度な運用力と技術力が必要とされる。高度な攻撃はその絶対数も少ないため、本稿では割愛し、脆弱性公開後の対応の部分のみに焦点をあてて言及した。

脆弱性公開後の攻撃者とシステム運用管理者