韓国のモバイルユーザーを標的にしたとみられるマルウェア攻撃が発生した。McAfeeやPalo Alto Networksが11月20日、この攻撃に関する解析結果を発表し、北朝鮮の関与が指摘されている攻撃者グループによる手口との類似性が認められると指摘する。

McAfeeによると、攻撃に使われたマルウェアアプリは、正規の聖書アプリにバックドアなどの不正な機能を追加し、再パッケージ化された形で見つかった。正規のアプリはGoogle Play上で1000件以上ダウンロードされているが、マルウェアアプリがどのように流通したのかは、発表時点では確認できていないという。

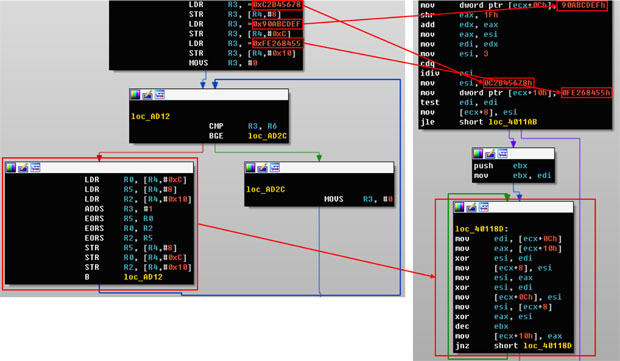

解析結果では、マルウェアアプリに実行とリンクが可能なELF ARMファイルが埋め込まれていた。ユーザーがマルウェアアプリをインストールすると、端末がボット化されてしまい、攻撃者の指令・制御サーバ(C2サーバ)との間で通信を行う。この間に端末へ別の不正な機能が追加され、ユーザーの音声やカメラ画像、GPS情報、メッセージ、連絡先、ウェブ履歴、Wi-Fiなどの窃取されるほか、ローカルファイルのアップロード、C2サーバからのファイルダウンロードなども行われてしまう。

Palo Alto Networksは、マルウェアアプリ内部にSamsung製端末へのアプリインストール可能にする不正なJavaScriptが含まれていたことから、この攻撃が韓国のSamsungユーザーを標的にしたとの見方を示す。

2社によれば、この攻撃では北朝鮮の関与が疑われる攻撃者グループ「Lazarus」が仕掛けたとされる、2014年のSony Pictures Entertainmentに対するサイバー攻撃や、2016年のバングラデシュ中央銀行のSWIFTバンキングシステムに対するサイバー攻撃での手口との類似性が見つかった。

モバイルマルウェアのファイルに、ソニーピクチャーズへの攻撃で用いられた手口と似た特徴が見つかった(出典:McAfee)

Lazarusは、「Hidden Cobra」(米連邦政府での呼び名)などとも呼ばれ、2016年2月にはKasperskyが「Operation Blockbuster」という企業を標的にしたサイバー攻撃活動について報告していた。Palo Alto Networksは、今回の攻撃がモバイルを標的にしたOperation Blockbusterだと指摘する。

攻撃の目的や詳しい手口については不明ながら、2社はかつての極めて高度なサイバー攻撃に使われた手法がモバイル向けに展開する兆候だと警鐘を鳴らしている。