中国のセキュリティ企業Qihoo 360(奇虎360)は、モノのインターネット(IoT)機器に感染するマルウェア「Mirai」の新たな亜種とみられる攻撃を報告した。攻撃はアルゼンチンを中心に、中国や日本、ジョージア(旧称:グルジア)などでも観測されている。

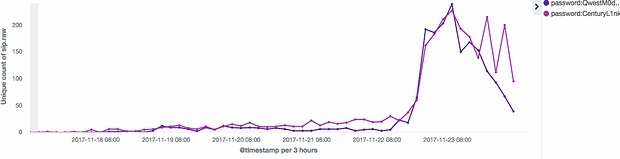

同社によれば、11月22日ごろからポート2323および同23に対するスキャンが急増した。攻撃では「admin/CentryL1nk」と「admin/QwestM0dem」のTelnetの資格情報を利用し、ZyXEL製のモデム「PK5001Z」の脆弱性の悪用を試みるという。この脆弱性(CVE-2016-10401)は7月に報告され、10月末に悪用の概念実証コードが公開された。共通脆弱性評価システム(CVSS) v2によるこの脆弱性の深刻度評価は「9.0」(最大値10.0)と、極めて高い。

この亜種に感染したとみられるIoT機器によるボットネットは、60時間で約10万台の規模に達したと予想され、同社では約6万5700件のアルゼンチンのIPアドレスを観測している。アルゼンチン以外の観測数は少ないものの、中国や日本の複数の通信事業者やジョージアの通信事業者のネットワークでも攻撃が見つかっている。

Miraiは2016年10月にソースコードが公開されたことで、この1年間に多数の亜種が発生している。インターネットイニシアティブ(IIJ)によれば、Miraiの亜種はオリジナルと同じ特徴を持つものが多い一方で、持たないものも増加。11月以降は国内で「Satori/Okiru系」と呼ぶMirai亜種の感染機器によるボットネットが10万台規模に達したと報告(PDF)している。

Qihoo 360が観測した資格情報を使った攻撃の発生状況