GitHubに対する最大1.35Tbpsの分散型サービス妨害(DDoS)攻撃を発生させた分散型メモリキャッシュ「memcached」の悪用を試みる通信は、国内でも多数検知されていることが分かった。インターネットイニシアティブ(IIJ)が3月6日、観測状況を発表した。

同社は、memcachedが初期設定ではホスト上の全てのネットワークインターフェースでTCPやUDPの11211ポートに対する着信を受け付けるため、インターネット上の不特定多数のホストからの通信を受け付けてしまう可能性があると解説。リクエストに対してレスポンスにおけるメッセージサイズが大きくなるため、これを悪用して通信量を増幅させることでDDoS攻撃を仕掛けることが可能になる。

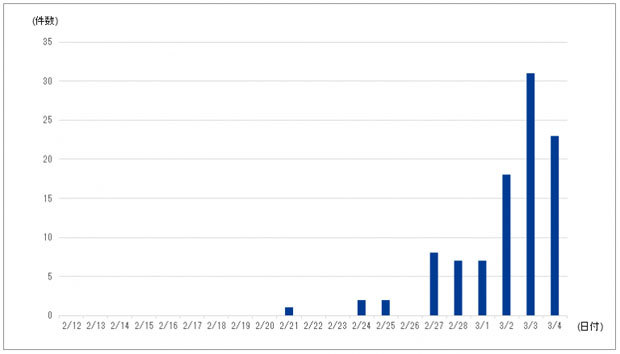

同社では、memcachedの悪用を試みる通信を2月21日頃から観測している。UDP11211ポートをあて先とする通信は3月2日から急増。同ポートの送信元のIPアドレスは、GitHubに対する攻撃が発生した2月28日前後から増加傾向にある。

IIJマネージドファイアウォール機器に対するUDP11211ポートのあて先IPアドレスごとの通信件数(出典:IIJ)

対策としては、memcachedにアクセスするIPアドレスやポートの制限、また、開発元のDormandoが2月27日にリリースしたMemcached 1.5.6(初期設定でUDPポートを無効化している)の適用がある。

IIJは上記の対策のほか、必要がないmemcachedの利用中止も推奨。memcachedに限らず、「ネットワークを用いるプログラムの多くは初期設定では複数のネットワークインターフェースで着信を許可するため、適切な設定または通信のフィルタが必要」とアドバイスしている。