3月15日頃からルータの設定が不正に変更され、Android端末に「facebook.apk」というマルウェアアプリがダウンロードされる攻撃が続いている。攻撃発生から2週間近くが経過しているものの、ルータの設定が変更されてしまう原因などは判明していない。

攻撃の全体像(出典:情報通信研究機構)

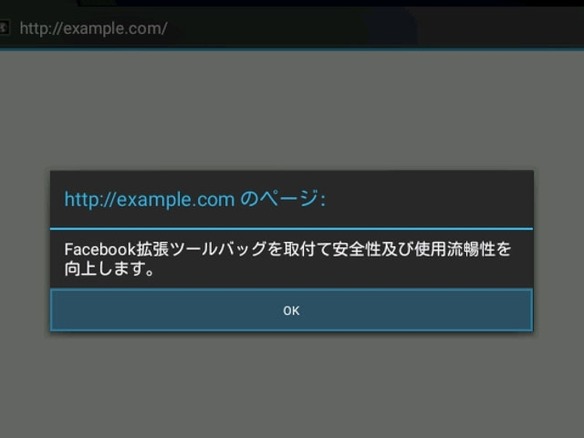

この攻撃では、Android端末からルータ経由でインターネットに接続した際、不正なウェブサイトに誘導され、ブラウザ上に「Facebook拡張ツールバックを取付て安全性及び使用流暢性を向上します」と不審なメッセージが表示される。メッセージウィンドウの「OK」を押すと、「facebook.apk」という名称のAndroidアプリのパッケージがダウンロードされる。

不正サイトで表示されるメッセージ(出典:トレンドマイクロ)

情報通信研究機構(NICT)やトレンドマイクロの解析によれば、ルータのDNS設定が何らかの方法で不正に書き換えられ、ユーザーのアクセスが攻撃者の設置する不正サイトに誘導される。不正サイトが表示するメッセージは、上記の日本語の他に韓国語や中国語もあることが分かり、日本に限定した攻撃ではないと見られている。トレンドマイクロによると、少なくとも26日以降に国内から150件以上の不正サイトへのアクセスが確認された。

「facebook.apk」は、正規のFacebookアプリ(com.facebook.katana)を改ざんして開発されたと見られ、アイコンなどが正規のものに似せて作られている。ユーザーがダウンロードされたこのアプリをインストールしてしまうと、自動的に実行され、「Googleアカウント危険、認証完了後使用してください」「確認」との警告画面が表示される。「確認」を押すと、端末に登録しているユーザーのアカウント(Gmailのアドレスなど)が表示され、氏名と生年月日を入力させようとする。

偽のFacebookアプリが表示する情報入力画面(出典:情報通信研究機構)

トレンドマイクロはこのアプリを情報窃取型の「AndroidOS_SmsSpy」と判定。他のセキュリティ各社もトロイの木馬型アプリとして検知対応するケースが多い。

29日時点でルータの設定が変更されてしまう原因は特定されておらず、トレンドマイクロやNICTは可能性として、(1)ルータに感染するIoTマルウェアの行為、(2)「DNSchanger」など過去に流行した手法の再来、(3)ルータ設定画面への不正アクセスによる不正操作、(4)ルータ固有のクロスサイトリクエストフォージェリの脆弱性――を挙げている。

攻撃を受けた機器は、NTT東西の法人向け「Netcommunity OG」シリーズなどが挙げられているが、インターネット上では、コンシューマー向けルータの被害報告も散見される。

NICT サイバーセキュリティ研究室長の井上大介氏は29日、シマンテック主催の説明会で「攻撃自体もあまり大規模には広がっていないため攻撃者の目的を推測するのは難しい」と現状を説明した。