3月に入り、国内のIoT機器に感染しているマルウェア「Mirai」とその亜種による通信が再び増加しつつある。インターネットイニシアティブ(IIJ)のセキュリティチームが4月5日に報告した。

Miraiと推定される通信の推移(2017年4月~2018年3月、日別、宛先ポート別・1台あたり)、出典:IIJ

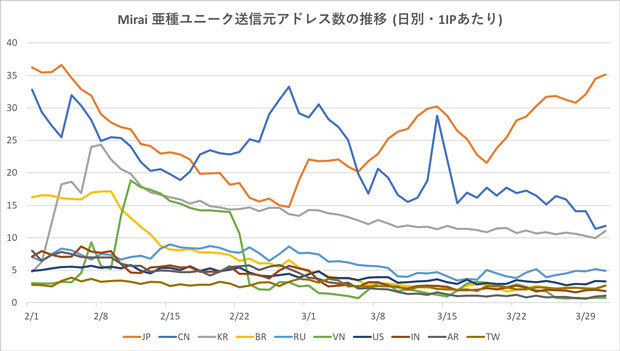

Miraiとその亜種による通信は、モデム機器の脆弱性を悪用する概念実証(PoC)コードが公開された2017年11~12月をピークに、2018年2月まで減少傾向にあった。3月は下げ止まったものの、通信の送信元アドレスの上位10カ国で見た場合、日本だけが増加傾向に転じている。

IIJの分析では、Mirai亜種の主な4タイプ(Satori、Masuta、Akuma、Mirai)のうちAkuma系の通信が3月に入って増加傾向を示し、国別の送信元アドレスでは日本が7割以上を占めた。Akumaは、ポート52869/TCPを通じて、Realtek SDKのminiigd SOAPに存在する任意コード実行の脆弱性「CVE-2014-8361」を悪用して感染を広げるため、日本での影響が懸念される。

Mirai亜種ユニーク送信元アドレス数の推移(日別・1IP当たり)、出典:IIJ

またIIJは、3月末からAndroid機器に感染して仮想通貨「Monero」(XMR)の不正な発掘を狙うマルウェア「ADB.miner」の活動が再び増加傾向にあるとして、注意を呼び掛けている。