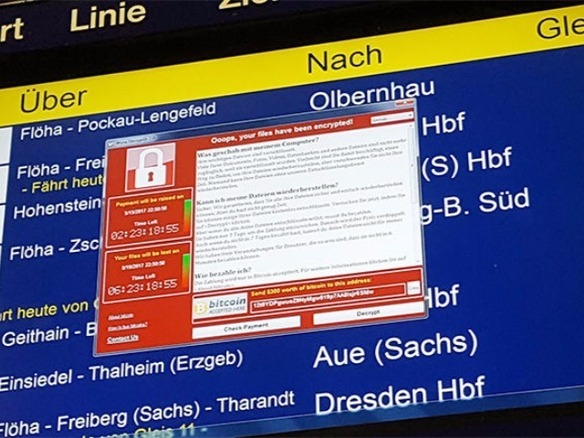

2017年5月12日、欧州に端を発したランサムウェア「WannaCry」は、ワーム型の感染手法によってその脅威を世界中に拡散し、多くの企業や組織のシステムに深刻な被害をもたらした。騒動発生から1年が経過した今、その感染・拡散の手法は“定着”しているようだ。

WannaCryは、米国家安全保障局(NSA)から流出したとされるWindowsの脆弱性「MS17-010」を突く手法「EternalBlue」を用いて感染を広げた。この脆弱性は、ファイル共有などに使われる古い「Server Message Block(SMB)」のプロトコルに存在した。

WannaCryは、ネットワークとポート445を介してこの脆弱性を突き、バックドア「DoublePlusar」をマシンに埋め込み、DoublePlusarを通じてさまざまな攻撃ツールを送り込む。その後、ウクライナなどに標的型攻撃を仕掛けた「NotPetya」など、多くのマルウェアがEternalBlueを使うようになった。

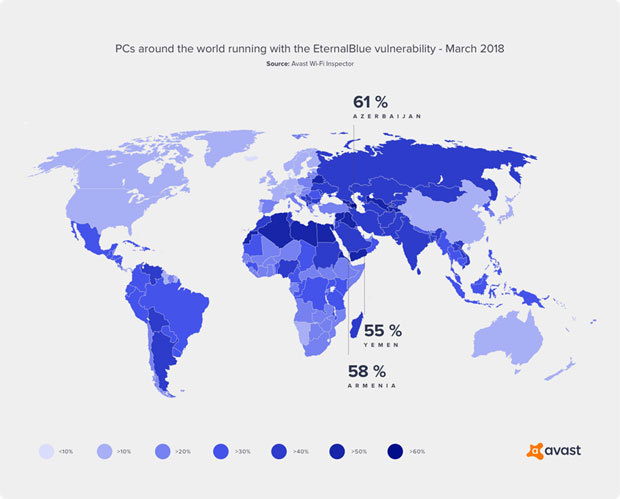

MS17-010の脆弱性に対処せず、EternalBlueによってマルウェアに感染する恐れのあるマシンは、現在も世界中に数多く存在する。セキュリティ企業のAvastによると、同社はこれまでに世界217カ国で1億7600億回のWannaCryの攻撃を検知したといい、2018年3月時点で今なおWindowsマシンの約29%にこの脆弱性が残されている。特にアゼルバイジャンやアルメニア、イエメンで数多く見つかるが、日本でも11%のマシンに脆弱性が残されているという。

AVASTによる観測状況

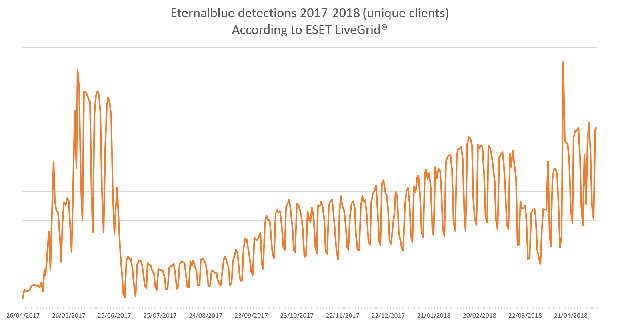

またセキュリティ企業のESETによれば、EternalBlueを使う攻撃はWannaCry騒動後にやや沈静化したものの、2017年9月から再び増加傾向に転じ、2018年4月にはWannaCry騒動時とほぼ同水準の攻撃規模を観測。直近でもランサムウェア「Satan」の攻撃キャンペーンに使われ、攻撃者はEternalBlueが有効な攻撃手法として今も十分に通用すると考えているようだ。

ESETによる観測状況

ワーム型の感染、拡散手法は、その効果が分かると長期にわたって利用されることが珍しくない。2008年に出現したWindowsの脆弱性「MS08-067」を突いて拡散する「Conficker」ワームは、現在も世界中で検出され続けている。