セキュリティ企業の米Palo Alto Networksは、重要インフラシステムや制御システムの保守などに利用されるセキュアUSBメモリへマルウェアを混入させる攻撃を報告した。同社は、ミッションクリティカルなシステムにおけるセキュリティ対策の“エアギャップ”を突く脅威だと指摘している。

同社によると、この攻撃は主に日本と韓国の組織を標的にしたサイバースパイ活動を展開する「Tick」と呼ばれるグループが実行している。攻撃に悪用されたセキュアUSBメモリは、韓国の防衛系企業が開発しているもので、製品は韓国のセキュリティガイドラインに準拠しているものだという。

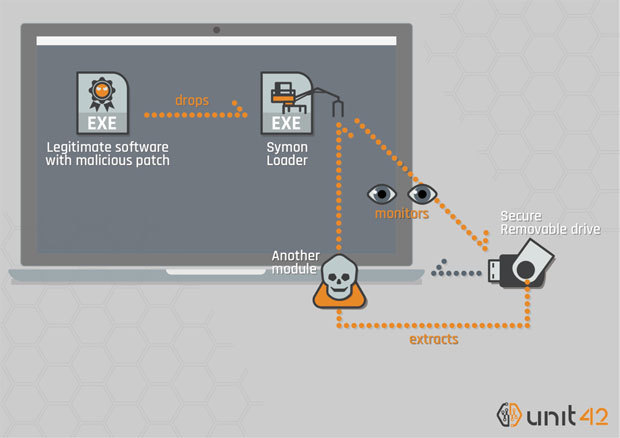

攻撃の全容は判明していないものの、攻撃グループは、セキュアUSBメモリを管理するコンピュータに何からの方法でトロイの木馬を含む正規のソフトウェアを通じて、「SymonLoader」というプログラムをインストールさせる。SymonLoaderは、管理コンピュータのOSがWindows XPもしくはWindows Server 2003は動作を継続し、Windows 7などのより新しいOSである場合は動作を停止する。

SymonLoaderが動作を継続する場合は、管理コンピュータで「device monitor」という隠しウィンドウを実行して、コンピュータに接続されるストレージデバイスを監視する。デバイスが接続されるとドライブの種類や製造元などの情報を確認し、SymonLoaderが標的としているセキュアUSBメモリだった場合は、特定の領域に未知の実行形式ファイルなどが書き込まれる仕組みだった。

感染の手順(出典:Palo Alto Networks)

実際にSymonLoaderがUSBメモリに書き込むファイルの正体は不明ながら、同社はこのファイルが悪質である可能性が高いとの判断に足る十分な情報があると説明。セキュアUSBメモリを悪用する攻撃手法は珍しく、これまで実際の攻撃活動が確認されたケースはほとんどないという。

セキュアUSBメモリは、一般的にインターネット接続が行われていないクローズドな重要インフラシステムや制御システムで、ソフトウェア更新などの保守やメンテナンス作業に利用される。こうしたクローズドな環境は、インターネット経由のマルウェア侵入などのリスクが低いと考えられ、システムの安定稼働を優先することからもセキュリティ対策があまりなされていない場合が多く、同社が今回見つかった攻撃が、この隙を突く脅威だとしている。