総務省は7月2日、重要インフラや一般向けのIoT機器を対象にした脆弱性調査の結果を発表した。不適切なパスワードの設定など150のIoT機器でセキュリティ上の問題が発見されたとしている。

調査は2017年9月~2018年3月に、総務省とICT-ISACや横浜国立大学などが重要インフラと一般向けのIoT機器を対象に共同で行った。国内のIPv4のグローバルIPアドレスについて主にポート TCP 80に対するアクティブスキャンなどから脆弱な機器を検出し、所有者や利用者などの特定と連絡を行った。

問題が見つかった重要インフラのIoT機器は、消費電力監視装置や水位監視装置、防災設備制御装置、ガス観測警報通知装置などで、ウェブインターフェースから利用者などが特定されたのは77件だった。このうち36件に関して注意を呼び掛けた。36件の問題の内訳は、不適切なパスワードの設定が27件、認証画面がインターネットに公開されていたものが9件だった。

連絡が取れた所有者や利用者等に対するヒアリングでは、機器の関係者がセキュリティの脅威を十分に認識したり、共有したりしていないほか、関係者の間で責任の所在が明確になっていないなどの状況が判明した。

また、一般向けのIoT機器を対象にした調査では日本に割り当てられているIPアドレスのうち約1億5000万個の約500ポートに対して、ネットワークスキャン(pingスキャン、ポートスキャン、バナースキャン)を実施。併せて情報通信研究機構の攻撃トラフィック観測/分析システム「NICTER」の情報と連携した分析も行っている。

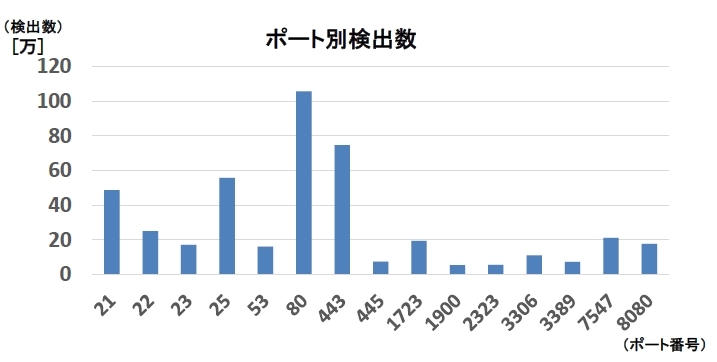

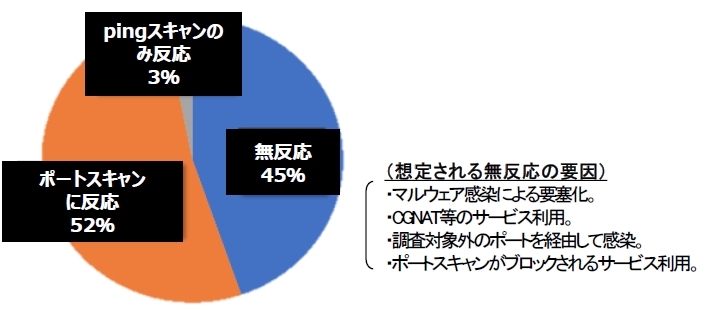

その結果、約6%がネットワークスキャンに対して何らかの応答が確認され、ポートスキャンの結果からはウェブ(TCP 80、443)、メール(TCP 25)、Telnet(TCP 23)、DNS(TCP 53)などのサービスの稼働が確認された。NICTERの情報と連携した分析では、TCP 23もしくはTCP 2323に対してマルウェアの感染拡大パケットを発信していた機器にネットワークスキャンを行い、56%が反応した。これらは、マルウェア「Mirai」やその亜種などが感染に悪用する脆弱性を抱えた機器に固有のポートなどだった。

ポート別のネットワークスキャンに対する応答状況(出典:総務省)

一方、ネットワークスキャンに無反応だった45%については、マルウェア感染によって機器が別の攻撃などの影響を受けないよう“要塞化”されていたり、今回の調査対象ではないポートを経由してマルウェアに感染していたりする可能性などが想定されるという。

NICTERの情報と連携した分析の結果(出典:総務省)