産業技術総合研究所(産総研)が、2月に発生した不正アクセスによるセキュリティインシデントの調査報告書を公表(PDF)した。インシデントの発生要因として、セキュリティ対策の運用や管理体制に不備にあったことを挙げている。

セキュリティ対策上の多数の不備が重なる

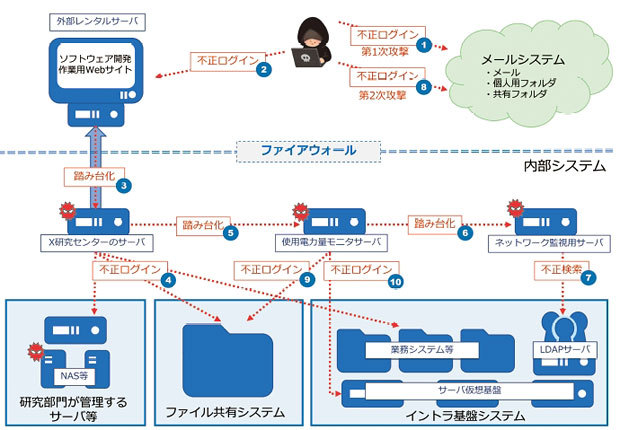

調査結果によると、不正アクセスは2017年10月27日~12月末まで(第1次攻撃)と、2018年1月23日以降(第2次攻撃)の2度にわたって発生した。

第1次攻撃では、まず攻撃者がIDを特定しない形で、外部のクラウド型メールシステムに対して有効なIDとパスワードを探索し、10月27~31日に職員9人のアカウントへ不正にログインした。その後、全職員のログインIDが窃取され、11月1~8日に多数のアカウントへの不正ログインが発生。12月末までに合計100人のアカウントで不正ログインが行われた。

第2次攻撃では、2018年1月23日にLDAPサーバで職員のアカウント情報が不正に検索され、アカウント情報が窃取された。攻撃者は、これをもとに一部のアカウントのパスワードを復元したと見られ、2月5日にかけて43人のメールアカウントに不正アクセスが発生した。

第1次攻撃から第2次攻撃までの間には、攻撃者による不正ログインが疑われる兆候がいくつかあったようだ。10月28日~11月2日には、産総研が保有するIPアドレスの全域へのポートスキャンが発生し、外部から内部へのVPNの接続口が発見されたという。11月1~3日には、メールシステムのアカウントを使った接続試行があったが、VPNサーバではワンタイムパスワードによる2要素認証を実施していたため、不正接続は失敗したとしている。基本的に外部から接続できるIPアドレスは存在しないといい、外部から直接侵入する方法はなかったと説明している。

これとは別に、外部委託業者から2度にわたって産総研に対し、総当たりで有効なパスワードを探る攻撃(ブルートフォース攻撃)の発生が報告されたが、業者は「ただし、攻撃は全て失敗している」という主旨の連絡があったという。

一方で攻撃者は、2017年12月15日に産総研のシステムに外部接続している研究部門(X研究センター)のサーバにも不正侵入し、このサーバを遠隔操作できる状態にしていた(踏み台化)。踏み台化での侵入口は、X研究センターがレンタルサーバで運用していたソフトウェア開発のためのウェブサイトだった。

攻撃者は同20日~2018年1月26日に、踏み台化したサーバを起点として産総研のイントラネット上の業務システムやファイル共有システム、使用電力量モニタサーバに不正ログインした。これらの不正ログインには、第1次攻撃および第2次攻撃で窃取された一部のログイン情報が使用されたと見られている。また、研究部門が管理する数台のNASが脆弱性の悪用でマルウェアに感染した可能性も分かり、少なくとも1台が使用電力量モニタサーバの遠隔操作に使われたという。使用電力量モニタサーバへの不正ログインは、内部システムの管理用ネットワークへの不正侵入にもつながり、攻撃者はこれを踏み台にして内部システムの各種機器のパスワードを窃取し、さらに広範囲への侵入が可能になったという。

第2次攻撃と同時並行的に、1月26日~2月5日には使用電力量モニタサーバからファイル共有システムへの不正ログイン、1月30日にはイントラネットの基盤システムにおけるサーバ仮想基盤の管理コンソールへの不正ログインが発生。2月9日にはファイル共有サーバ3台のうちの1台で管理者アカウントによる接続が行われ、その日のうちに攻撃者が使用電力量モニタサーバにあった痕跡(攻撃者がサーバ上にコピーしたファイルやイベントログなど)を削除した。

不正アクセスにおける侵入経路のイメージ(出典:産業技術総合研究所の報告書)

こうした一連の攻撃によって、産総研の多数の情報が漏えい(第三者による閲覧の可能性も含む)した。内訳は少なくとも共同研究契約などに関する情報が208件、未公表の研究情報が200件、個人情報(採用関係書類や連絡先、名簿など)が4849件になるとしている。

攻撃者の活動の主な特徴としては、(1)不正アクセス元の大半が海外のIPアドレス、(2)ほとんどの侵害が日本時間で月曜日から金曜日の午後4時半頃から深夜2時頃に集中、(3)1つか2つのウェブブラウザを継続的に使用――が判明し、1人もしくは少数の人間が実行した可能性があるという。

メールシステムに対する不正アクセスに関しては、調査で被害者のパスワードの大半が、キーボードの配列をなぞっただけの安易なものに設定されていたことが分かった。報告書では、ログインが外部から可能であり、IDとパスワードのみで可能な設計としていたことや、上記の兆候を検知した際に有効な対処ができなかったことなどが被害発生の要因になったと指摘する。

産総研内部のネットワークやシステムへの不正な侵入およびログインでは、例えば、X研究センターがレンタルサーバで運用していたウェブサイトには、ソフトウェア開発用のOSを遠隔操作して任意のコマンドを実行できる仕組みがあったほか、ファイル共有システムがメールシステムと共通のID・パスワードで利用できること、使用電力量モニタサーバで特定のIPアドレスに限定した厳格なアクセス制御が行われていなかったことなど、多くの設定や管理の不備も明らかになった。

ここでも外部連携先を含め、セキュリティ意識が不足していたことや、パスワードなどの設定が不適切だったこと、セキュリティ監視が不十分だったこと、脆弱なシステムやネットワークの存在を適切に把握できていなかったこと、などさまざま要因が被害につながったと指摘している。