JPCERT コーディネーションセンター(JPCERT/CC)は7月30日、国内組織でのランサムウェア被害の実態を調査した初の報告書を発表した。回答組織の35%が被害を経験し、97%が身代金を支払わなかったといった状況が判明した。

調査は2017年9月19日~10月17日に、重要インフラを手掛ける組織にアンケートしたもの。184の組織が回答している。ランサムウェア被害を経験したのは全回答の35%に当たる64組織で、被害実態は64組織の回答内容が中心となる。

被害件数では78%が「1件以上~5件未満」とし、被害を与えたランサムウェアの上位3種類は「Locky」(52%)、「TeslaCrypt」(20%)、「WannaCry」(17%)だった。被害者は「正社員」が86%で最も多く、「外部人員(契約、派遣、アルバ緯度など)」が17%、「管理職」が11%などとなっている。感染原因は「メールの添付ファイル」(66%)と「ウェブサイトまたはウェブアプリケーション」(41%)の2つが主だが、「不明」(11%)や「その他」(13%)など特定が難しい回答も目立つ。

被害内容は、「データの暗号化」(89%)や「業務端末の使用不可」(56%)、「社内システムの停止」(11%)が多く、ランサムウェアが事業継続に影響を与える実態が浮き彫りになった。影響を受けた機器の数は「1台」(36%)や「2台以上~5台未満」(36%)が多く、小規模にとどまったとの回答が目立つが、「20台以上」も11%に上る。機器の種類では「デスクトップPC」(61%)、「ラップトップPC」(48%)、「サーバ」(42%)、「NAS」(9%)の順だった。

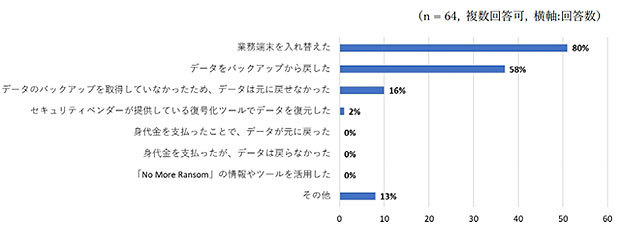

被害への対応では、80%が「業務端末の入れ替え」、58%が「バックアップからデータを戻した」とし、16%がバックアップを行っていなかったことからデータを復旧できなかったと答えた。また、他部署や他組織との連携では、63%が「経営層に報告」、27%が「自組部門で判断し対処」としており、自組織内での対応が目立つ。外部連携は「セキュリティベンダーへ相談」(36%)や「監督官庁に報告」(8%)、「JPCERT/CCに相談および情報共有」(8%)などとなっている。

ランサムウェア被害時の対処状況(出典:JPCERT/CC)

ランサムウェアの感染によって攻撃者から要求された金額(データを復旧する代わりに金銭を要求する)は、72%が「不明」とした一方、「10万円未満」が16%、「10万円以上~50万円未満」が8%だった。攻撃者への金銭の支払いには97%が「ない」と答えたが、「無回答」も3%あった。

ランサムウェア被害からの復旧日数は、「1週間未満」が36%で最も多く、以下は「6時間未満」(22%)、「1日未満」(17%)、「不明」(14%)、「1週間以上」(8%)などとなっている。

また調査では、87%の組織(有効回答174件)がセキュリティの啓発や訓練にランサムウェアの内容を取り入れているとした。予防措置では「オンプレミスでの定期的なバックアップ」(73%)や「ウイルス対策ソフトの導入」(97%)、「ファイアウォールの導入」(92%)、「定期的なソフトウェア更新」(87%)などが挙げられ、基本的な対策を併用している状況にあった。

調査結果を踏まえてJPCERT/CCは、ランサムウェア対策を講じていても被害を完全に防げないとし、万一の被害に対応できる備えの必要性を挙げる。また、最新のランサムウェア動向に関する情報などの活用が被害の低減につながるとも指摘し、セキュリティベンダーや世界各地の法執行機関などが取り組む「No More Ransom」プロジェクトの活用などをアドバイスしている。