NRIセキュアテクノロジーズは8月21日、「サイバーセキュリティ傾向分析レポート 2018」を発表した。IoTマルウェアの侵入などにつながるインターネットへの不必要なポートの公開に警鐘を鳴らしている。

調査は2005年度から毎年実施しているもので15回目となる。2017年度に同社のセキュリティ対策サービスを利用する法人でのセキュリティ状況を調査、分析している。

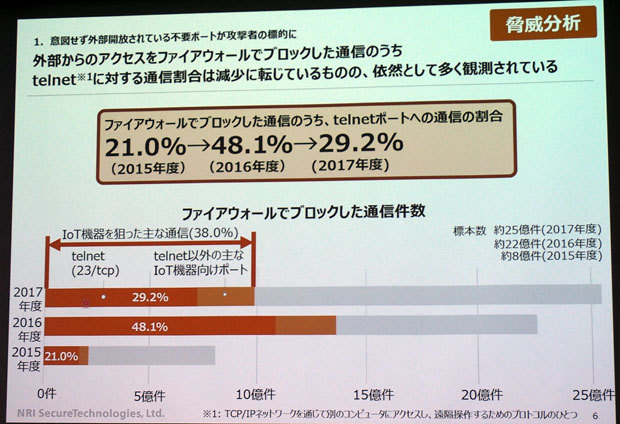

それによると、同社のサービスでファイアウォールが遮断した通信の38.0%が、IoT(モノのインターネット)を標的にしたものだったという。Telnet(ポート23/TCP)を対象にした通信は、前回の2016年度調査の48.1%から今回は29.2%に減少したが、Telnet以外の通信は1割弱あり、前回とほぼ同様だった。

不必要なポート公開はIoTマルウェア感染などのリスクになる

2016年度は、2016年10月にソースコードが公開されたIoTマルウェア「Mirai」などの影響で、インターネットに公開されている脆弱なIoT機器の存在を探索する攻撃者のポートスキャン行為が横行したとされる。2017年度は検知されるポートスキャンが減少したものの、同社は、攻撃者が対象とするポートの種類を拡大させたと分析。例えば、特定のルータが他の機器と連携するために使用するポート52689/TCPや海外製のレコーダーが使用する9000/TCP、特定ルータの管理画面に接続するための8291/TCPなどが狙われた。

IoTマルウェアは、パスワードなどが初期設定のままだったり、ファームウェアに脆弱性が残されたりしたままの脆弱性な機器に感染し、攻撃者のコマンド&コントロールサーバと接続して、サービス妨害(DoS)攻撃などを実行することが知られる。ただし、不要なポートの公開によるリスクはIoT機器に限定されるものではなく、同社ではサーバやネットワーク機器なども同様だと指摘する。923のIPアドレスのサンプルを調べた結果、24.9%がインターネットに公開されていることも分かった。こうした要因やシステム構築時やメンテナンス時の人的な設定ミスが多くを占めるという。

不必要なポート公開のリスクは、IoT機器だけでなく、サーバやネットワーク製品なども同様

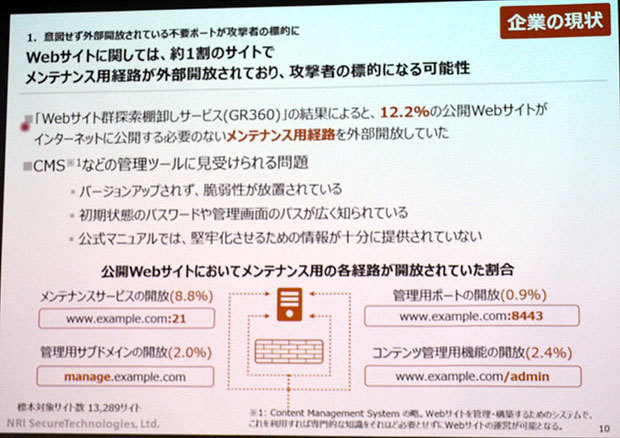

また、ウェブサイトに関してもサンプルとした約13万サイトの12.2%で、本来は不要であるはずの経路がインターネットに公開されていた。内訳はメンテナンスサービスが8.8%、コンテンツ管理が2.4%、管理用サブドメインが2.0%などとなっている。同社では、コンテンツ管理システム(CMS)が脅威の温床になるとし、バージョンアップによる脆弱性対策、初期設定パスワードなどの変更を呼び掛けている。

インターネットへの不必要なポート公開などの状況は、同社の調査に限らず繰り返し指摘されている問題であるだけに、NRIセキュアテクノロジーズは「ポートスキャンなどによって不要な外部開放が行われていないか、いま一度現状把握から着手していただきたい」(セキュリティコンサルタントの原田諭氏)とアドバイスしている。