コードホスティングサービスのGitHubは米国時間10月17日、同社のプラットフォーム製品をアップデートしたと発表した。変更内容の多くは開発者向けのものだが、プロジェクトオーナー向けにも新しく3つのセキュリティ機能が導入された。

中でももっとも重要なのは、セキュリティ脆弱性アラートの対象拡大だろう。これまで、この機能はJavaScript、Ruby、Pythonに対応していたが、新たにJavaと.NETがサポートされた。

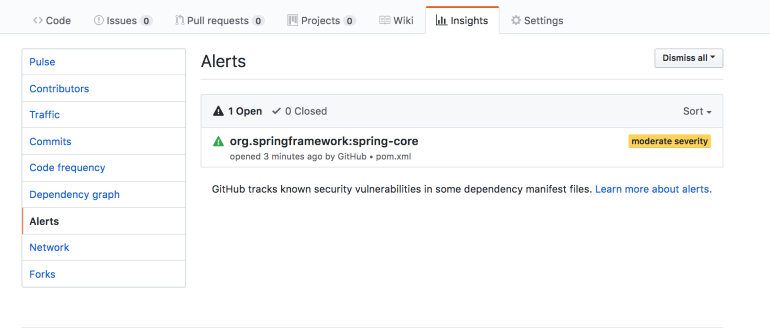

この機能は2017年11月にリリースされたもので、プロジェクトの依存関係をスキャンして、既知の脆弱性を持つ古くなったライブラリやモジュールを発見する。

GitHubのスキャナが、既知のセキュリティホールを持つ古いライブラリが使われていることを検知すると、開発者に警告を送り、プロジェクトの依存関係を修正するよう促す。

業界の専門家は、GitHubがこの機能の対象をJavaと.NETにも拡大すると予想していた。JavaはAndroidの成功によって、もっとも頻繁に使われるプログラミング言語の1つになっており、.NETはGitHub買収を6月に表明したMicrosoftの言語であるためだ。

提供:GitHub

GitHubのセキュリティ警告システムは完璧ではなく、CVE番号を割り当てられ、米国土安全保障省の脆弱性データベースNational Vulnerability Database(NVD)に登録された脆弱性しか検知できない。このため、スキャンで発見できない脆弱性も存在すると考えられるが、GitHubの警告システムは、すでにかなり効果があることが証明されている。

同社はまた、「GitHub Token Scanning」と呼ばれる機能を発表した。

この新しいツールは、パブリックコードリポジトリのメンテナーの作業を支援するもので、まだパブリックベータの段階にある。このツールを利用すれば、ユーザーが公開しているソースコードをスキャンして、APIなどの認証トークンが含まれていないかを検証することができる。

現時点では、Amazon Web Services(AWS)、Azure、GitHub、Google Cloud、Slack、Stripeのトークンに対応している。

3つ目の新しいセキュリティ機能は、「Security Advisory API」だ。この新しいAPIは、GitHubが各プロジェクトから収集して集約している脆弱性に関する情報を、APIを通じて開発者に提供する。これには、プロジェクトの依存関係に存在する脆弱性に関するセキュリティ警告だけでなく、弱いパスワードやすでに流出しているパスワードを使っているアカウントの警告や、GitHubアカウントの不正利用未遂に関する警告なども含まれる。

開発者向けやビジネス向けの変更内容について詳しく知りたい場合は、GitHubのブログ記事を参照して欲しい。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。