オランダのラドバウド大学の研究者が現地時間11月5日に明かしたところによると、一部のソリッドステートドライブ(SSD)には脆弱性が存在し、これを攻撃者に悪用されると、ユーザーの選択したディスク暗号化パスワードを知らなくても、ディスク暗号化機能を迂回してローカルデータにアクセスすることが可能になるという。

これらの脆弱性は、ハードウェアベースの暗号化をサポートするSSDモデルに影響を及ぼす。ハードウェアベースの暗号化では、メインのCPUとは別のローカルの内蔵チップによってディスクが暗号化される。

このようなデバイスは自己暗号化ドライブ(Self Encrypting Drive:SED)とも呼ばれる。ソフトウェアレベルのフルディスク暗号化は、侵入者がコンピュータのRAMから暗号化パスワードを盗む攻撃に対して無防備であることが実証されたため、近年、SEDの人気が高まっている。

しかし、ラドバウド大学の研究者であるCarlo Meijer氏とBernard van Gastel氏は5日に発表した新しい学術論文の中で、SEDのファームウェアに脆弱性があることを特定したと述べた。

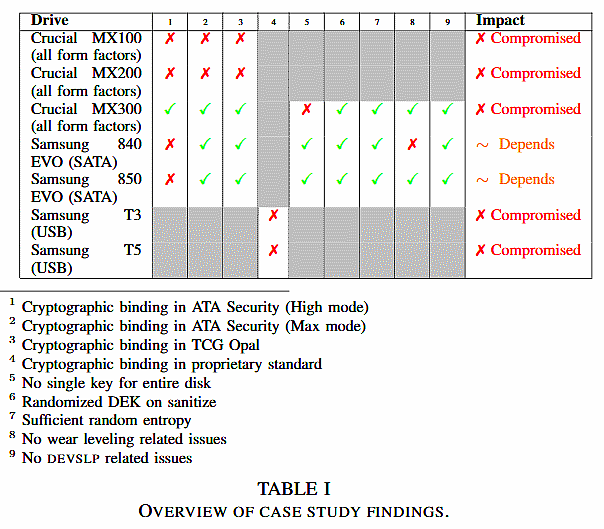

これらの脆弱性は、SEDへのハードウェアベース暗号化の実装に関する「ATAセキュリティ」と「TCG Opal」規格に影響するものだ。

両氏は論文の冒頭で、彼らが調べたSEDはユーザーがデータ復号用のパスワードを設定できる機能を提供すると同時に、SEDベンダーによって設定されるいわゆる「マスターパスワード」のサポートも備えていることを指摘している。SEDのマニュアルを読んだ攻撃者は、このマスターパスワードを使用して、ユーザーの暗号化されたパスワードにアクセスし、ユーザーのカスタムパスワードを事実上迂回することができる。

しかし、マスターパスワードの問題は、彼らが指摘する懸念事項の1つにすぎなかった。ATAのセキュリティおよびTCG Opal仕様の不適切な実装が原因で、ユーザーの選択したパスワードと実際のディスクの暗号化キー(DEK)が暗号的にリンクされていないことを彼らは確認した。

換言すると、攻撃者はSEDのチップ内に格納されたDEK値を取得して使用することで、実際のユーザーパスワードを知らなくてもローカルデータを復号することができる。

両氏は、「実際問題、ユーザーデータの保護は秘密に基づいたものになっていない。ユーザーデータを復号するために必要となるすべての情報はドライブ自体に格納されており、取り出すことができるのだ」と続けている。

「Self-encrypting deception: weaknesses in the encryption of solid state drives(SSDs)」(自己暗号化の落とし穴:暗号化機能付きSSDに潜む弱点)と題された、両氏の論文(PDF形式の草稿がダウンロードできる)には、さらなる問題についても詳しく記されている。

Meijer氏とvan Gastel氏だけでは、市場に出回っているSSDすべてをテストすることなど不可能であるため、両氏は少数のSSDデバイスのみをテストした。その結果、すべてに脆弱性がある可能性があると判明した。

提供:Carlo Meijer氏他

両氏がテストしたのは、ハードウェアベースの暗号化をサポートしている、内蔵SSDと外付け(USBベースのポータブル)SSDの双方だが、両氏はその他多くのベンダーが販売している他の製品やモデルも脆弱性を抱えていると確信するに至ったという。