本連載「企業セキュリティの歩き方」では、セキュリティ業界を取り巻く現状や課題、問題点をひもときながら、サイバーセキュリティを向上させていくための視点やヒントを提示する。

これまで2回の記事(前々回、前回)において、総務省と国立研究開発法人「情報通信研究機構(NICT)」によるIoT機器調査と、この調査に対する報道についての是非を述べた。結論を先に述べると、NICTの調査は、セキュリティ業界においてもウェブサイトの診断などにしばしば実施される「ペネトレーションテスト」そのものだ。今回の調査においてはその内容が明確化されており、家庭にあるようなIoT機器の情報を根掘り葉掘り調べるようなものではない。

また法的な課題(不正アクセス禁止法に抵触する懸念など)もあったが、2018年に調査を実施するNICTの関連法の改正が国会を通過している。つまり、報道で指摘のあった懸念は、既に議論され、現時点で解決されているものだった。もちろん、一度の議論で結論が出たからと言って、必ずしもそれが正しいとは断言できないが、NICTの調査によってどのような結論(サイバー攻撃の危険性にさらされる脆弱なIoT機器の実態やその対策方針など)が出るかを見守るべきだと筆者は考えている。

今回は、このような調査を行うNICTがどのような組織で、これまでどのような成果を挙げてきたのかを述べていく。その内容をもって、「通信の秘密の侵害」や「検閲に当たるかどうか」などの懸念の有無を考えてみたい。

NICTとは?

NICT(正式名称:National Institute of Information and Communications Technology)は、情報通信分野を専門とする唯一の公的な研究機関として、「豊かで安心・安全な社会の実現や我が国の経済成長の原動力である情報通信技術(ICT)の研究開発を推進するとともに、情報通信事業の振興業務を実施している」という。NICTを管轄するのは総務省であり、経済産業省が管轄する情報処理推進機構(IPA)とは、方向性は異なるものの、日本のIT(総務省はICTと表現)の普及と促進において双璧を成すような組織である。いずれにしても、日本のICT政策と今後の発展の一翼を担っているというのは間違いないだろう。

このような概要だけでは、NICTという組織やその研究テーマなどのイメージはつかみにくく、とっつきにくい印象を受けるだろう。しかし、その事業の中には国民の生活に直結するようなものもある。その1つが、既に広く普及している正確な時刻を示す電波時計だ。電波時計は日本標準時を示す標準電波を受け取ることで、いつでも正しい時間を把握できる。標準電波自体は、全国をカバーするために福島県と佐賀県にある電波送信所から発信されているが、その中心にはNICTがいる。正確な時を刻むのには(10万年に1秒しか誤差がないなどと表現される)セシウム原子時計が必要であり、NICTがその時計を設置、管理している。このように国立の研究所といっても小難しい研究だけをしているわけでなく、生活に直接関係のあるような業務も行っている。

NICTのサイバーセキュリティ研究室

また、NICTの中にはサイバー攻撃から日本を守るための研究を行う専門の組織「サイバーセキュリティ研究所」がある。この研究所には、「セキュリティ基盤研究室」と「サイバーセキュリティ研究室」があり、サイバーセキュリティ研究室の主な研究開発の対象は以下の2点だ。

- サイバー攻撃という社会課題の解決に資する、より能動的・網羅的なサイバー攻撃観測・分析・蓄積・共有技術の研究開発

- サイバーセキュリティの研究開発を加速し、サイバー演習などにも活用できるセキュリティ・テストベッド技術の研究開発

つまり、サイバー攻撃の観測や分析を行った上で、より効果的なセキュリティ対策をするための研究を行うというのがサイバーセキュリティ研究室の役割だ。そして、ダークネット(インターネット上でアクセス可能な未使用のIPアドレス空間)によるサイバー攻撃の観測については10年以上の歴史があり、2019年2月に発表された最新のデータでは以下の図のようになっている。

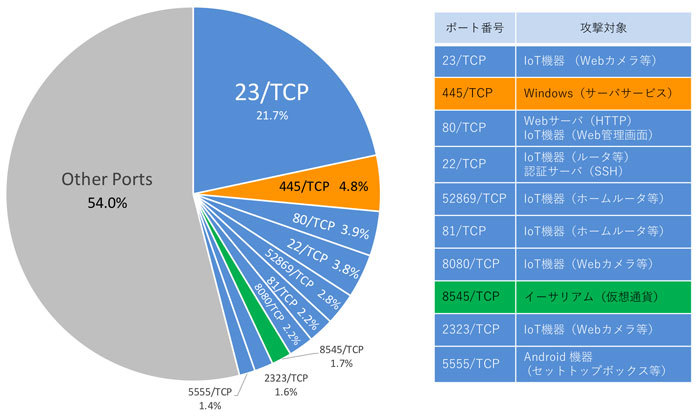

宛先ポート番号別パケット数分布。※調査目的のスキャンパケットを除く(出典:NICT)

この円グラフは、2018年のネットワークポートごとのサイバー攻撃に関連した通信の割合を表している。色分けされているが、ネットワーク全体ではIoTの割合が多くなっている。IoTという言葉はここ数年でメジャーになったが、既にかなりの割合を占めることが分かるだろう。

その中でも、特に深刻な通信は21.7%と断トツに多い「Port23/TCP」だ。なぜ深刻かというと、この「Port23/TCP」はいわゆるTelnetと呼ばれる暗号化されていない通信だからだ。そもそも、インターネット上に暗号化されていない平文の通信がこれほど溢れているというのは驚くべきことである。

本来Telnetは、“公衆”のインターネットで利用されるものではなく、閉ざされたネットワークでシステムを遠隔から操作するために利用するものだからだ。つまり、限定された環境で使うべきものが、“公衆”のインターネットで自由に使えるということは、システムが外部から遠隔操作をされてしまうということになる。インターネット上でこの通信が多く見つかっているという状況は、本来は開けてはいけないシステムのPortがインターネット側に開放されており、外部から自由にシステムの中へ入れる脆弱な状態であることを示している。

この事実は、既にさまざまなシンポジウムやセミナーといったシーンで盛んに述べられている内容だ。NICTの調査結果以外でも実証されており、セキュリティ業界において、この状況は“常識的な話”だと言える。さらに、前年の2017年の同レポートでは、「Port23/TCP」は38.5%という数値であった。数値だけ見ると-15%超の劇的な改善にも見えるが、実はマルウェアが「Port23/TCP」を狙う代わりに、機器固有の脆弱性へターゲットを変えているという考えをNICTは持っているようだ。つまり、既に攻撃者が一段先に進み、より対策しにくい深部へ移りつつあり、IoTがより深刻な状況になりつつあることを示している。