11月6~9日の4日間、大阪で開催された「第22回インターナショナルAVARサイバーセキュリティカンファレンス」では、アジア太平洋地域のサイバーセキュリティ研究者による最新のレポートが多数発表された。

ESETのMatthieu Faou氏とThomas Dupuy氏は、「Operation Ghost: The Dukes aren't back - they never left」と題したセッションで政治的にスパイ活動をするアタッカーグループとして知られる「Dukes」の近年の動向を報告した。

Dukesは、政治的意図で持続的標的型攻撃(Advanced Persistent Threat:APT)を行う集団として、10年以上にわたりネット上で活動している攻撃者グループだ。

セキュリティベンダーによって「The Dukes」「Cozy Bear」「Cozy Duke」「Office Monkeys」などさまざまな呼称が与えられており、攻撃者グループとしては「APT 29」に分類されている。

APTは、特定のターゲットに対して比較的長期にわたり持続的に情報窃取、妨害行為を行うタイプのサイバー攻撃。目的の達成には複数のツールや手法が複合的に使われる。

Dukesは、数あるAPT攻撃者グループの中でも高度な手法とツールを持つ組織として知られており、主に西欧諸国の政府や外交政策に関わる組織をターゲットとする工作活動を行っている。近年では、米国における2016年の民主党全国委員会に対するハッキングに対する関与が疑われているという。

こうしたDukesの活動は2017年以降、いったん終息したかのように見られていた。2018年以降、Dukesの関与が疑われる活動の痕跡は発見されていたものの、実際にそれがDukesによるものかどうかは特定できずにいた。

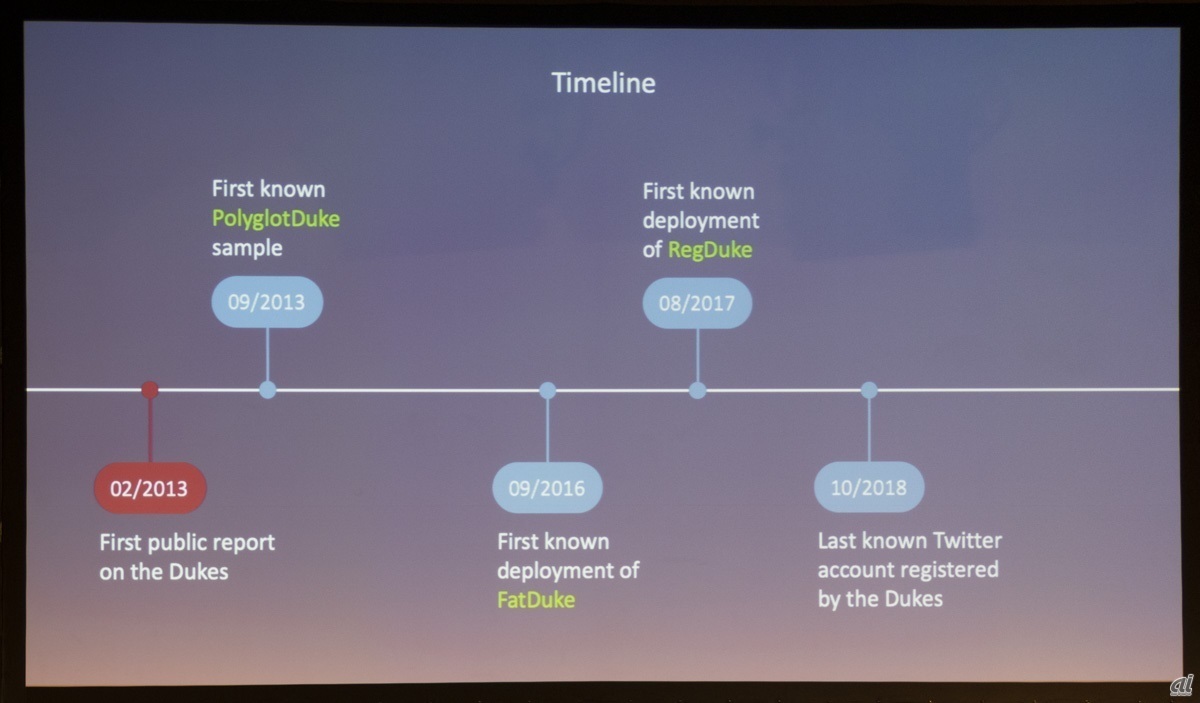

しかし、2019年に入って「PlyglotDuke」「RegDuke」「FatDuke」といった一連の新しいマルウェアが発見、特定され、現在もその活動が続いていることが確認されたという。

ESETでは、近年のDukesによる一連の攻撃を「Operation Ghost」と呼んでいる。調査によれば、この攻撃行動は2013年ごろから始まっており、現在も続けられている。実際に欧州の大使館や外務省といった外交関連機関に対する侵入、攻撃が確認できるという。

確認された「Operation Ghost」のタイムライン