中国政府が関与するハッカー集団が最近の一連の攻撃において、2要素認証(2FA)をかいくぐっていたことを発見したと、セキュリティ研究者らが発表した。

一連の攻撃は、サイバーセキュリティ業界が「APT20」と名付けて追跡している集団によるものだと、オランダのサイバーセキュリティ企業Fox-ITは先週公開したレポートで述べた。この集団は中国政府の指示で活動しているとみられている。

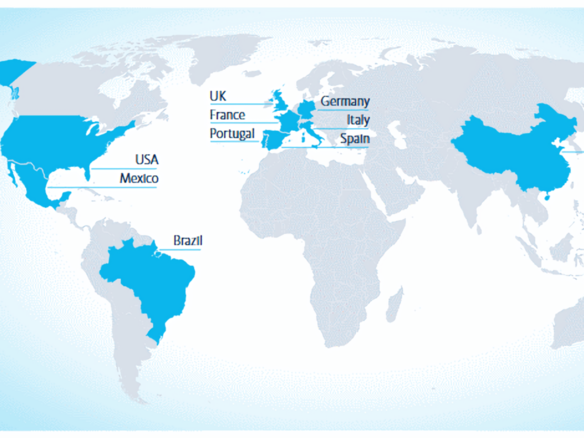

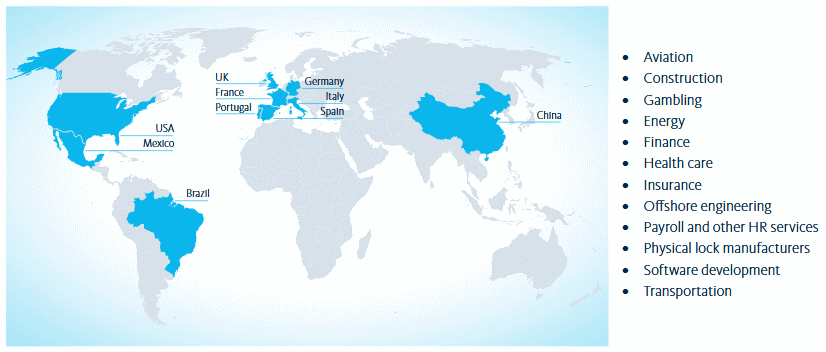

この集団の主な標的は、政府機関とマネージドサービスプロバイダー(MSP)だった。政府機関とMSPは、航空、医療、金融、保険、エネルギーのほか、賭博や物理的な錠といったニッチな分野にも取り組んでいた。

標的にされた国

提供:Fox-IT

APT20による最近の活動

Fox-ITのレポートにより、この集団のこれまでの活動において不明だった部分が明らかになった。APT20は2011年からハッキング活動に従事しているが、2016~2017年に活動形態の変更があり、研究者らはその期間の同集団の活動を追跡できていなかった。

Fox-ITのレポートには、この集団の過去2年間の活動とその手段が記されている。

研究者らによると、ハッカーらは、標的のシステムに侵入するための最初の入口としてウェブサーバーを利用していた。企業や政府の大規模ネットワークでよく利用されているエンタープライズアプリケーションプラットフォームである「JBoss」に、特に狙いを定めていたという。

APT20は、脆弱性を利用してそれらのサーバーにアクセスし、ウェブシェルをインストールして、標的の内部システム全体に拡散させていた。

Fox-ITによると、内部への侵入を果たしたところでこの集団は、パスワードをダンプして管理者アカウントを探すことにより、最大限のアクセス権を取得していたという。最大の目的は、VPNの認証情報を取得することだった。それがあれば、標的のインフラのよりセキュリティの高い領域にアクセスするか、VPNアカウントをより安定したバックドアとして利用することができる。

Fox-ITは、この2年間のハッキング活動はかなり大掛かりであるように見えるにもかかわらず、「全般的に探知されることなく活動が続けられていた」と述べた。

それができたのは、独自のカスタムメイドのマルウェアをダウンロードする代わりに、ハッキングしたデバイスに既にインストールされていた合法的なツールを利用していたためだと、研究者らは説明した。マルウェアならば、システム内のセキュリティソフトウェアによって検出されていた可能性があった。

2要素認証をかいくぐっていたAPT20

しかし、Fox-ITが調査した攻撃の中で、最も特筆すべき問題は別にあった。Fox-ITのアナリストによれば、ハッカーが2要素認証で保護されているVPNアカウントに接続していた痕跡が見つかったという。

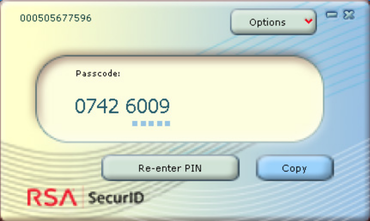

その手口は不明だが、Fox-ITの調査チームは仮説を持っている。Fox-ITは、APT20はハッキングしたシステムから「RSA SecurIDソフトウェアトークン」を盗んで、これを自分のコンピューターで使用し、有効なワンタイムパスワードを生成して2要素認証をかいくぐっていたのではないかと述べている。

通常であればこれは不可能だ。ソフトウェアトークンを使用するには、特定の物理的なデバイスを接続する必要があり、デバイスとソフトウェアトークンの両方があって初めて、有効な2要素認証のパスワードを生成することができる。そのデバイスが接続されていない状態でソフトウェアトークンを使用した場合、SecurIDのソフトウェアはエラーを返す。

提供:Fox-IT

Fox-ITの調査チームは、ハッカーがこの問題を回避するのに使用した可能性のある手法を、次のように説明している。

生成されるソフトウェアトークンは特定のシステムでしか使用できない仕組みだが、トークンを生成する際に使用されるシステム固有の値は、被害者のシステムにアクセスできれば容易に手に入る。

しかし実際には、攻撃者は被害を受けたシステムの固有の値は必要としない。これは、この値がチェックされるのはSecurIDのトークンシードをインポートするときだけで、実際に使われる2要素認証のトークンを生成するためには必要ないためだ。つまり、ソフトウェアにパッチを当てて、インポートされたトークンシードがそのシステム用に生成されたものかをチェックする部分を修正してしまえば、システム固有の値を盗む必要はなくなる。

これは、RSA SecurIDソフトウェアトークンを盗み、1つの命令を修正するだけで、有効なトークンを生成でき、2要素認証をかいくぐれることを意味している。

提供:Fox-IT

Fox-ITは、同社がAPT20の攻撃を調査できたのは、ハッキングを受けた企業から、調査と対応の支援を依頼されたためだと述べている。

攻撃の詳細は、「Operation Wocao」と題したレポートで説明されている。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。