トレンドマイクロは3月13日、工場に対するサイバー攻撃の実態調査の結果を発表した。新興メーカーの事業環境を模した環境を構築し、240日にわたって実際の攻撃を観測。仮想通貨の不正な発掘やランサムウェアなど金銭目的の攻撃が多く、工場を明確に狙った攻撃はなかったという。

調査は、製造業の工場に対するサイバー攻撃の種類や頻度とその影響の実態を把握することで、製造現場に求められるセキュリティ対策の方向性を探ることを目的に実施したという。同日のオンライン説明会に登壇したセキュリティエバンジェリストの石原陽平氏は、工場に対するサイバー攻撃事例では、2010年に発生したイランの核関連施設を標的とするマルウェア「Stuxnet」が有名であるものの、「Stuxnetのような攻撃は、独自で複雑かつ高度な手法であり発生頻度は極めて少ない。より実態を知ることが今後の対策方針になると考え、調査を行った」と述べた。

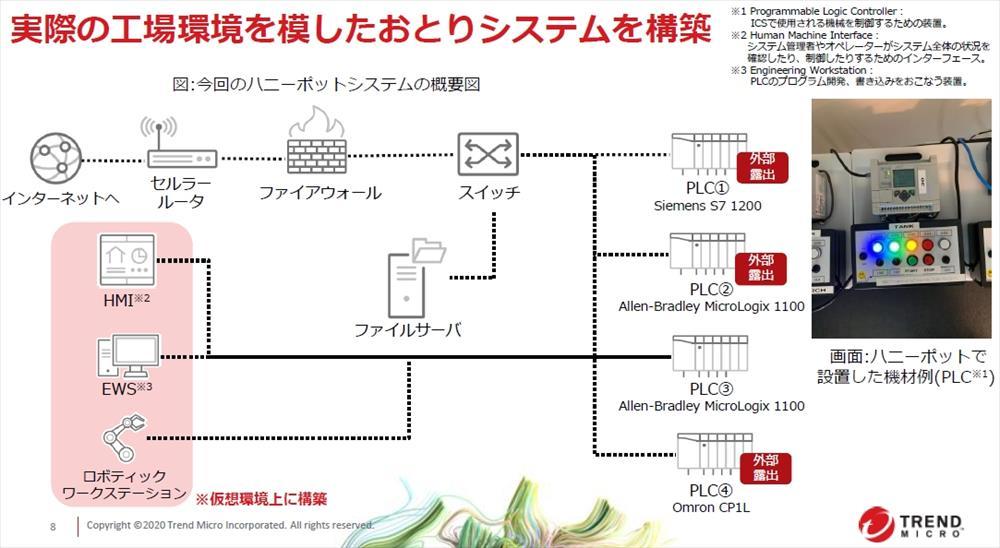

調査では、試作品の製造やコンサルティングを手掛ける架空のベンチャー企業という設定のもと、製造業の専門家の指導を受けながら現実に近い生産システムや情報システムからなるハニーポット(おとり)環境を米国で構築した。サイバー攻撃者に見つかりやすいように、この環境への入口をインターネットに公開。2019年5月6日~12月31日の240日間にわたって実際にサイバー攻撃を受けさせ、その内容を監視、分析した。

工場へのサイバー攻撃観測で構築したハニーポット(おとり)環境の概要(出典:トレンドマイクロ)

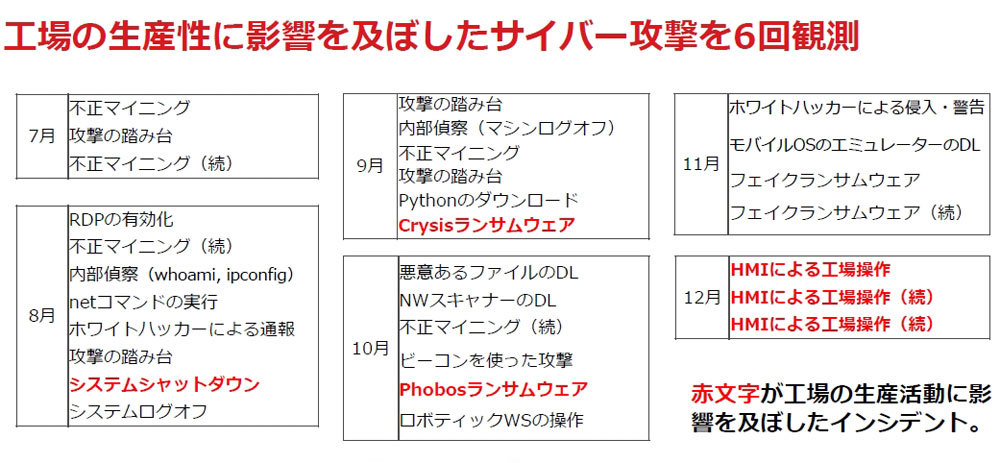

その結果、期間中に30件の攻撃が観測された。平均すると8日に1件という頻度で、内訳は仮想通貨の不正な発掘が5件、ランサムウェアの感染が2件、サイバー犯罪に悪用されたケースが4件、生産システムに影響が出た可能性あるケースが6件だった。一方、機密情報などを窃取する活動は確認されなかったという。

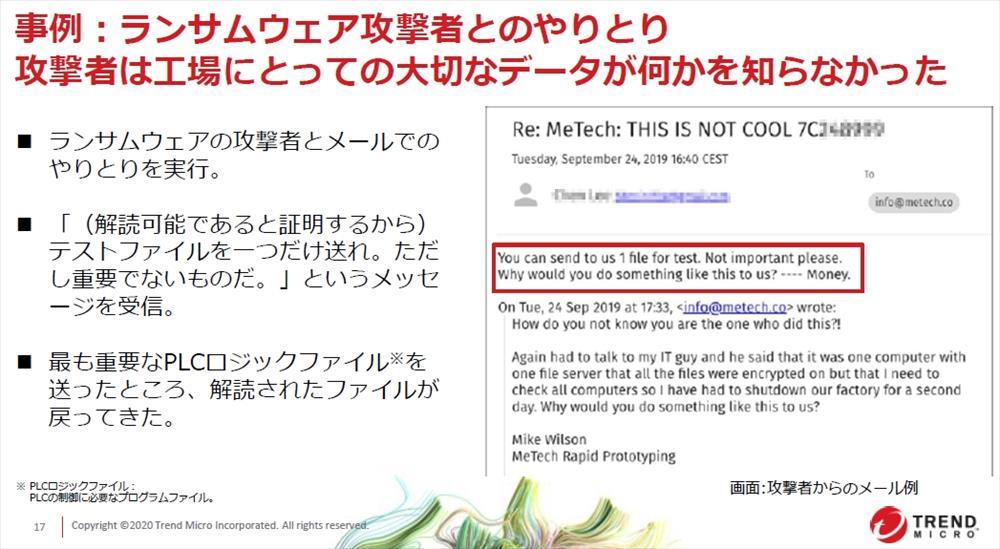

このうち9月25日に発生したランサムウェアの感染では、実際の攻撃者とやりとりを行ったという。

このケースでは、ハニーポットへ不正侵入した攻撃者が環境内を探索し、ファイルサーバーへアクセスして、市販のリモートアクセスツールをインストール、ランサムウェア関連のプログラムデータを設置した。次に攻撃者は、リモートアクセスツール経由でシステムのタスクマネージャーを不正に操作してサービスを停止させ、ランサムウェアを実行、システム内のファイルが暗号化され利用できなくなり、「暗号化データを回復したいなら仮想通貨で支払うように」と、金銭を要求するメッセージが表示された。

そこでトレンドマイクロの担当者が架空のベンチャー企業のCISO(最高情報セキュリティ責任者)になりすまし、メッセージに記載されたランサムウェア攻撃者にメールでコンタクトしたという。最初のメールでは支払いを拒否し、攻撃者が実在するのかを尋ねた。すると攻撃者から返信があり、実在を証明するために「影響のないファイルを復号して見せるので送信せよ」と要求してきた。

トレンドマイクロの担当者は、影響のないファイルではなく、生産機器の稼働で重要なプログラマブルロジックコントローラー(PLC)のロジックファイルをあえて攻撃者に送信した。すると、攻撃者はこのファイルを復号してトレンドマイクロ側に送り返してきたという。

ランサム攻撃者とのやりとり(出典:トレンドマイクロ)

この流れから石原氏は、「攻撃者の目的は金銭の獲得で、不特定多数に攻撃を仕掛けた先の1つがわれわれのハニーポットだったと推察している。もし、本気で工場を標的にしたなら、われわれに返信せず、生産設備に甚大な影響を与えるロジックファイルを復号するような行為もしないはず。攻撃者はこのファイルの重要性が分からなかったようだ」と話す。

期間中に観測された30件の攻撃からは、直接工場を標的にした可能性があるものは見つからなかったが、6件については攻撃によって、結果的に設備稼働へ影響を与えかねないものだという。同氏は、「今回に限れば、工場を明確に狙う標的型攻撃はなかったが、工場全体で見れば日常的にさまざまなサイバー攻撃のリスクにさらされている」と指摘する。

ハニーポットで観測した攻撃の一部は結果的に生産に影響を与えかねないものだったという(出典:トレンドマイクロ)

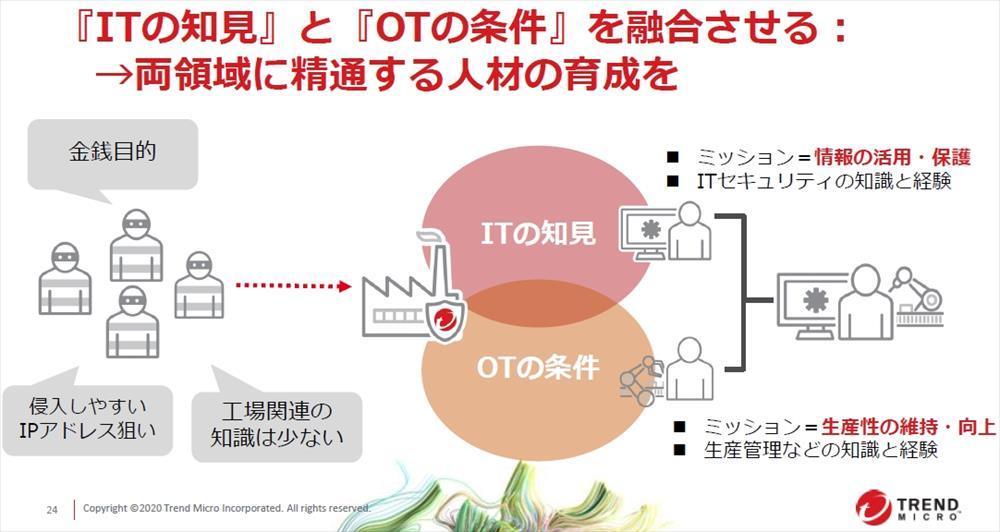

また、近年の製造業ではIoTなどの活用で生産性を改善したり予防保全を可能にしたりすることを目指す「スマートファクトリー」の取り組みが進む。同氏は、工場のセキュリティ対策においてもITと同様に、脆弱な部分をできる限り減らすことが重要だとしつつ、情報システムとは違って工場系システムに特有な(1)セキュリティソフトを導入できない、(2)稼働を頻繁に止められない、(3)サポート切れソフトウェアの継続利用、(4)迅速なパッチ適用が困難――といった点を考慮しなければならないとした。

「工場を守るという目的は同じでも、IT系は情報の保護、工場系では設備稼働の安定性の確保というように観点が違う。工場の現場でもIT活用が広がる今後は、双方に通じた専門家が不可欠であり、その育成も急がれる」と語った。

ITと工場などの制御系システムに詳しいセキュリティ人材が必要という(出典:トレンドマイクロ)