ESETのセキュリティ研究者の調査で、ロシアのハッカー集団であるTurlaが新しい攻撃手法を採用していることが分かった。Turlaは、ロシア政府の支援を受けて活動しているとされる先進的な攻撃グループの1つだ。

新たな種類の攻撃手法が見られたのは2020年1月だった。ESETの研究者らによれば、攻撃はコーカサス地方の国のある議会と、西欧の2つの国の外務省を標的としたものだった。国家安全保障上の理由から、具体的な名前は公表されていない。

攻撃に使用されたマルウェア「ComRAT」(「Agent.BTZ」とも呼ばれる)は、古くから使われているTurlaの攻撃ツールで、2008年には、米国防総省のネットワークからデータを吸い上げるために使われている。

このツールはこれまでに何度かアップデートされており、2014年と2017年に新しいバージョンが発見されている。

ウイルス対策のログを分析し始めたTurla

「ComRAT v4」と呼ばれる最新バージョンは2017年に登場したものだが、米国時間5月26日に公表されたレポートによれば、ESETは2つの新機能を持つComRAT v4の派生バージョンを発見したという。

1つ目の新機能は、感染したホストからウイルス対策ツールのログを収集し、その情報を指令サーバーの1つにアップロードするというものだ。

ハッカー集団の意図を正確に把握することは困難だが、このマルウェアを分析したESETの研究者Matthieu Faou氏は米ZDNetに対し、Turlaを運用しているグループは、ウイルス対策ツールのログを収集することで、「自分たちのマルウェアサンプルが検出されているか、検出されている場合、どれが検出されているかを把握しようとしている」可能性があると述べている。

指令サーバーとして「Gmail」を利用

ComRATの最新バージョンには、もう1つ大きな変更点がある。Faou氏によれば、このマルウェアには2つの指令メカニズムが組み込まれているという。

1つ目は、HTTP経由でリモートサーバーに接続し、感染したホストで実行する命令を取得するという、従来と同じ仕組みだ。

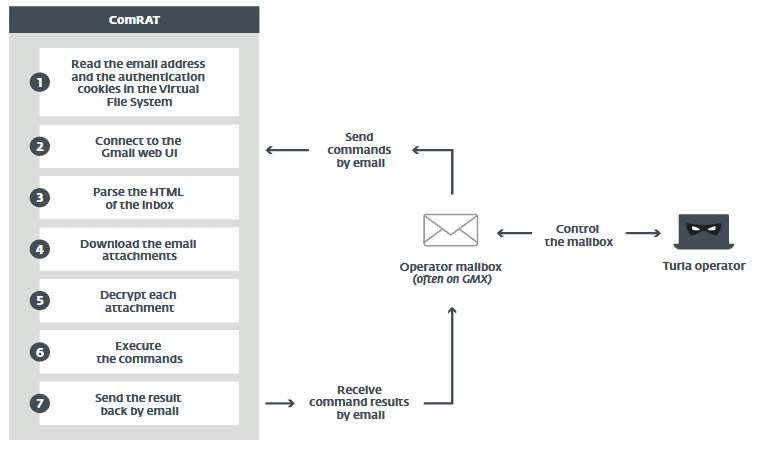

新しい2つめの仕組みには「Gmail」のウェブインターフェースが使われている。ComRAT v4の最新バージョンは、被害者のブラウザの1つを乗っ取り、すでに作成されているクッキーファイルを読み込んで、Gmailのウェブインターフェースに接続するという。

マルウェアはそこで受信トレイの最近のメールを読み込み、そこからファイルの添付ファイルをダウンロードして、それに含まれている命令を読み取る。

Turlaの運用担当者が感染したホストで動作しているComRATのインスタンスに新しいコマンドを送りたいときは、そのGmailアドレスに電子メールを送る。この方法で送られた命令を実行して収集されたデータは、Gmailの受信トレイに送られ、Turlaの運用担当者にリダイレクトされる仕組みになっている。

提供:ESET

新しいバージョンのComRATに関する詳細については、ESETのレポートを参照してほしい。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。