Facebookは米国時間8月7日、「Instagram」の膨大なPythonコードベースからバグを発見して修正するために開発した社内ツールを正式にオープンソースとして公開した。

提供:Facebook

「Pysa」と名付けられたこのツールは、いわゆる静的コード分析を行うためのものだ。このツールは、コンパイルや実行が行われていない「静的」な状態のコードをスキャンし、バグの可能性がある既知のパターンを発見して、開発者に潜在的な問題について警告する。

Facebookによれば、このツールは社内で開発されたものだが、常に改良を続けてきた結果、今では成熟したツールになった。例えば、2020年の前半にInstagramのサーバーサイドのコードに発見されたセキュリティ上のバグのうち、44%がPysaによって検出されたものだという。

セキュリティチームのために開発

この成功の裏には、Facebookのセキュリティチームの取り組みがある。Pysaは型チェッカーツール「Pyre」のオープンソースコードをベースにしているが、このツールは特にセキュリティチームのニーズに合わせて構築された。

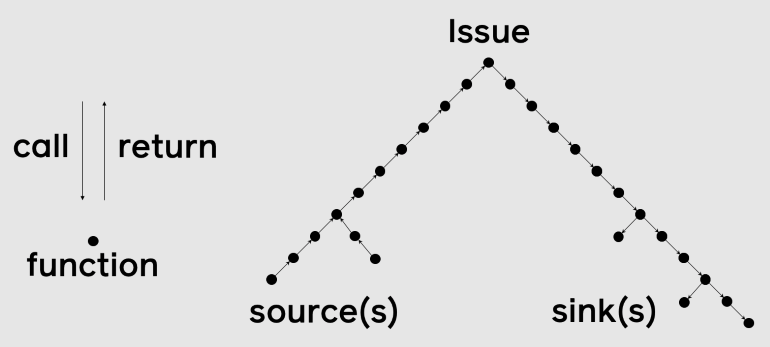

ほとんどの静的コード分析ツールは、さまざまな種類のバグを発見しようとするが、Pysaはセキュリティ関係の問題に特化して開発されている。具体的には、Pysaは「プログラムの中のデータの流れ」を追跡している。

データの流れは非常に重要だ。これは、今日の攻撃コードのほとんどが、フィルタリングされていないデータフローや、制御されていないデータフローを利用しているためだ。

提供:Facebook

Pysaの開発には、Facebookのセキュリティチームが深く関わっている。同社は既に数カ月にわたって社内テストを行っており、クロスサイトスクリプティング(XSS)やリモートコード実行、SQLインジェクションなどのよくあるセキュリティ問題に特有の、データソースとデータシンクのパターンを発見するためのチューニングを進めている。

大規模なコードベースを高速にスキャン

FacebookのセキュリティエンジニアであるGraham Bleaney氏は、米ZDNetの電話取材に対して、Pysaがセキュリティ問題を発見する能力を持っていても、Instagramのコードベースをスキャンするのに数日かかるようでは役に立たないと語った。

このためPysaは、数百万行のソースコードを30分から数時間程度でスキャンできるように、速度重視で作られている。Pysaはほぼリアルタイムでバグを発見することができるため、このツールを普段のワークフローやルーチンに組み込んでも、コードの出荷が遅れたり、締め切りに間に合わなかったりといった心配をせずに済むという。

Facebookは同日、Pysaをオープンソースとして「GitHub」で公開した。セキュリティ問題を発見するために必要なバグの定義ファイルも同時に公開されている。チャットアプリ「Zulip」のサーバー開発プロジェクトでは、既にPysaをコードベースに組み込んでおり、2019年には大きなセキュリティ問題を発見するのに役立ったという。

この記事は海外CBS Interactive発の記事を朝日インタラクティブが日本向けに編集したものです。