マカフィーは8月12日、2020年第1四半期(1~3月)の脅威動向に関するオンライン説明会を開催した。

セールスエンジニアリング本部 本部長の櫻井秀光氏によると、同期間に同社が検知したマルウェア数が1秒当たり約6.25件。「この数は特に多いわけでもないし、かといって少ないわけでもない」(同氏)と指摘する。マルウェア数としては中庸の結果となる一方、攻撃手法や内容に関しては特徴的な変化が見られるとした。

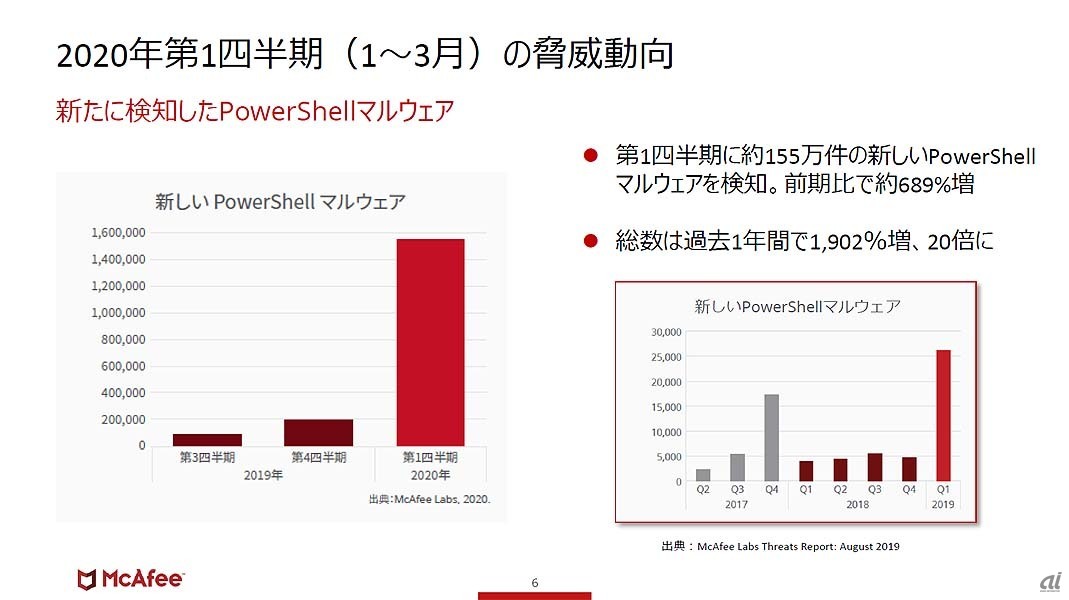

まず同氏は、「PowerShellマルウェア」が同四半期中に急増したことを紹介した。第1四半期に検知された新しいPowerShellマルウェアは約155万件で、前期比では689%増、総数は過去1年間で1902%増(約20倍)という伸びを示しているという。

2020年第1四半期のPowerShellマルウェアの状況

2020年第1四半期のPowerShellマルウェアの状況

※クリックすると拡大画像が見られます

その理由について同氏は「スクリプトベースで簡単に作りやすい」点や、いわゆる“ファイルレス”となることで「ウイルス対策エンジンを突破しやすい」点を挙げている。こうした伸びの結果として、PowerShellマルウェアは他のタイプのマルウェアと同等水準になってきているという。

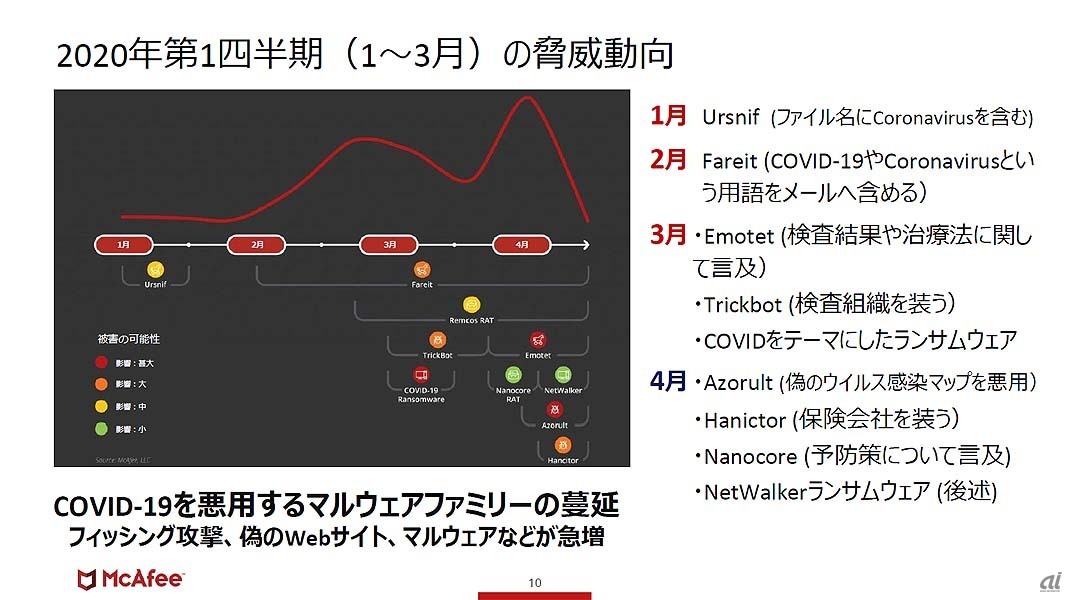

また、この時期ならではの特徴的な状況として「コロナ禍の状況を利用した脅威がまん延」していることにも触れた。フィッシングメールなどの文面に「コロナウイルス」「COVID-19」といった語を含めるだけでなく、医療/検査機関から送信されたメールであるように偽装したり、感染状況マップを提供している著名サイトによく似た偽サイトに誘導しようとしたりするなど、さまざまな形でメール受信者の興味関心を惹きつけようとしている様子がうかがえる。

COVID-19を悪用するマルウェア数の推移と具体的なマルウェアの例

COVID-19を悪用するマルウェア数の推移と具体的なマルウェアの例

※クリックすると拡大画像が見られます

同社の観測では、“COVID-19”を悪用するマルウェアファミリーは2月半ば頃から増加し始め、3月中旬に一旦ピークを迎えた後、4月に入るとさらに多彩になる形でピークを更新するなど、数の増加と手法の洗練が同時進行している形だ。

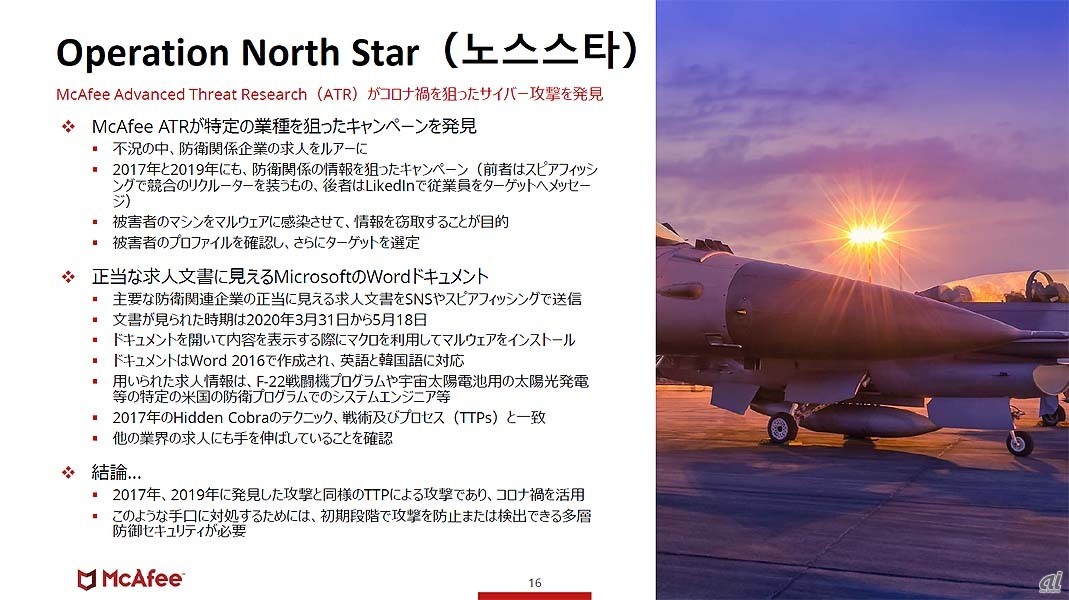

このほか、同社が注目するサイバーインシデントの例として、「Operation North Star」と呼ばれる、主に防衛関係企業の求人を装って機密情報の取得を狙う標的型攻撃がコロナ禍に起因する不況を活用しているという。さらに、防衛産業のみでなく、金融業界などにも対象を拡げる動きが検出されていることも明かされた。

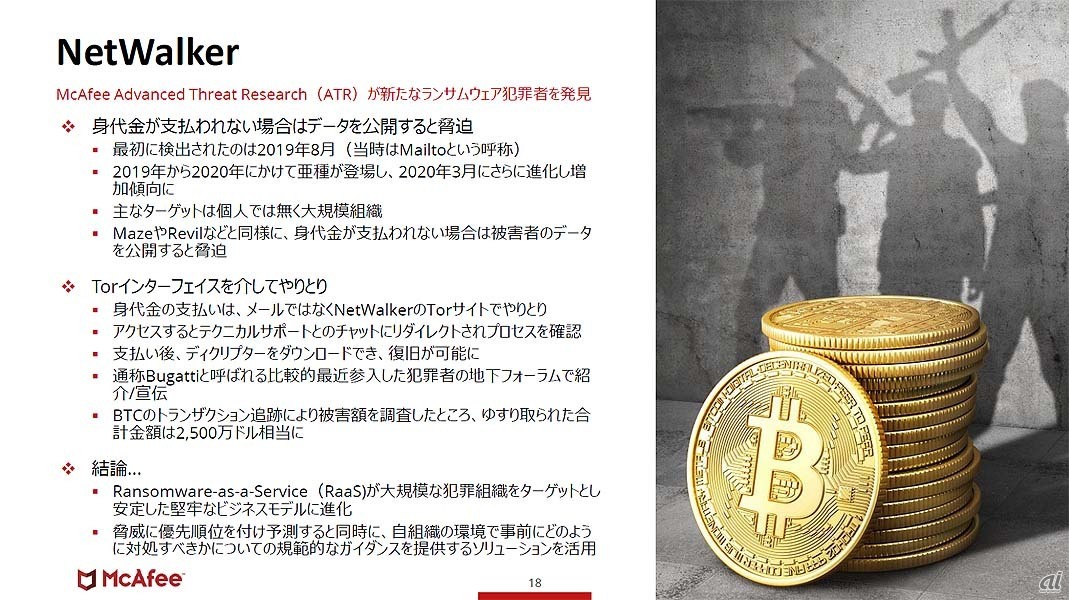

また、新しいランサムウェア「NetWalker」では、同社が2019年末に発表した「2020年 脅威予測」の中で予測した「ランサムウェアの二段階化」を実現しており、データを暗号化するのに先立って事前に盗み出しも行っており、暗号鍵で支払いを得られなかった場合はさらに「データを流出させる」という脅迫を行うという。

なお、NetWalkerは特定のサイバー犯罪者集団というよりは、実際にランサムウェア攻撃を手がけるサイバー犯罪者組織に対してサービス提供する“Ramsomware-as-a-Service”(RaaS)であり、「大規模な犯罪組織をターゲットとし、安定した堅牢なビジネスモデルに進化」したものと分析されている。

NetWalkerの概要。大規模組織を対象に二段階攻撃を行うRansomware-as-a-Service(RaaS)として高い完成度を誇るとされる

NetWalkerの概要。大規模組織を対象に二段階攻撃を行うRansomware-as-a-Service(RaaS)として高い完成度を誇るとされる

※クリックすると拡大画像が見られます

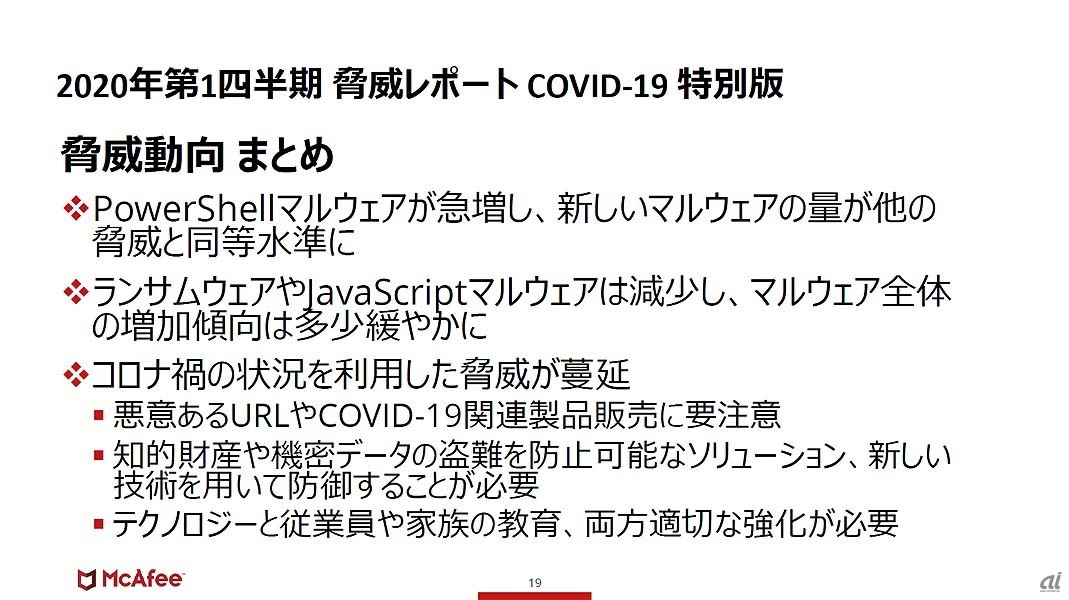

こうした動向を受けて同氏は、最新の脅威手法に対応した防御技術の活用に加え、従業員/家族などの「人」に対する教育の重要性を強調した。

同社による脅威動向のまとめ

同社による脅威動向のまとめ

※クリックすると拡大画像が見られます

コロナ禍で経済状況が悪化していることを踏まえ、リクルーターを装ったフィッシングメールでマルウェア感染を狙うOperation North Starの概要。2017年に観測された、北朝鮮のサイバー攻撃グループによるものとされる「Hidden Cobra」のテクニック、戦術およびプロセスと一致するとされており、今回も同一グループによるものと考えられる

コロナ禍で経済状況が悪化していることを踏まえ、リクルーターを装ったフィッシングメールでマルウェア感染を狙うOperation North Starの概要。2017年に観測された、北朝鮮のサイバー攻撃グループによるものとされる「Hidden Cobra」のテクニック、戦術およびプロセスと一致するとされており、今回も同一グループによるものと考えられる