前回は、新型コロナウイルス感染症に伴い発生した急激なテレワーク推進により、これまで企業が当然のように導入してきた境界型ネットワーク構成の限界が市場で議論されていると説明した。

今回は、独立行政法人情報処理機構(IPA)が翻訳、監修し、市場の注目を集めるとともに多くの企業が活用を始めている米国国立標準技術研究所(National Institute of Standards and Technology:NIST)の「Cybersecurity Framework Version 1.1」(NIST CSF、PDF)をもとに、そもそも企業に求められるサイバーセキュリティ対策がどのようなものなのか、を考察する。

デファクトスタンダードでの備えを

企業がとるべきサイバーセキュリティ対策とは何かを一言で言うなら、「デファクトスタンダードに準拠する」ことである。今回考察するNIST CSFは、50%の米国組織が採用していると言われ、まさにセキュリティフレームワークのデファクトスタンダードと言って良い。日本では、依然としてISO27001情報セキュリティマネジメントシステム(ISMS)の普及率が高いが、グローバルで見ると標準はNIST CSFに切り替わっている。

よって、NIST CSFをベースラインとして、規程、体制、環境を整えることが、企業のとるべきサイバーセキュリティ対策そのものであり、前回述べた境界型セキュリティの限界に対する各企業が採るべき方向性とも言える。コロナ禍でワークスタイルが変化している今こそ、改めてサイバーセキュリティ対策の再考を図るべきではないだろうか。

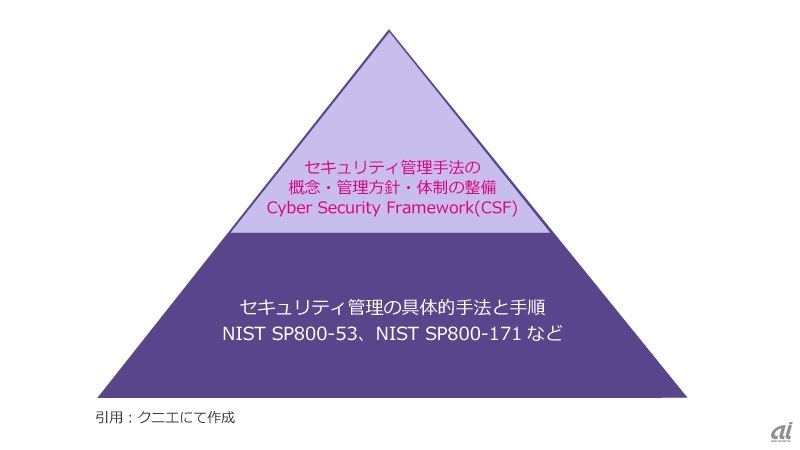

今回は、NIST CSFを中心に考察していくが、各企業の規程や細則、マニュアルなどを整備していく過程では、その下位概念も各企業の対策の整備状況に応じて活用していく必要がある。(図1)

図1:CSFとその下位概念(出典:クニエ)

図1:CSFとその下位概念(出典:クニエ)

※クリックすると拡大画像が見られます

NIST CSFのポイント

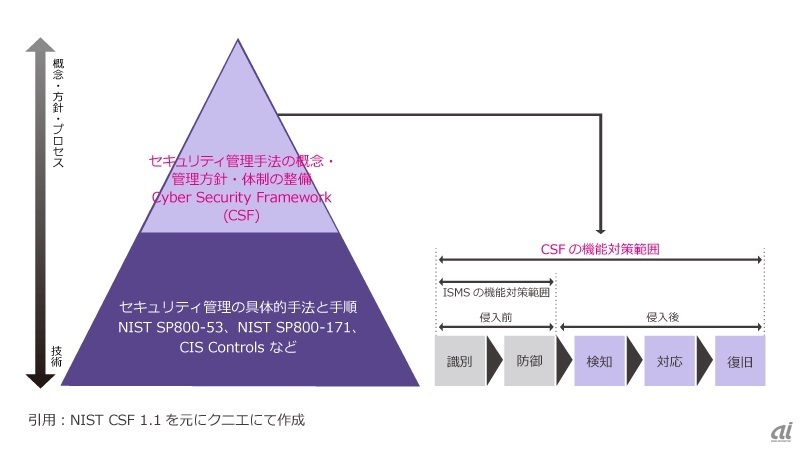

NIST CSFの最新版は、2018年4月に改訂されたバージョン1.1である。日本企業の多くがベースラインとしているISO27000(ISMS)シリーズが侵入前の機能に重点を置いているのに対し、NIST CSFは、侵入前から侵入後を定義した、汎用的かつ体系的なサイバーセキュリティフレームワークである。(図2)

図2:NIST CSFのサイバーセキュリティ対策アプローチ(出典:クニエ)

図2:NIST CSFのサイバーセキュリティ対策アプローチ(出典:クニエ)

※クリックすると拡大画像が見られます

NIST CSFは、「フレームワークコア」「フレームワークインプリメンテーションティア」「フレームワークプロファイル」の3要素で構成されているが、今回はこのうち、セキュリティ対策の中核である「フレームワークコア」のポイントを述べる。