カスペルスキーは12月15日、「インシデントレスポンスの現場から~攻撃シナリオの最新傾向と国内外の事例」と題した報道機関向けオンライン説明会を開催した。Kaspersky グローバルエマージェンシーレスポンス チーム(GERT)に所属するデジタルフォレンジック&インシデントレスポンス マネージャーのAyman Shaaban(アイマン・シャーバン)氏が説明した。

Kaspersky グローバル エマージェンシー レスポンス チーム デジタルフォレンジック アンド インシデントレスポンス マネージャーのAyman Shaaban氏

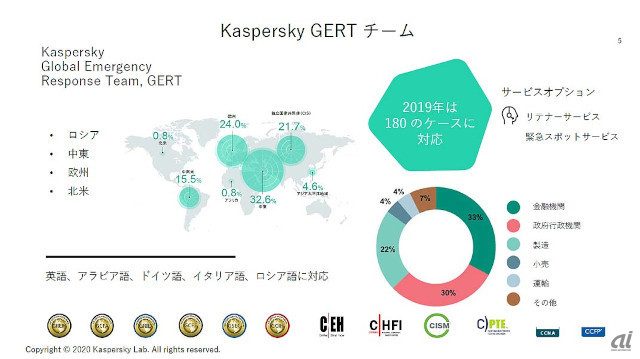

GERTは「インシデント発生時のインシデントレスポンス、デジタルフォレンジック、マルウェア解析、インシデント発生後のセキュリティプロセスの改善を支援する活動を行っている部門」で、「最新のサイバー脅威の傾向を把握し、統計データをもとにした豊富なナレッジを保持して」いるという。Shaaban氏はまず、GERTで得た知見をシンプルに紹介した。

Kaspersky GERTの概要

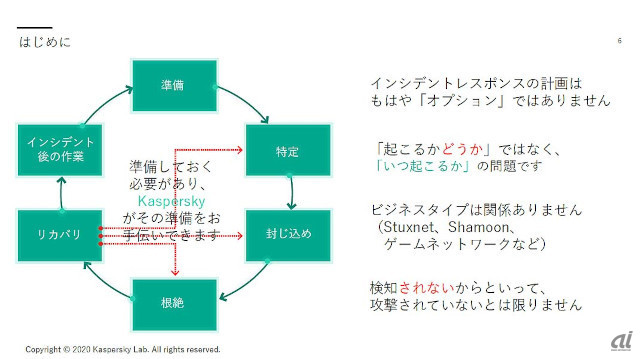

その内容は「インシデントレスポンスは“オプション”ではなく“必須(MUST)”である」「問題は“攻撃されるかどうか”ではなく、“いつ攻撃されるか”である」「あらゆる業界が攻撃対象となっている」「“検知されない”ことは“攻撃されていない”ことを意味しない」で、この4つが重要なメッセージとなる。

最初に示された「結論」。かつては日本には言語の壁もあることから攻撃対象になりにくいと言われた時期もあったが、そうした認識は既に通用せず、必ず攻撃されるという認識を前提して対応を考える必要がある

同氏は「インシデントレスポンスは、まず何らかの異常を検知したところからスタートする」と指摘する。逆に言えば、異常の発生に気付くことができなければインシデントレスポンスも行われず、攻撃されていることに気付かないまま攻撃者を自由にさせてしまっている可能性があるということだ。

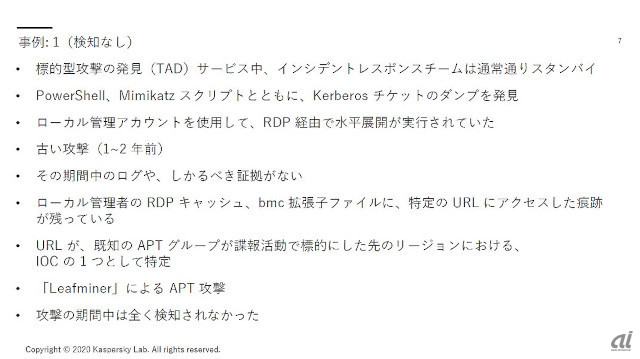

その実例として紹介された事例では、インシデントレスポンスとは別のサービスである“TAD(Targeted Attack Discovery)サービス”(標的型攻撃の発見)を実施中にAPT(Advance Persistent Threat:持続的標的型攻撃)の痕跡を発見したという。ただし、精査したところ実際の攻撃は1~2年前に実行されたものらしく、既に詳細なログ等は消去されてしまった後であったため、十分な解析はできなかった。

しかしながら、これは「攻撃を受けているにもかかわらず、その時点では検知できず、攻撃者が目的を達成することを防ぐことができなかったことはもちろん、攻撃を受けて被害が発生したということすら認識されていなかった」ことを意味する。これが同氏の示した「検知されていないことは攻撃されていないことを意味しない」という指摘の具体例だと言える。

攻撃に気付かなかった事例。時間が経ってしまうと追跡が困難になり、被害の全貌を把握することも難しくなってしまう

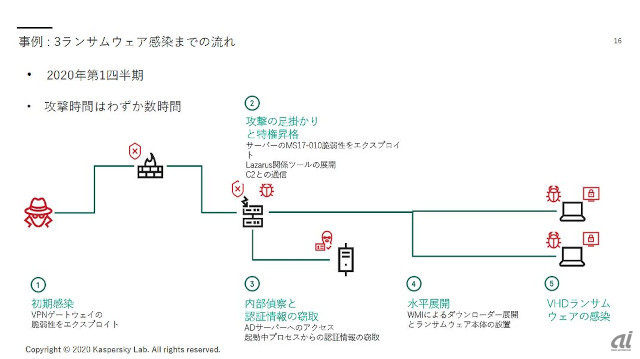

日本を含むアジア太平洋地域でのランサムウェア攻撃の事例。時間を掛けてじっくりと侵入を図る、というイメージではなく、数時間でデータの暗号化まで行なっていると言うことなので、防御側もそれに対応できるスピード感が求められることになる

対策として同氏が紹介したのは「Kaspersky Managed Detection and Response」(MDR)で、要は「マネージドサービス型のEDR」だと考えれば良いだろう。攻撃の痕跡を見逃さず検知できるセキュリティ担当者を自社で確保するのは困難なため、専門家が提供するこうしたサービスの活用を検討するのが現実的な際作であることは間違いないだろう。

このほか、産業別の攻撃手法の分析結果として、銀行が標的となって金銭が窃取された事例では、その全て(100%)が銀行内部で発生したという。これはいわゆる「内部犯行」ということではなく、攻撃者がさまざまな手法を駆使して銀行の内部ネットワークに侵入した後、キーロガーなどのツールを活用するなどの手口でアカウントを奪取し、正当な権限を持つユーザーになりすまして振込などの操作を行うということだ。この場合、金銭の支払い操作そのものは一見不正に見えないため、気付かれにくくなるという問題もある。

また、日本を含むアジア太平洋地域で2020年第1四半期に検出されたランサムウェア攻撃の事例も紹介された。最初の入り口として利用されたのはVPN(仮想私設網)ゲートウェイの脆弱性で、次に使われたのはWannaCryで使われたことでよく知られるMicrosoft Windows SMBサーバーの脆弱性だったという。セキュリティアップデートを適用していれば避けられたはずの攻撃だが、VPNゲートウェイの内側ということで油断した組織が狙われたとも言えそうだ。この事例では、攻撃開始から内部にランサムウェアを展開して暗号化を実行するまでの時間は数時間程度だったことも紹介された。

このほか、ファイルレスマルウェアによる攻撃のフローなども紹介された。最後に同氏は結論として、「セキュリティのチューニングの重要性」や「パッチ管理の問題」「ログの保持期間(最低でも6カ月)と監査ポリシー」といった点を指摘。こうした基本的な対応で地道にリスクの低減を図っていくことが必要だとした。

結論とリスク低減策の提案