Googleは米国時間1月26日、北朝鮮政府が関与するハッキンググループが脆弱性調査に取り組むサイバーセキュリティ関係者を標的とした攻撃を行っていると警告した。

提供:Michael Borgers, Getty Images/iStockphoto

これらの攻撃は、高度で継続的な脅威(APT)グループの追跡を専門とするGoogleのThreat Analysis Group(TAG)が発見した。

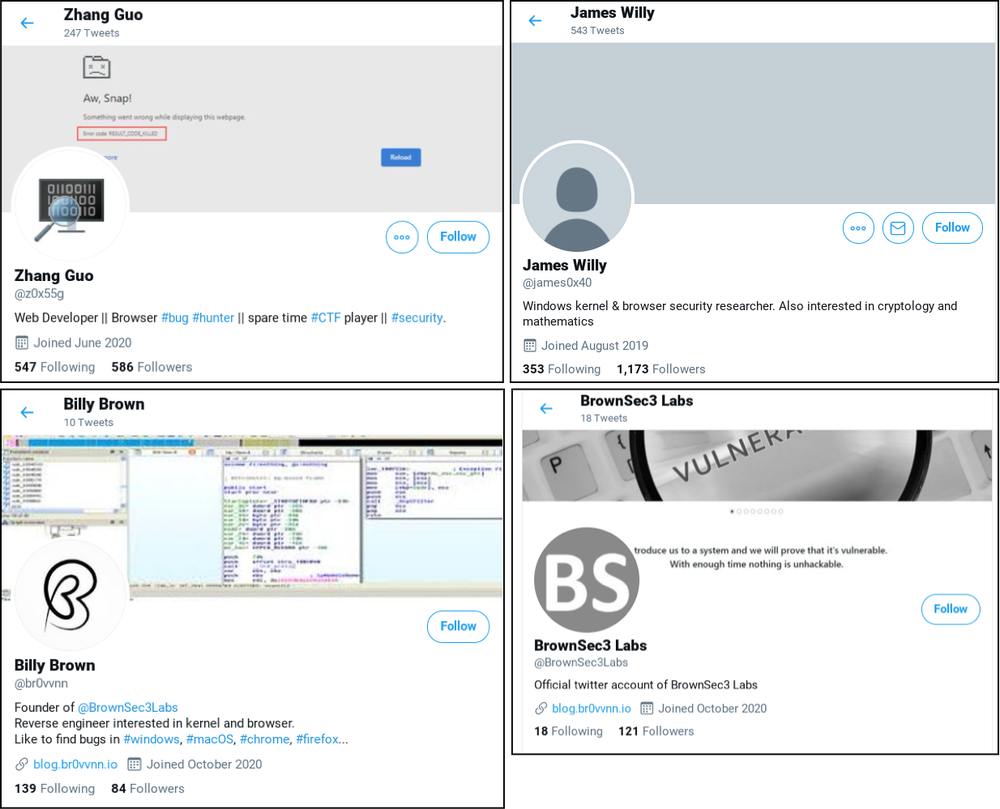

同社が発表した報告書によると、北朝鮮ハッカーはTwitter、LinkedIn、Telegram、Discord、Keybaseなど、さまざまなソーシャルネットワークで、幾つもの偽のプロフィールを使ってセキュリティ研究者に接触していた。また、電子メールを使うケースもあったという。

「最初のコミュニケーションを確立後、ハッカーは標的とした研究者に脆弱性の共同研究を持ちかけ、研究者に『Visual Studio』を用いたプロジェクトを提供した」とGoogle TAGのセキュリティ研究者のAdam Weidemann氏は話す。

そのプロジェクトには悪意のあるコードが含まれており、研究者のオペレーティングシステム(OS)にマルウェアをインストールした。このマルウェアはバックドアとして機能し、リモートにあるコマンド&コントロール(C&C)サーバーからのコマンドを待っていたという。

Wiedemann氏によると、攻撃者が悪意のあるファイルを送りつけなかった場合もあったという。セキュリティ研究者に攻撃者が用意したブログを訪れるよう促すケースも報告されている。

提供:Google

このブログには悪意のあるコードが埋め込まれており、サイトにアクセスしたセキュリティ研究者のコンピューターを感染させた。

「研究者のシステムに悪意のあるサービスがインストールされ、インメモリーのバックドアが、攻撃者のC&Cサーバーを誘導する仕組みになっていた」(Weidemann氏)

Google TAGによると、サイトにアクセスした多くの被害者は「完全にパッチが適用された最新の『Windows 10』と『Chrome』のブラウザー」を使用していたにも関わらず感染したという。

ブラウザーを悪用したこれらの攻撃に関する詳細はまだ限られている。しかし、一部のセキュリティ研究者は、北朝鮮グループがChromeとWindows 10のゼロデイ脆弱性を組み合わせて悪意のあるコードを展開した可能性が高いと見ている。

このためGoogle TAGチームは現在、感染したと思われるセキュリティ研究者に攻撃の詳細を共有するように呼びかけている。

TAGの報告書には、北朝鮮のハッカーがセキュリティ研究者を騙すために用いた偽のソーシャルメディアのプロフィール一覧が掲載されている。

セキュリティ研究者は閲覧履歴をチェックし、これらのプロフィールを持つユーザーと接触したり、悪意のあるドメインにアクセスしたりしていないか確認する必要がある。

仮に接触やアクセスを行っている場合は、適切な手段を講じて自身のシステムを調査すべきだろう。

セキュリティ研究者を標的にした理由は明白だ。感染した研究者が発見済みの脆弱性を盗み出し、それを悪用するためだ。そうすれば開発コストをほとんどかけずに独自の攻撃を展開できる。

WARNING! I can confirm this is true and I got hit by @z0x55g who sent me a Windows kernel PoC trigger. The vulnerability was real and complex to trigger. Fortunately I only ran it in VM.. in the end the VMDK I was using was actually corrupted and non-bootable, so it self-imploded https://t.co/dvdCWsZyne

— Richard Johnson (@richinseattle) January 26, 2021

One of the above Twitter accounts also talked to me...

— sakura (@eternalsakura13) January 26, 2021

Fortunately, I have nothing to lose... https://t.co/flb1NJuaC8

At least two of mentioned accounts contacted me via DM. Always happy to help if I can, but their attempt was too shady to interact: https://t.co/yqJNc6CGML pic.twitter.com/3NCh912lWu

— Hossein Lotfi (@hosselot) January 26, 2021

Not worthy pic.twitter.com/IPy7BCy8Ef

— daveaitel (@daveaitel) January 26, 2021

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。