クラウドストライクは5月25日、製品強化に関する報道機関向けのオンライン説明会を開催した。5月17~20日に米国で開催されたセキュリティ関連のカンファレンス「RSA Conference 2021」で発表された内容を日本向けに紹介したものになる。

概要を説明した同社 カントリー・マネージャーの河合哲也氏は、Falcon Platformに構築された拡張性のある統合フレームワーク「Falcon Fusion」と、「Falcon Horizon」の機能拡張を紹介した。

同氏はEDR(Endpoint Detection and Response)の登場初期の状況を振り返って、「当初は検知機能がいかに高いかという点に注目が集まり、CrowdStrikeはその点でも高く評価されたが、『検知した後にどうするか』という点も問題だ」と指摘し、「検知後の対応を自動的に行うワークフロー機能を強化して新たにFusionという名称で提供を開始した」と説明した。

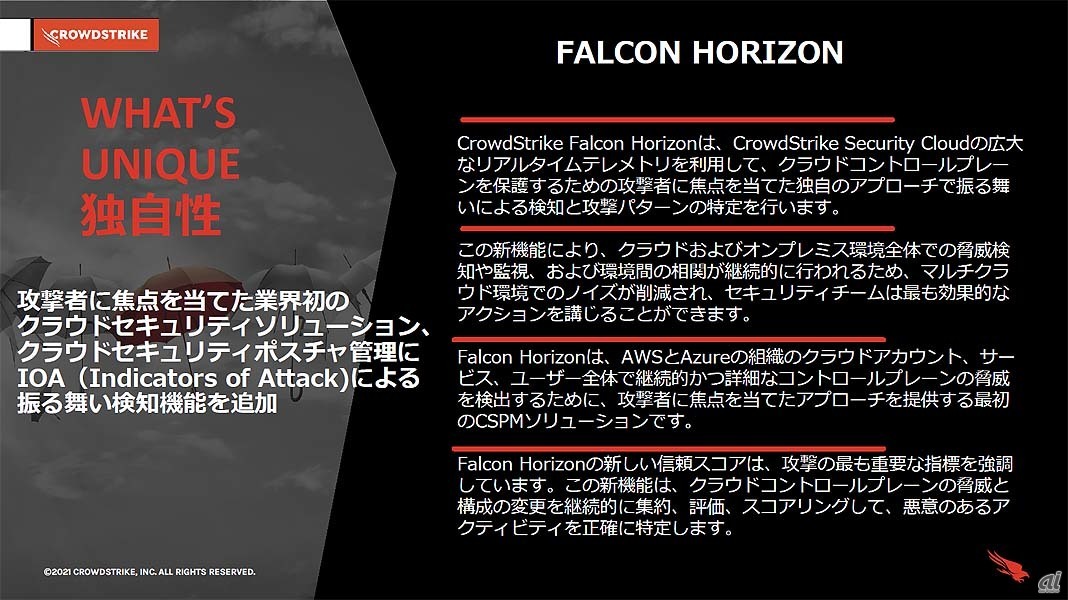

また、CSPM(Cloud Security Posture Management:クラウドセキュリティポスチャー管理)機能であるFalcon Horizonには、「攻撃者に焦点を当てた独自のアプローチでクラウドコントールプレーンを保護することを目的として、CrowdStrike Security Cloudの広範かつリアルタイムのテレメトリーを活用し、振る舞い検知および攻撃パターンの特定を行う」機能が追加された。

同氏はこの機能について、「Hozizonに脅威インテリジェンスを統合」するもの。同社のサイバーセキュリティに対する基本的なアプローチは「全ての攻撃の核になるのは“人間”であり、その能力や目的を理解し、防御のための情報を提供する」というものだが、こうした考え方に基づくインテリジェンス情報をCSPMにも組み込んでいく、ということだ。

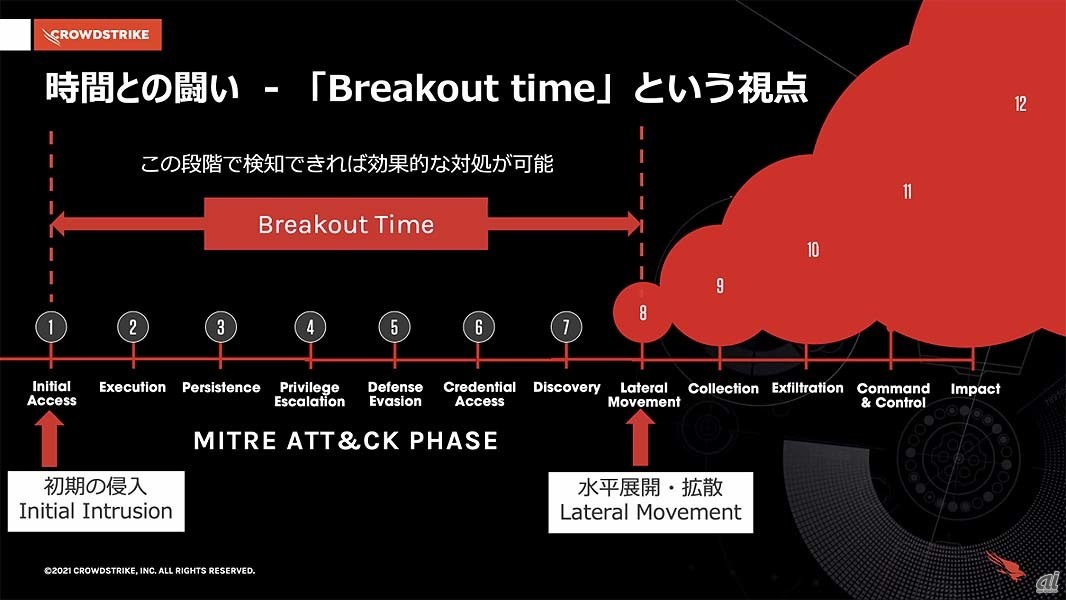

詳細を説明した同社 セールスエンジニアリング部 部長の鈴木滋氏は、まず同社が以前から提唱している「1-10-60ルール」(1分で侵害を検知、10分で調査、60分で修復)について、最近、業界各社が積極的に対応を推進しているMITRE ATT&CKフレームワークを踏まえて解説。「水平展開・拡散」が起こってしまうと調査対象とすべきシステム/端末の数が増えてしまうために迅速な対応が困難になるので、「初期の侵入」から「水平展開・拡散」の前までに対処することが被害を食い止めるために重要になると指摘し、Falcon Fusionによる高度な自動化機能が対応の迅速化に有効だとした。

同社が従来から提唱している「1-10-60ルール」の意味をMITRE ATT&CKフレームワークに沿って説明したもの。水平展開・拡散(Lateral Movement)が起こってしまうとネットワーク内の多数のシステムに感染が拡大してしまうため、調査や対処に要する手間が爆発的に増加してしまうので、その前に食い止めることが重要だ

Falcon Fusionの主なメリット。ワークフローの自動化によってSOCの業務を合理化できる

次に、Falcon Horizonの機能拡張に関しては、従来提供していた“IoM”(Indicators of Misconfiguration)の発見/指摘というCSPMの基本機能に“IoA”(Indicators of Attack)による振る舞い検知機能を追加するものだとした。さらにその他の機能拡張として、「macOSに対する対応強化」や「FalconコンソールのFalcon Insight/Preventページnの日本語対応」も紹介された。

Falcon HorizonにIoAによる振る舞い検知を組み込むことで独自性が生まれる