これまでマイクロセグメンテーションについて、5回にわたり紹介してきた。最終回の今回は、ここまでの内容を総括するとともに、客観的な視点からマイクロセグメンテーションの今後の可能性を探る。私たちを取り巻くテクノロジーの進化に対応しながら、どの時代においてもセキュリティ対策を導入しておく必要がある。マイクロセグメンテーションは、将来的にも有効なセキュリティソリューションであり続けると期待されるからである。

企業を狙うサイバー攻撃の進化と現状

まず、近年のサイバー攻撃の特徴をおさらいしておこう。企業を狙うサイバー攻撃は、止むことなく続いている。これはサイバー攻撃者の組織化が進み、投資対効果が求められるようになったためだ。そこで攻撃者に好まれているのが、ランサムウェアを使った攻撃である。ランサムウェアは、感染したPCにあるファイルを暗号化して使えなくし、復号する対価だとして、被害者に“身代金”を要求する。企業のPCが感染すると業務が行えなくなり、ダウンタイムによる大きな損失が発生し、顧客からの信頼にも影響が出てしまう。

最近では、ランサムウェアと不正アクセスを組み合わせた攻撃が目立っている。標的のIT環境の内部への侵入に成功した攻撃者は、外部に居ながら、内部に侵入しているマルウェアと通信を行い、都度必要となるツールや新たなマルウェアを送り込む。こうしてマルウェアは、企業ネットワーク、データセンター、クラウド環境の間やその内部をラテラルムーブメント(水平移動)していき、最終的に重要なファイルにアクセスする。そして、ファイルを盗み出すと同時にランサムウェアを仕掛け、「身代金を支払わないと情報を暴露する」と“二重脅迫”を行う。日本においても多くの被害が発生している。

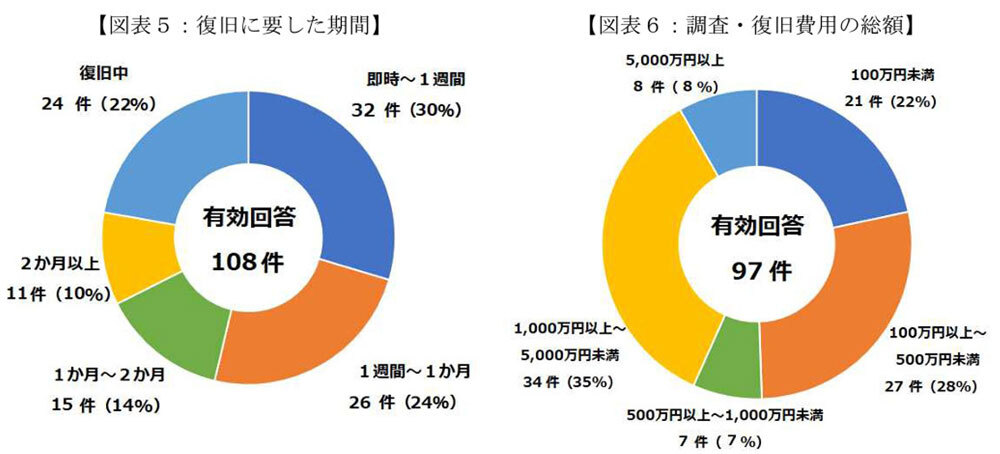

ランサムウェア被害を受けた企業が復旧に要した時間と費用の総額(令和3年、警察庁の資料より)

侵入するためのマルウェアとして攻撃者が好んで使うのが「Emotet」である。Emotetは、侵入のための足掛かりを築くことに長けており、これにより攻撃者はターゲットや目的に合わせたさまざまなマルウェアを送り込むことができる。Emotetを操るための攻撃者の環境が2021年1月に、欧州刑事警察機構(Europol)などにより摘発されたが、1年と経たずに復活し、日本では現在、経済産業省が注意喚起を行うほど猛威をふるっている。

こうしたサイバー攻撃の進化により、企業のセキュリティ対策への考え方も変化した。これまでの“侵入させない”対策から、“侵入を前提にする”への変化である。いかに企業のIT環境への入口で対策を強化しても、すり抜ける脅威は存在する。そこで、侵入した脅威をいち早く検知し、被害の拡大を防ぐ対策へとシフトしていくこととなった。その対策手法の一つが、セグメンテーション(区画)である。

過去を振り返ると、当初組織で行われていたセグメンテーションは、部署単位でのセグメント化であり、ファイアウォールやサブネット、VLAN(仮想LAN)などにより分割されていた。これにより、一つの部署のセグメントで侵害が発生しても、他の部署のセグメントへの拡大を防ぐことが可能になった。しかし、部署内で脅威がまん延するリスクは残ったままであった。しかも、この従来の手法にはコストや手間もかかり、セグメンテーション技術の採用は多くの組織にとって現実的ではなかった。その部分を現代のマイクロセグメンテーションでは補うことができる。