DDoS攻撃のはより複雑化し、平均期間1カ月に渡る長期的かつ連続的な攻撃が増加。

統合アプリケーションデリバリーソリューションのリーディング・プロバイダーである日本ラドウェア株式会社(東京都目黒区、以下ラドウェア)は、Radware, Ltd.の緊急対策チーム(ERT)が作成した「グローバルアプリケーション&ネットワークセキュリティレポート 2014-2015年」日本語版を公開しました。本レポートでは、サイバー攻撃がその回数、継続期間、複雑さ、攻撃対象などの面で転換点に達していることを指摘しています。サイバー攻撃の脅威が高まり、新たな標的に向けた攻撃を行われているのに伴い、ラドウェアのレポートに対する回答者の52%が、24時間連続して行われる攻撃に対して効果的に対処できる期間は1日以下であることを明らかにしています。

53ページにわたるラドウェアのレポートは、ラドウェアの緊急対策チーム(Emergency Response Team:ERT)によって作成されたものです。このチームは、サイバー攻撃の監視と緩和をリアルタイムで行っており、実際の攻撃への素早い対処について豊富な経験を有しています。ラドウェアの2014年~2015年のレポートに掲載された統計調査とインタビュー調査の結果は、世界中の様々な組織に属する330名の回答者からのデータに基づいています。

ラドウェアの年次レポートに掲載された調査への回答者の一人で、サーバーセントラル(ServerCentral)社のネットワークエンジニアリング責任者であるロン・ウィンワード(Ron Winward)氏は、次のように述べています。「今後12カ月間に攻撃の回数が2倍に増えても驚くには値しません。企業は引き続き警戒が必要です。攻撃はより巧妙化しており、その攻撃パターン、目的、および実行方法がどのように変化しているか常に把握しておく必要があります。」

セキュリティ分野全体の利益のために作成されたこのレポートは、2014年に発生したサイバー攻撃について事業および技術の両面から包括的かつ客観的に検証するとともに、2015年のサイバー攻撃対策を立案する際に組織が考慮すべき最良事例に関する助言を提示しています。また、このレポートには、サイバー攻撃の背後に潜む「動機」を理解するための枠組みも示されており、一見すると混沌として見える脅威を秩序立てて評価する方法が提起されています。

本レポートの主な調査結果は次のとおりです。

■2014年は重要な分岐点となる年であった

サイバー攻撃に関して言えば、電気と電力、ヘルスケア、金融サービスを含む数々の産業分野にとって2014年は重要な分岐点となる年でした。攻撃は非常に複雑化し、攻撃者の強い意志を感じさせるものとなっており、こうした複雑化した脅威に対抗するには高度なソリューションが必要となります。攻撃者は、各種組織が採用するサイバー防御の複数のメカニズムに適応しており、1回の攻撃で複数の手法に反撃するようになっています。

■持続的な攻撃が増えつつある

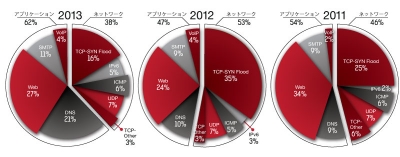

サイバー攻撃の対象となった組織によると、報告された大規模な攻撃の19%が「持続的」なものと考えられます。この数年間(2013年、2012年、および2011年)、1週間にわたるサイバー攻撃が頻繁に発生し、場合によっては1カ月にわたりサイバー攻撃が続いたとの報告が寄せられています。しかし、このような持続的な攻撃を経験したとの報告は全体の6%を超えることはありませんでした。

■DDoS攻撃における新しい単一障害点

過去の例では、DDoS攻撃はサーバーやファイアウォールを対象にしていました。しかし、UDP攻撃が増加したことから、2014年にはインターネットパイプが最大の障害点と見なされるようになりました。

■ハイブリッドセキュリティソリューションの採用が拡大

回答者の1/3以上(36%)が、オンプレミス設備とクラウドソリューションを組み合わせ、攻撃に確実に対抗するための助けとなるハイブリッドソリューションを採用したと回答しています。また、回答のほぼ半数が(48%)が、2015年までにハイブリッドソリューションを採用する予定であると示唆しています。

ラドウェアのセキュリティソリューション担当副社長、カール・ハーバーガー(Carl Herberger)は次のように述べています。「サイバー攻撃による企業の評判と収益両面での損失は、レポートでの調査の回答者にとって大きな問題となっています。このため、経営者の3/4が、セキュリティ面での脅威は今やCEOや役員会レベルの懸念だと述べているのも当然と言えます。回答者の半数以上が、セキュリティ上の脅威に対処してセキュリティプロセス、プロトコル、あるいは権限を変更したと報告しており、1/3以上が、オンプレミスとクラウドソリューションから成るハイブリッドソリューションを使用して攻撃に対処していると答えています。」

この調査では、当社のセキュリティーインシデント対応での経験と、以下に記載する統計調査およびインタビューから、セキュリティ対応力の向上に役立つトレンドを明らかにしました。

1.セキュリティに関する業界別調査

定量的なデータは、ラドウェアが実施したセキュリティに関する業界別調査の結果を情報源としており、330名から回答が得られました。この調査は、サイバー攻撃への対処を計画し、実際に対処する一方で、組織が抱えている諸問題に関して特定のベンダーに偏らない客観的な情報を収集することを目的に、世界の様々な組織に質問内容を送付して実施されました。サンプルとなったこれらの企業のうち39%は、それぞれの年間収益が5億ドルを超える大企業です。調査は全部で23の業界を対象に行われましたが、回答者が多かったのは、電気通信/インターネット/クラウドサービスプロバイダー(20.42%)、金融サービス(13.15%)、コンピューター関連製品またはサービス(12.11%)、製造/生産/流通(6.57%)の各業界です。これらの組織のうちの約40%が世界規模で事業を展開しています。

2.セキュリティを担当するエグゼクティブを対象としたインタビュー

業界別調査と並行して、ラドウェアは様々な業界の組織から11名のセキュリティ担当役員を選び、サイバー攻撃の経験に関する詳細なインタビューを行いました。

本レポートは日本ラドウェアのWebサイトからダウンロードできます。

(リンク »)

【日本ラドウェアについて】

日本ラドウェアは、 米国NASDAQ市場において株式を公開するRadware Ltd.の100%子会社です。ラドウェアは、長年にわたってミッションクリティカルなアプリケーションのアベイラビリティ、パフォーマンス、セキュリティを最適化・最大化するための、インテリジェント・アプリケーション・スイッチを開発・販売し、その高い信頼性と高品質なサービスで、アプリケーションデリバリのリーディングカンパニーとして、世界中で高い評価を獲得しています。主な取り扱い製品は、Alteon、AppDirector、LinkPoof、DefensePro、FastViewなどです。

Webサイト: (リンク »)

Facebook: (リンク »)

Twitter: (リンク »)

[画像1: (リンク ») ]

[画像2: (リンク ») ]

[画像3: (リンク ») ]

プレスリリース提供:PRTIMES (リンク »)

お問い合わせにつきましては発表元企業までお願いいたします。